Обнаружилось, что хакеры эксплуатируют популярный челлендж в TikTok (Invisible Challenge), чтобы распространять среди пользователей малварь, которая ворует пароли, учетные записи Discord и данные криптовалютных кошельков.

Суть нового челленджа состоит в том, что пользователю нужно записать ролик обнаженным, используя фильтр TikTok «Invisible Body», который удалит тело из ролика и заменит его размытым контуром. В итоге люди публикуют видео, где они якобы обнажены, но скрыты фильтром.

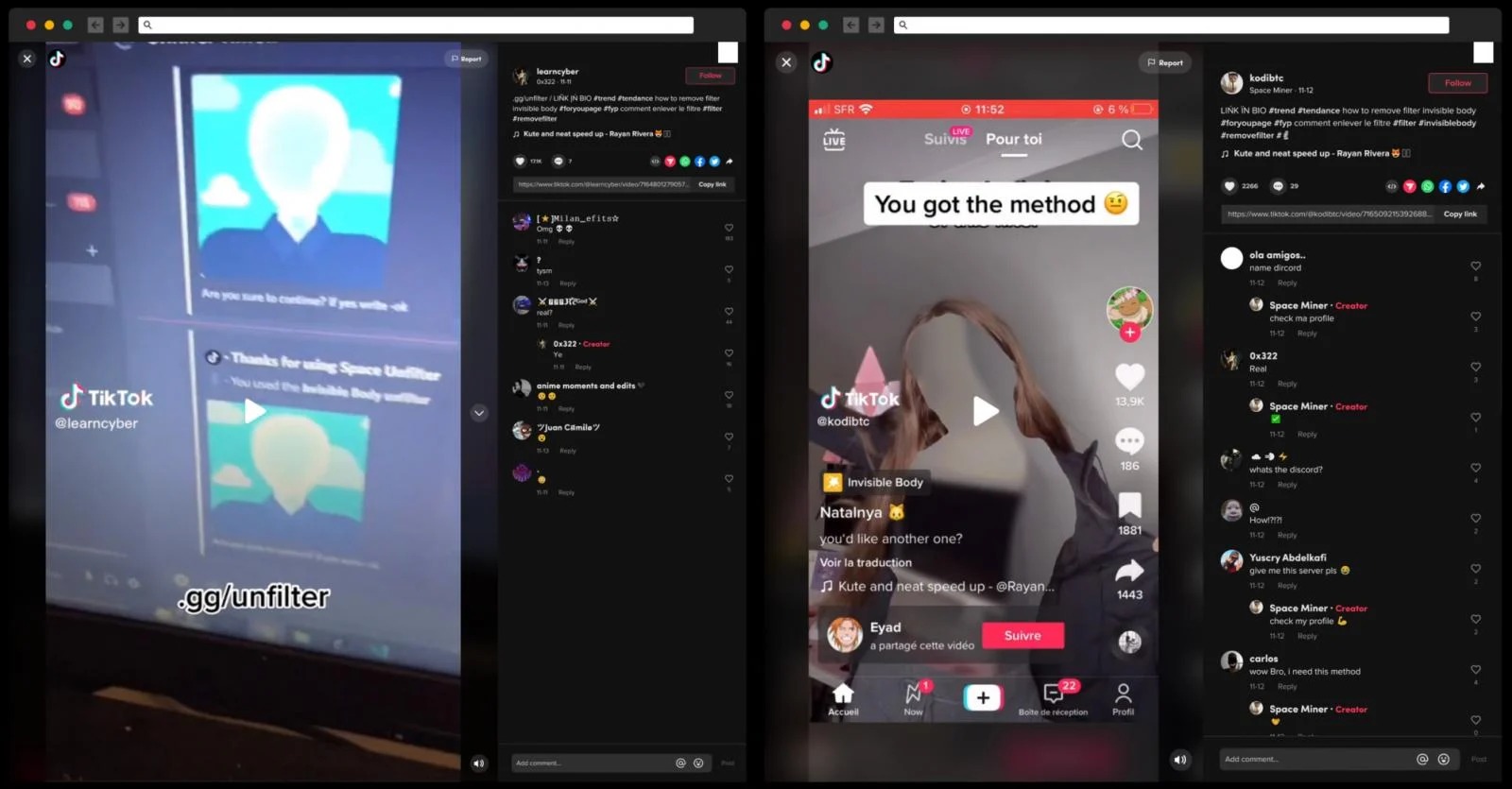

Злоумышленники активно используют популярность этого челленджа и создают собственные ролики, где утверждают, что у них есть специальное ПО unfilter, которое способно удалить фильтры TikTok и показать обнаженные тела тиктокеров без фильтров. Видео злоумышленников набирают миллионы просмотров, а один из их Discord-серверов привлек свыше 30 000 участников.

ИБ-эксперты компании Checkmarx предупреждают, что на самом деле под видом unfilter распространяется вредонос WASP, который способен воровать учетные записи Discord, пароли, данные банковских карт, хранящиеся в браузерах, информацию о криптовалютных кошельках и даже файлы с компьютера жертвы.

Согласно отчету экспертов, пользователи TikTok @learncyber и @kodibtc создавали ролики для продвижения фейкового ПО, «удаляющего фильтр Invisible Body», которое якобы распространялось через Discord-сервер Space Unfilter. С тех пор злоумышленники уже переместили свой Discord-сервер, но исследователи утверждает, что в какой-то момент у них было около 32 000 пользователей.

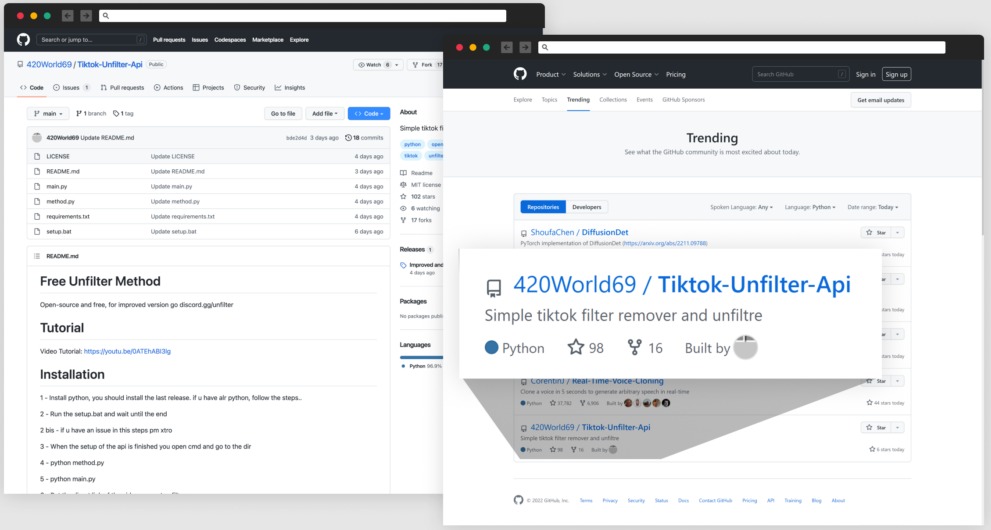

Как только жертвы подключались к Discord, им показывали размещенную ботом ссылку, указывающую на репозиторий GitHub с вредоносным ПО. Причем атака оказалась настолько успешной, что вредоносный репозиторий получил на GitHub статус «популярного проекта». Хотя с тех пор он был переименован, в настоящее время он имеет 103 звезды и 18 форков.

Файлы проекта содержали batch-файл Windows (.bat), который при выполнении устанавливал в систему жертвы вредоносный пакет Python (загрузчик WASP) и файл ReadMe, который ссылался на видео с YouTube, где якобы содержались инструкции по установке инструмента unfilter.

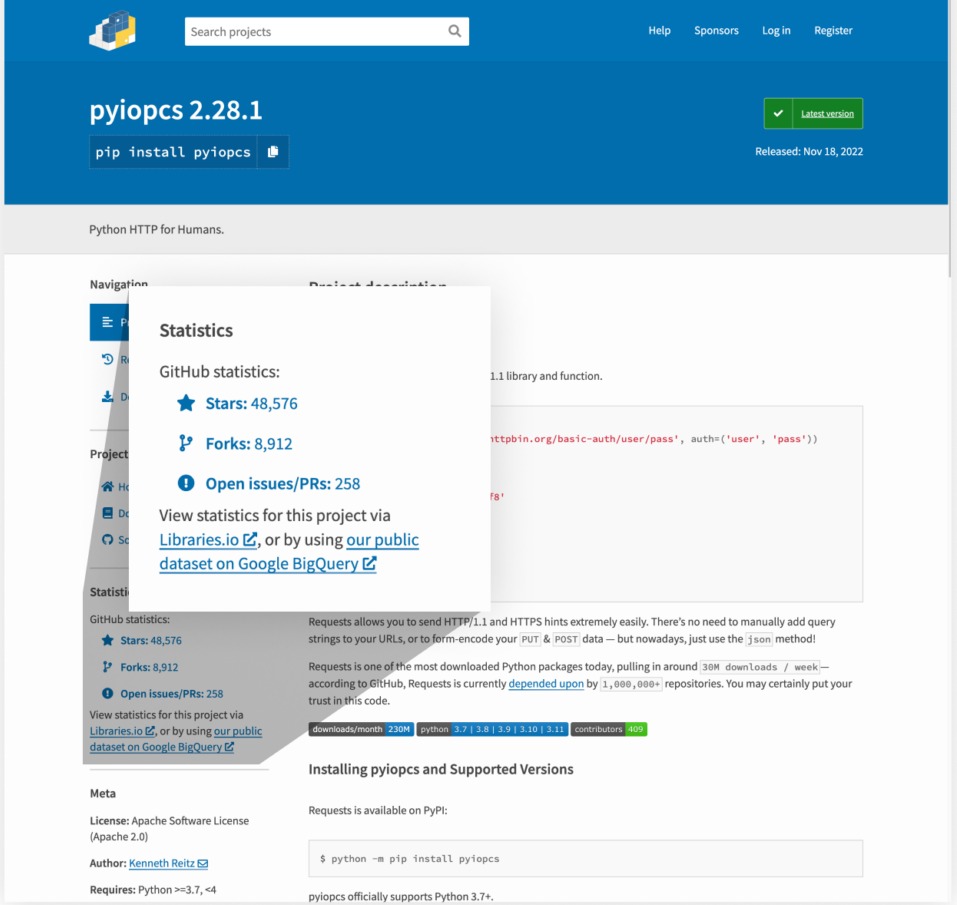

Аналитики обнаружили, что для этих атак злоумышленники использовали несколько пакетов, размещенных в PyPI, в том числе tiktok-filter-api, pyshftuler, pyiopcs и pydesings, причем новые добавлялись каждый раз, когда старые удалялись после жалоб.

Кроме того, отмечается, что злоумышленники используют технику StarJacking в PyPI, связывая свой проект с популярным проектом на GitHub (с которым они не связаны на самом деле), чтобы «узаконить» свою деятельность.

«Похоже, эта атака продолжается, и всякий раз, когда команда безопасности Python удаляет вредоносные пакеты, злоумышленники импровизируют и создают новую личность или просто используют другое имя, — пишут эксперты. — Эти атаки еще раз демонстрируют, что злоумышленники начали сосредотачивать свое внимание на экосистеме пакетов с открытым исходным кодом. Мы считаем, что эта тенденция только продолжит набирать обороты в 2023 году».