Аналитики Google Threat Analysis Group (TAG) связали испанскую компанию Variston IT с разработкой спайвари и фреймворков, которые эксплуатируют уже исправленные уязвимости в Chrome, Firefox и Microsoft Defender.

Согласно официальному сайту, Variston IT позиционирует себя как поставщика индивидуальных ИБ-решений, в том числе для SCADA и интеграторов IoT, кастомных патчей для проприетарных систем, инструментов для обнаружения данных, а также предлагает тренинги по безопасности и занимается разработкой протоколов безопасности для встраиваемых устройств.

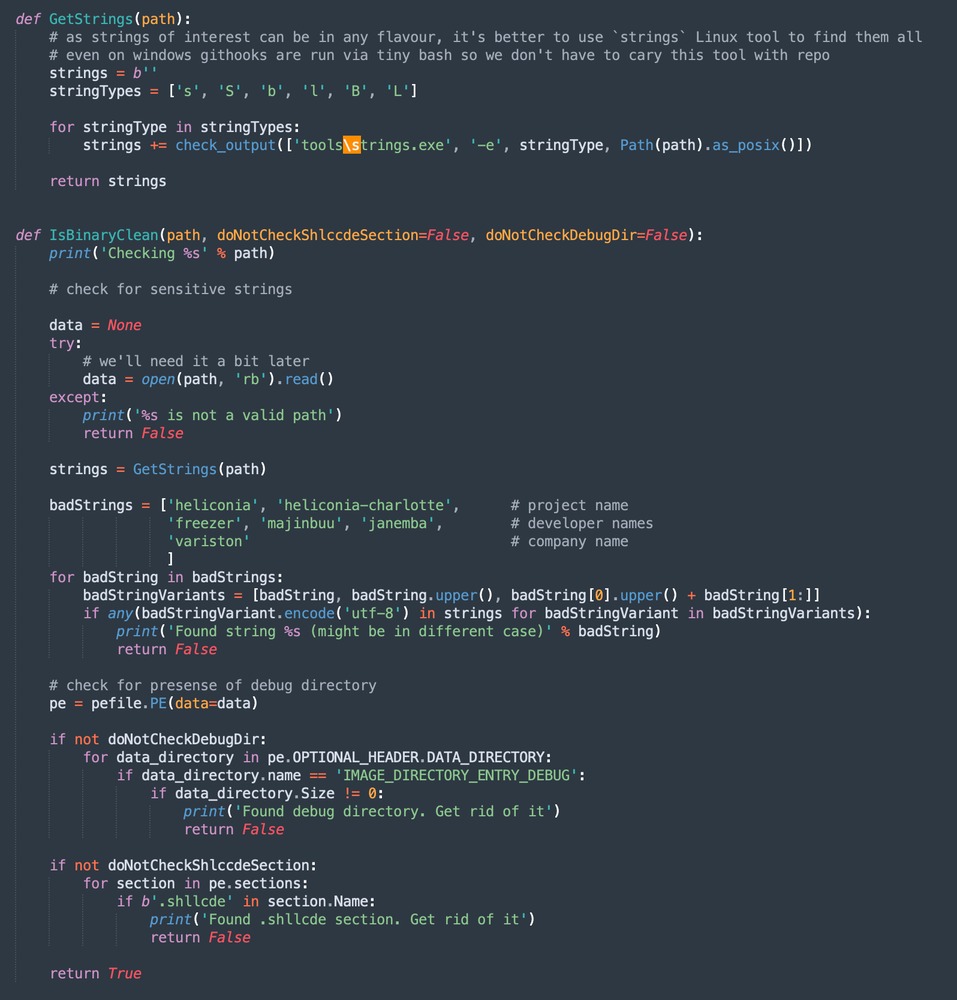

Однако эксперты TAG пишут, что Variston IT продает еще один продукт, не упомянутый на сайте: фреймворки, которые предоставляют клиенту все необходимое для установки вредоносного ПО на устройства целей, за которыми нужно установить слежку.

«Их платформа Heliconia использует n-day уязвимости в Chrome, Firefox и Microsoft Defender и предоставляет все инструменты, необходимые для развертывания полезных нагрузок на целевых устройствах», — гласит отчет TAG.

По словам исследователей, фреймворки компании состоят из нескольких компонентов, каждый из которых нацелен на определенные уязвимости на целевых устройствах:

- Heliconia Noise:веб-фреймворк для эксплуатации ошибки ренедеринга в Chrome с последующим выходом из песочницы браузера и установкой малвари на целевое устройство;

- Heliconia Soft:веб-фреймворк, который развертывает PDF-файл, содержащий эксплоит для уязвимости в Microsoft Defender (CVE-2021-42298);

- Heliconia Files :набор эксплоитов для Firefox для Linux и Windows, один из которых предназначен для атак на уязвимость CVE-2022-26485.

В конечном итоге Heliconia Noise и Heliconia Soft разворачивают в целевой системе агент «agent_simple». Однако образец фреймворка, изученный Google, содержал лишь фиктивный агент, который запускался и сразу завершал работу без выполнения какого-либо вредоносного кода. Исследователи полагают, что пользователи фреймворка применяют собственные агенты или все это является частью другого проекта, к которому у специалистов не было доступа.

В Google TAG рассказывают, что узнали о Heliconia после получения анонимных сообщений через программу отчетов об ошибках в Chrome. Эксперты полагают, что компания эксплуатировала упомянутые проблемы еще до выхода патчей, когда баги еще представляли собой уязвимости нулевого дня.