Исследователи Fortinet изучили появившийся недавно вымогатель Cryptonite, бесплатно распространявшийся на GitHub. Оказалось, что создатель малвари допустил ошибку в коде, и вредонос не шифровал, а уничтожал данные жертв.

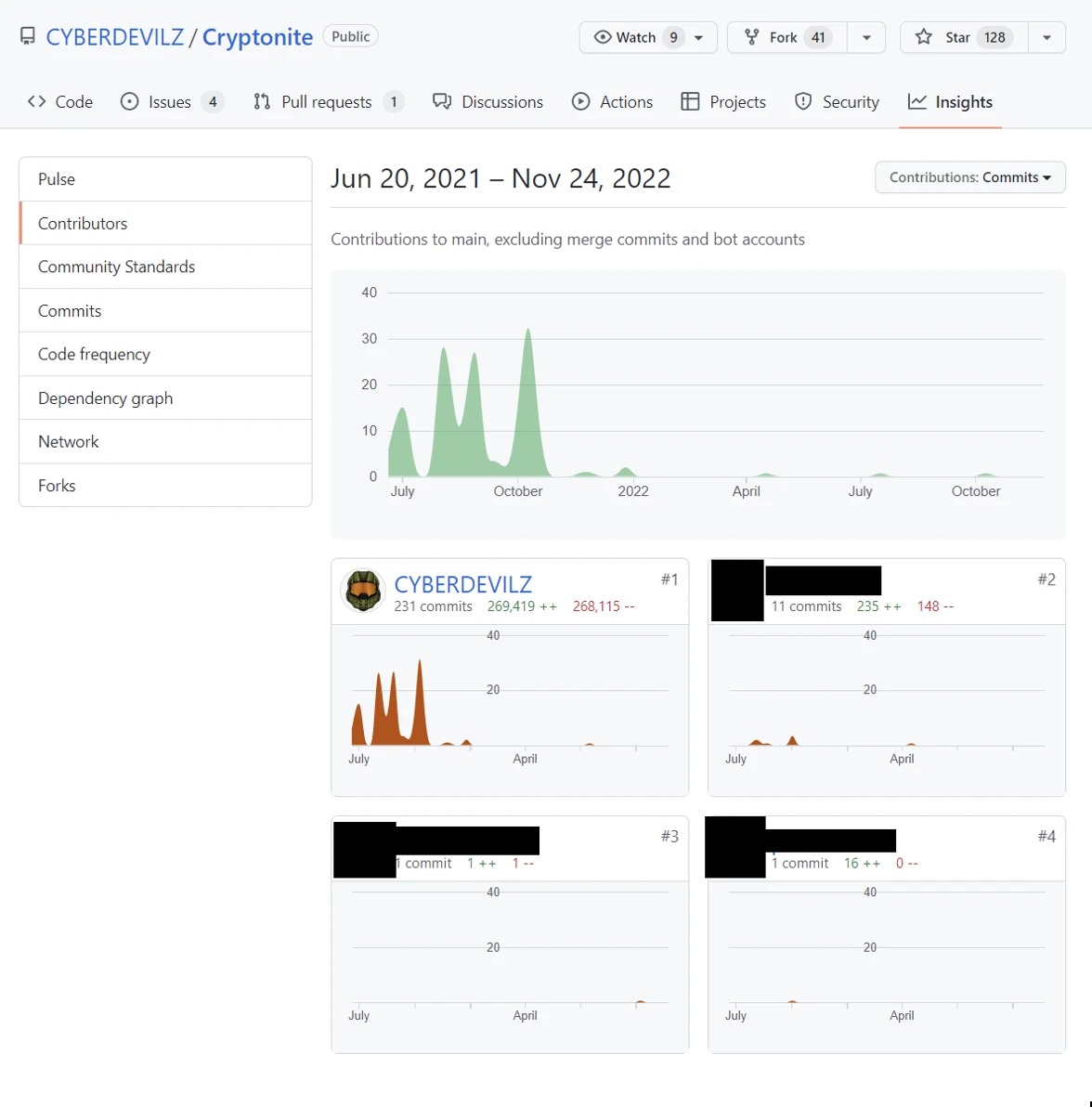

В отличие от других вымогателей, Cryptonite не продавался в даркнете, а распространялся открыто: его опубликовал на GitHub некто под ником CYBERDEVILZ (с тех пор исходный код малвари и его форки уже были удалены).

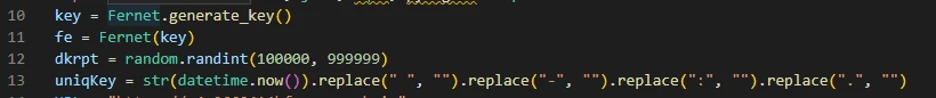

Исследователи рассказывают, что написанная на Python малварь была крайне проста: использовала модуль Fernet для шифрования файлов и заменяла их расширение на .cryptn8. Однако в последней версии вредоноса что-то пошло не так: изученный экспертами образец Cryptonite блокировал файлы без возможности восстановления, по сути, действуя как вайпер (wiper, от английского to wipe — «стирать», «вытирать»).

Исследователи говорят, что деструктивное поведение малвари не было предусмотрено ее автором. Скорее это связано с его низкой квалификацией, так как ошибки в коде приводят к сбою программы при попытке отобразить записку с требованием выкупа (после завершения процесса шифрования).

«Проблема заключается в том, что из-за простоты конструкции программы-вымогателя, после сбоя программы (или даже в случае ее закрытия), восстановить зашифрованные файлы уже невозможно», — объясняют исследователи.

Кроме того, ошибка, возникающая во время работы шифровальщика, приводит к тому, что ключ, используемый для шифрования файлов, вообще не передается оператору малвари. То есть доступ к данным жертвы блокируется полностью и окончательно.