Аналитики компаний Checkmarx и Illustria обнаружили, что неизвестные злоумышленники загрузили 144 294 фишинговых пакета в опенсорсные репозитории, включая NPM, PyPi и NuGet.

Исследователи пишут, что эта масштабная атака активно использовала автоматизацию: пакеты загружались от имени разных учетных записей с использованием определенной схемы именования, имели схожие описания и вели к одному кластеру из 90 доменов, где размещались более 65 000 фишинговых страниц.

Таким способом злоумышленники продвигали фейковые приложения, опросы, после которых участникам обещали крупные призы, подарочные карты, подарки и многое другое. В некоторых случаях хакеры перенаправляли жертв на AliExpress по реферальным ссылкам.

Большего всего вредоносных пакетов оказалось загружено в NuGet — 136 258 штук, в PyPI было обнаружено 7 894 заражения, а в NPM — только 212.

URL-адреса фишинговых сайтов были вставлены прямо в описание пакетов. Видимо, операторы кампании надеялись, что ссылки из репозиториев улучшат SEO их фишинговых сайтов. Кроме того, описания пакетов побуждали пользователей кликать на ссылки, чтобы получить дополнительную информацию о предполагаемых подарочных картах, приложениях, инструментах для взлома и так далее.

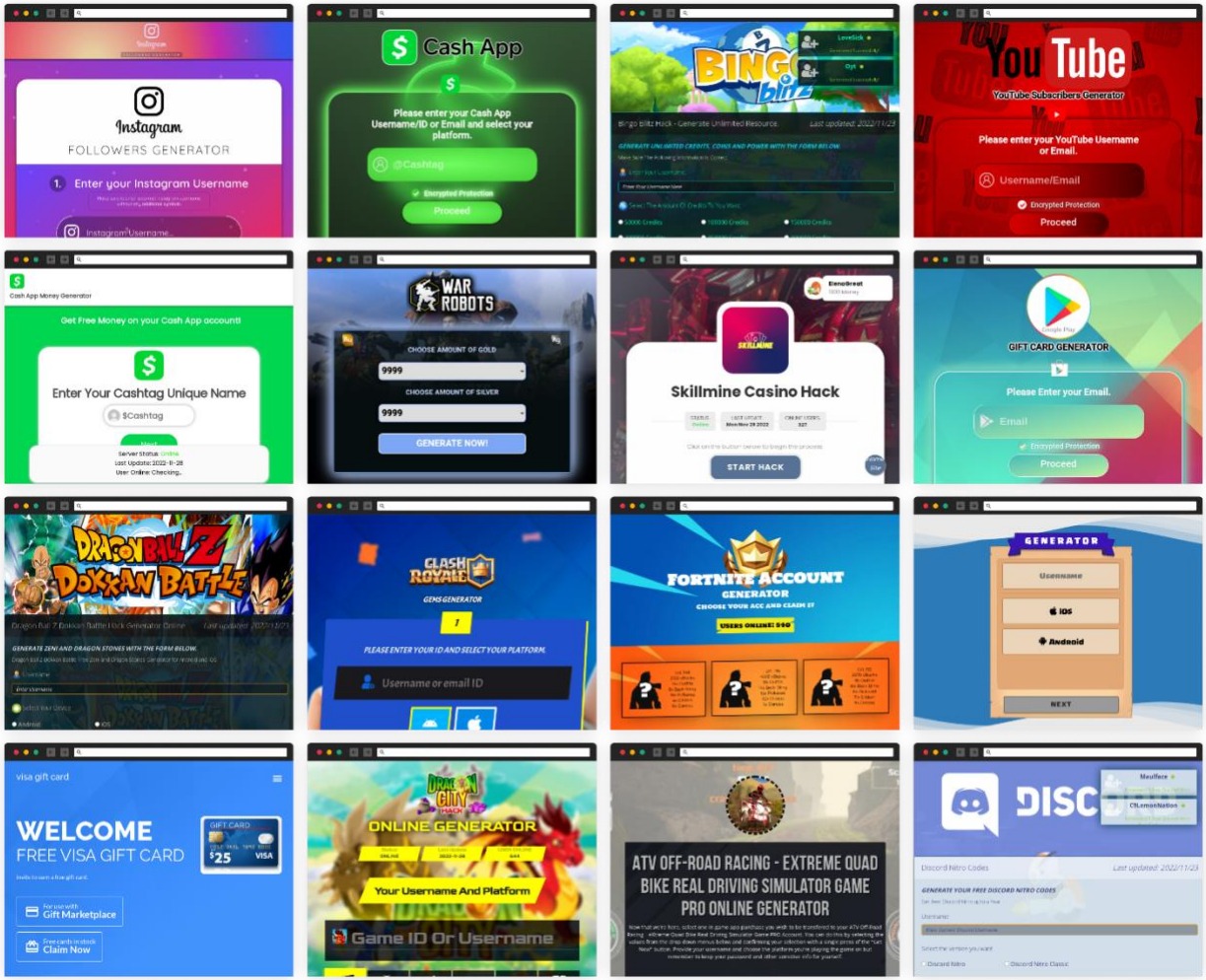

В некоторых случаях злоумышленники рекламировали таким образом поддельные генераторы подарочных карт для Steam, коды подарочных карт для Play Station Network, кредиты в Play Store, генераторы подписчиков на YouTube и многое другое. Общим было лишь одно: почти все фишинговые сайты просили посетителей ввести свой адрес электронной почты, имя пользователя и пароль от учетной записи.

Более того, на каждом из вредоносных ресурсов присутствовал элемент, напоминающий обещанный генератор кодов. Однако он не работал, и если посетители пытались его использовать, запрашивал подтверждение, что пользователь – не робот. Эта «проверка» инициировала целую серию перенаправлений на сайты для прохождения опросов и, наконец, жертва попадала на легитимный e-commerce ресурс. Так как это осуществлялось через партнерские ссылки, злоумышленники получали доход от таких редиректов.

Также монетизация могла осуществляться за счет украденных учетных данных от игровых учетных записей, email-адресов и акаунтов пользователей в социальных сетях, которые обычно объединяются в коллекции и продаются на хакерских форумах и в даркнете.

Исследователи уведомили команды всех репозиториев о замеченной угрозе, и к настоящему моменту все вредоносные пакеты уже удалены. Однако отмечается, что благодаря автоматизации злоумышленники способны загружать большое количество пакетов за очень короткое время, и они в любое время могут повторить атаку, используя новые учетные записи и другие имена пакетов.