Исследователи Microsoft обнаружили гибридный Windows/Linux ботнет MCCrash, который в основном используется для выведения из строя серверов Minecraft, а также выполняет DDoS-атаки на другие платформы.

Эксперты пишут, что этот ботнет заражает компьютеры под управлением Windows, а также устройства с различными дистрибутивами Linux для использования в DDoS-атаках. Своим названием MCCrash обязан одной из команд, которые «понимает» малварь: ATTACK_MCCRASH. Эта команда заполняет имя пользователя на странице входа на сервер Minecraft строкой ${env:random payload of specific size:-a}. Это приводит к исчерпанию ресурсов сервера и в результате ведет к его сбою.

«Использование переменной env приводит к использованию библиотеки Log4j 2, что вызывает аномальное потребление системных ресурсов (не связанное с уязвимостью Log4Shell), являясь специфическим и высокоэффективным методом DDoS-атак, — пишут исследователи. — Это может затрагивать широкий спектр версий серверов Minecraft».

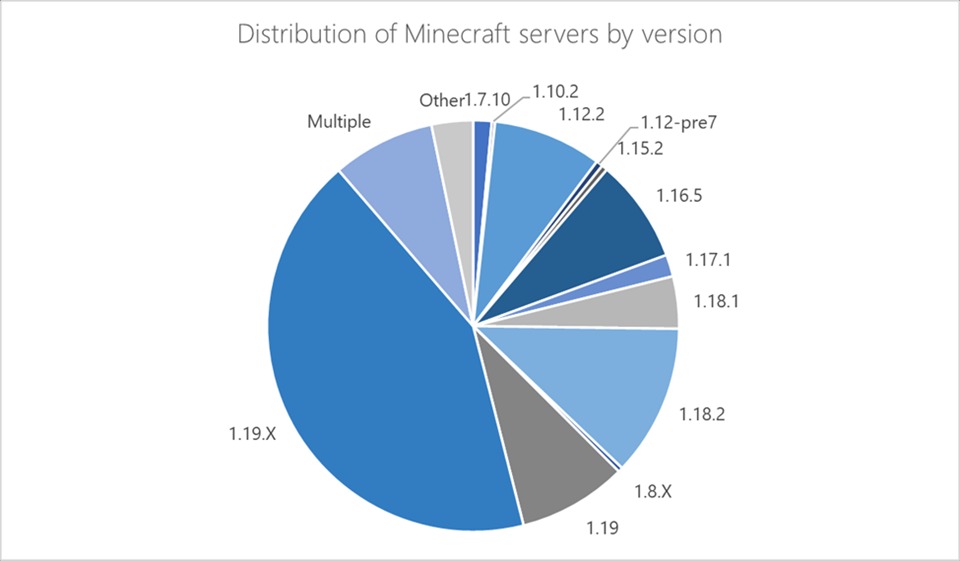

В настоящее время MCCrash жестко запрограммирован только для атак на 1.12.2 версию серверного ПО Minecraft. Однако описанный метод также эффективен против серверов с версиями 1.7.2–1.18.2, на которых работает около половины всех серверов Minecraft в мире. Если вредоносное ПО будет обновлено для атак на все уязвимые версии, его охват может стать значительно шире, предупреждают эксперты.

Также в отчете Microsoft отмечается, что версия сервера Minecraft 1.19 препятствует работе таких атак.

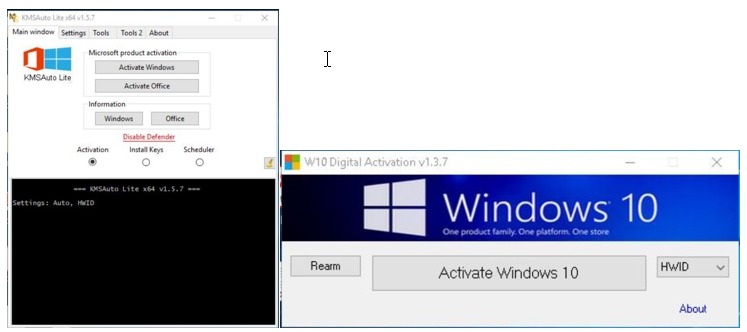

Исходной точкой заражения для MCCrash обычно выступают компьютеры под управлением Windows, на которых установлено ПО для пиратской активации Windows. Вредоносный код, который скрывается в таких активаторах, тайно заражает устройства малварью, которая в конечном итоге устанавливает на машину Python-скрипт ботнета. Затем зараженные Windows-устройства сканируют интернет в поисках других систем под управлением Debian, Ubuntu, CentOS и прочих IoT-девайсов, которые принимают SSH-соединения.

Обнаружив возможную жертву, MCCrash перебирает учетные данные по умолчанию, пытаясь запустить на устройстве все тот же вредоносный скрипт malware.py. В случае успешной компрометации устройства становятся частью ботнета и продолжают атаки.

Аналитики отмечают, что большинство зараженных MCCrash устройств находится в России. В своем отчете Microsoft не приводит точное количество пострадавших систем, но отмечает, что операторы ботнета уже рекламируют его на хакерских форумах как инструмент для DDoS-атак по найму.