Ботнет Glupteba, работу которого в прошлом году нарушила компания Google, снова активен и заражает устройства по всему миру. По информации исследователей из компании Nozomi, новая кампания Glupteba стартовала еще в июне 2022 года и продолжается до сих пор.

Напомню, что в декабре 2021 года специалисты Google удалили учетные записи, а также отключили серверы и домены, связанные с ботнетом Glupteba. Кроме того, компания подала в суд на россиян Дмитрия Старовикова и Александра Филиппова, которых обвиняет в создании и эксплуатации ботнета. Этот суд компания недавно выиграла.

В декабре 2021 года Google отчитывалась об удалении около 63 млн файлов из Google Docs, которые операторы Glupteba использовали для распространения своей малвари, а также 1183 учетных записи Google, 908 облачных проектов и 870 учетных записей Google Ads, которые хакеры тоже применяли для размещения различных частей своего ботнета.

Glupteba

Впервые ботнет Glupteba был задокументирован в отчете компании ESET в далеком 2011 году, а в 2021 считался одним из старейших ботнетов в мире, который атаковал пользователей в США, Индии, Бразилии и странах Юго-Восточной Азии.

Glupteba атаковал только системы под управлением Windows и для распространения полагался на взломанное или пиратское ПО, а также схемы с оплатой за каждую установку (pay-per-install). Проникнув на устройство, малварь загружала различные модули, которые могли выполнять специализированные задачи.

На взломанных машинах Glupteba похищала учетные данные и файлы cookie, добывала криптовалюту, а также разворачивала и эксплуатировала прокси-компоненты, нацеленные на системы Windows и устройства IoT.

Один из наиболее известных модулей ботнета был способен распространять заражение с компьютера под управлением Windows на маршрутизаторы MikroTik, обнаруженные во внутренних сетях. Считается, что именно этот модуль использовался в начале 2021 года для построения ботнета Mēris, ответственного за некоторые крупнейшие DDoS-атаки.

Прошлой зимой специалисты признавали, что их действия вряд ли остановят ботнет и, скорее всего, доставят операторам Glupteba лишь временные неудобства, так как малварь исходно создавалась с резервной C&C-системой, которая работает поверх блокчейна Bitcoin. Тем не менее, в Google надеялись, что Glupteba хотя бы на несколько месяцев снизит свою активность.

Как сообщает теперь компания Nozomi, все произошло именно так, как предполагали эксперты Google. Ботнет снова активен и по-прежнему использует блокчейн Bitcoin, чтобы избегать сбоев при получении обновленных списков управляющих серверов, к которым нужно обращаться для выполнения команд.

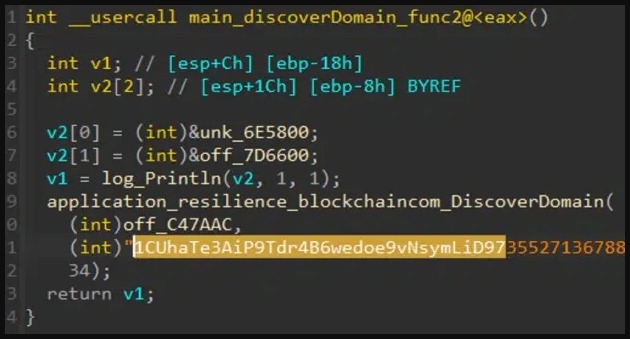

Клиенты ботнета получают адрес C&C-сервера с помощью функции, которая перечисляет серверы биткойн-кошельков, извлекает транзакции и анализирует их, чтобы найти зашифрованный AES-адрес. Эта стратегия используется Glupteba уже несколько лет, обеспечивая ботнету устойчивость к сбоям.

Также в отчете отмечает, что, не имея закрытого Bitcoin-ключа, правоохранительные органы не могут осуществить внезапный захват ботнета или эффективно нарушить его работу, как, например, это было проделано с Emotet в начале 2021 года.

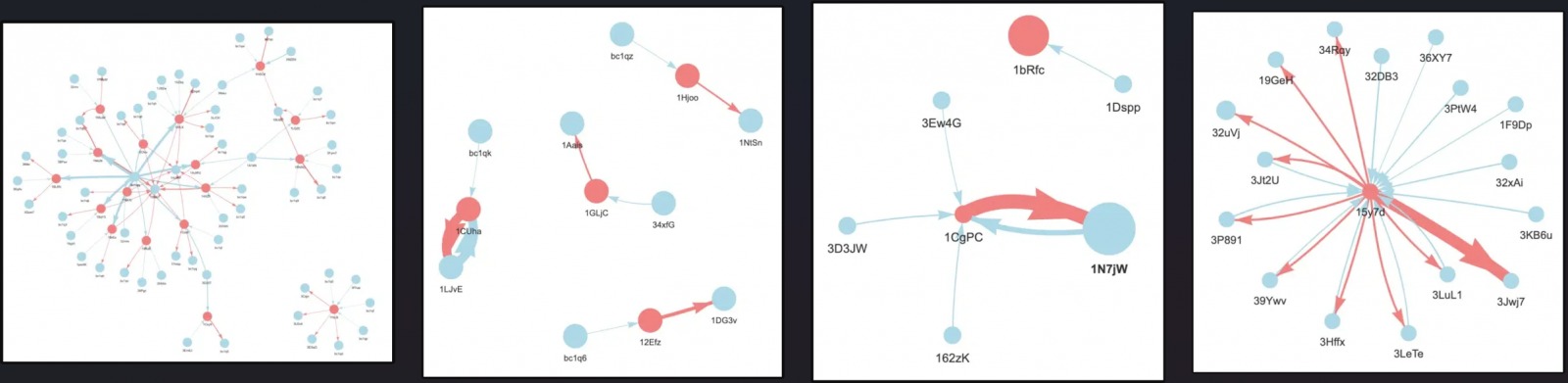

Единственным недостатком этой тактики является общедоступность блокчейна, благодаря которой любой желающий может получить к нему доступ и изучить транзакции для сбора информации. Что и сделали аналитики Nozomi. Эксперты проделали большую работу, просканировав блокчейн и изучив более 1500 образцов Glupteba, загруженных на VirusTotal (чтобы извлечь адресов кошельков и попытаться расшифровать полезные нагрузки в транзакциях с использованием ключей, связанных с вредоносным ПО).

Также исследователи Nozomi использовали пассивные записи DNS для поиска доменов и хостов Glupteba, и изучили набор сертификатов TLS, используемых малварью, чтобы получить лучшее представление о инфраструктуре ботнета.

В итоге расследование выявило 15 биткоин-адресов, используемых в четырех кампаниях Glupteba, последняя из которых началась в июне 2022 года (через полгода после операции Google). Эта кампания активна до сих пор и использует больше биткоин-адресов, чем предыдущие, что придает ботнету большую устойчивость.

Самый «продуктивный» из обнаруженных адресов имел 11 транзакций и контактировал с 1197 образцами малвари. Его последняя активность была зарегистрирована 8 ноября 2022 года.

Кроме того, выяснилось, что количество сервисов Tor, используемых ботнетом в качестве управляющих серверов, выросло в десять раз по сравнению с кампанией 2021 года.

Также Nozomi сообщает, что обнаружила массовые регистрации доменов для Glupteba (последние были замечены 22 ноября 2022 года), которые удалось зафиксировать с помощью данных Passive DNS.