По информации аналитиков компании CrowdStrike, операторы вымогателя Play используют новую цепочку эксплоитов, которая успешно обходит защиту от перезаписи URL-адресов, связанную с нашумевшей проблемой ProxyNotShell. В итоге это ведет к удаленному выполнению произвольного кода на уязвимых серверах через Outlook Web Access (OWA).

Исследователи обнаружили новый эксплоит (которому дали название OWASSRF), в ходе расследования атак Play, где вымогатели использовали скомпрометированные серверы Microsoft Exchange для проникновения в сети жертв. Для выполнения произвольных команд на серверах операторы шифровальщика использовали Remote PowerShell и злоупотребляли багом CVE-2022-41082 (одной из уязвимостей из состава ProxyNotShell).

«Во всех случаях CrowdStrike просматривала соответствующие журналы и видела отсутствие признаков эксплуатации CVE-2022-41040 для первоначального доступа. Вместо этого оказалось, что соответствующие запросы были сделаны непосредственно через конечную точку Outlook Web Access (OWA), что указывает на ранее неизвестный эксплоит для Exchange», — предупреждают эксперты.

Дело в том, что обычно эксплоиты для ProxyNotShell нацелены на проблему CVE-2022-41040, а специалисты CrowdStrike обнаружили, что найденный ими эксплоит злоупотребляет уязвимостью CVE-2022-41080, которой инженеры Microsoft присвоили статус критической, так как она позволяет удаленно повышать привилегии на серверах Exchange. При этом сообщалось, что эту проблему пока не используют хакеры.

Исходно уязвимость CVE-2022-41080 была обнаружена исследователями из 360 Noah Lab и Viettel Cyber Security. Они предупреждали, что ее можно использовать как часть «локальной RCE-цепочки в Exchange, Exchange Online, Skype for Business Server и, возможно, также в SFB Online+Teams».

Пока остается неясным, использовали ли злоумышленники эту уязвимость для атак на Microsoft Exchange в качестве 0-day эксплоита, или же взяли баг на вооружение уже после выхода исправлений.

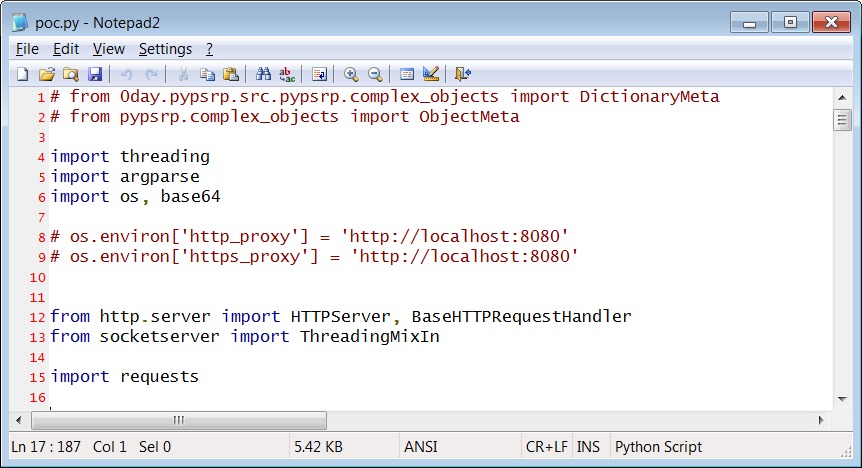

Издание Bleeping Computer отмечает, что пока специалисты CrowdStrike изучали свою находку и создавали работали над собственным PoC-эксплоитом (пытаясь разобраться, как именно действовали злоумышленники), аналитики из Huntress Labs заметили, что 14 декабря в сеть утек инструментарий этих самых хакеров.

Так как инструментарий содержал PoC-эксплоит, созданный операторами Play для Exchange, это наконец позволило исследователям воссоздать вредоносную активность, которую они зафиксировали во время изучения атак группировки. Теперь эксперты уверены, что эксплоит использовался для доставки на скомпрометированные серверы инструментов удаленного доступа, включая Plink и AnyDesk.