По информации экспертов ThreatFabric, хакеры все чаще используют новый вариант малвари SpyNote (она же SpyMax) для тайного наблюдения за пользователями и манипуляций с зараженными Android-смартфонами. Исследователи связывают рост популярности вредоноса с утечкой его исходников, которая произошла еще в октябре прошлого года.

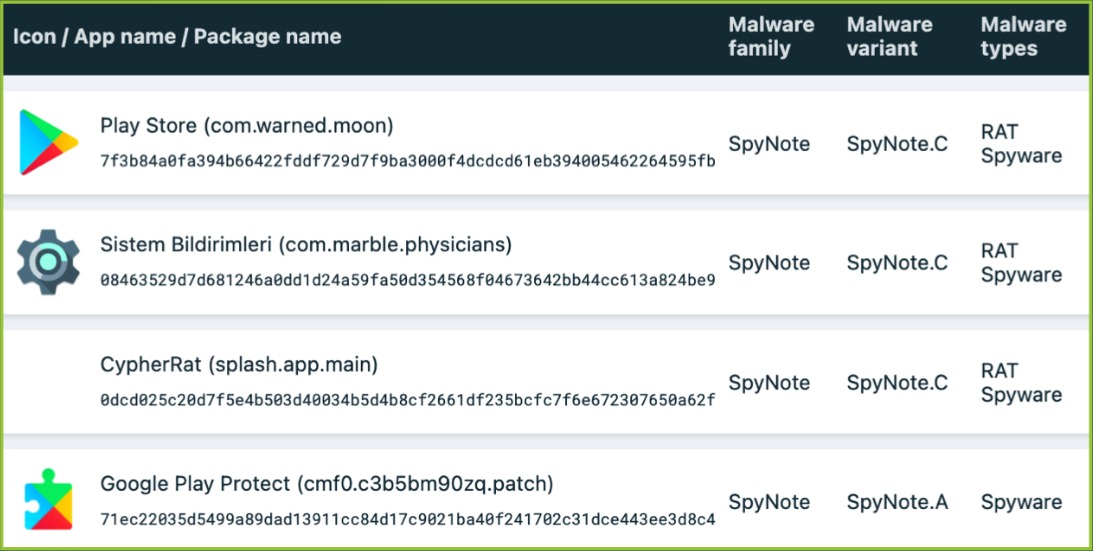

Отчет компании гласит, что в последнее время на зараженных устройствах чаще всего встречается версия SpyNote, получившая имя CypherRat. Это малварь объединила все шпионские возможности SpyNote, включая удаленный доступ, GPS-слежку, обновления состояния и активности устройства, с функциональность банковских троянов.

Эксперты говорят, что последние несколько лет CypherRat продавали в Telegram, и в период с августа 2021 года по октябрь 2022 года малварь успели приобрести не менее 80 человек. Однако в октябре 2022 года код вредоноса появился в открытом доступе (на GitHub). Это произошло после утечки исходников, которой предшествовали нескольких случаев мошенничества на хакерских форумах: мошенники выдавали себя за настоящих разработчиков CypherRat, чтобы украсть деньги у других преступников.

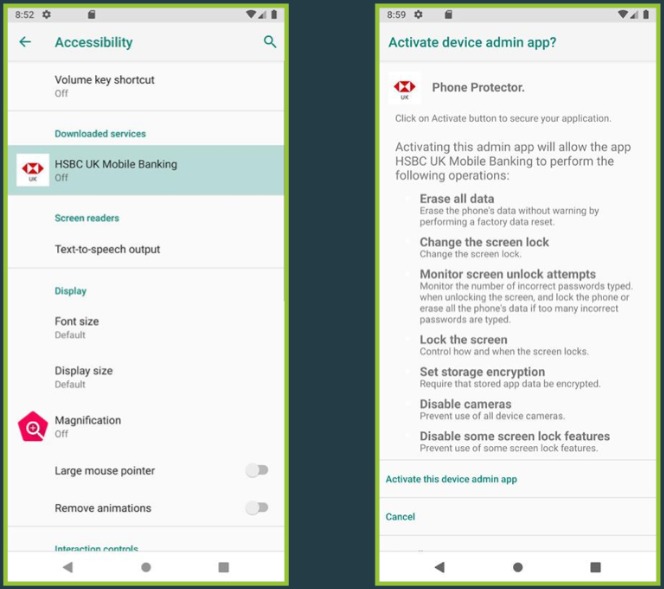

После этого «слива» количество атак с использованием SpyNote резко увеличилось, и особенно это касается атак на приложения для онлайн-банкинга. Например, были обнаружены кастомные версии малвари, нацеленные на крупные банки, включая HSBC и Deutsche Bank.

Параллельно с этим некоторые хакеры стали маскировать собственные версии CypherRat под Google Play, WhatsApp и так далее, очевидно, ориентируясь на более широкую аудиторию.

Тем временем настоящие разработчики вредоноса переключили свое внимание на новый проект — спайварь CraxsRat, обладающую аналогичными с CypherRat возможностями.

Эксперты говорят, что все активные в настоящее время варианты SpyNote стремятся получить доступ к Accessibility Service, чтобы разрешить себе установку новых приложений, перехват SMS-сообщений (для обхода 2ФА), прослушивание вызовов, а также запись видео и аудио на устройстве. Среди наиболее интересные функций малвари ThreatFabric выделяет следующие:

- использование Camera API для записи и отправки видео с устройства на управляющий сервер;

- сбор данных о GPS и местоположении в сети;

- кража учетных данных Facebook* и Google;

- использование Accessibility Service (A11y) для извлечения кодов из Google Authenticator;

- использование кейлогера на базе Accessibility Service для кражи банковских учетных данных.

Также отмечается, что ради сокрытия вредоносного кода от проверок, последние версии SpyNote используют обфускацию и платные упаковщики для APK. Более того, вся информация, передаваемая из SpyNote на C&C-сервер, обфусцируется с помощью base64, чтобы скрыть хост.

Хотя сейчас хакеры в основном используют CypherRat в качестве банковского трояна, исследователи считают, что малварь также может применяться в качестве шпионского ПО в рамках таргетированных шпионских кампаний. В ThreatFabric полагают, что SpyNote и далее будет представлять опасность для пользователей Android, и в 2023 году следует ожидать появления новых «форков» вредоноса.

* Запрещен в России. Принадлежит Meta Platforms, которая признана экстремистской организацией и ее деятельность запрещена в России