Баги в официальном магазине приложений Samsung позволяли злоумышленникам устанавливать на целевые устройства любые приложения из Galaxy Store (без ведома жертвы) или направлять пользователей на вредоносные сайты.

Две уязвимости в Samsung Galaxy Store были обнаружены специалистами NCC Group в период с 23 ноября по 3 декабря 2022 года. Так как 1 января 2023 года производитель сообщил, что устранил оба недостатка, выпустив Galaxy App Store версии 4.5.49.8, исследователи раскрыли технические детали найденных багов, а также обнародовали PoC-эксплоиты для них.

Первая уязвимость (CVE-2023-21433) представляла собой проблему контроля доступа, позволяя злоумышленникам устанавливать на устройство жертвы любые приложения, доступные в Galaxy Store.

Оказалось, что официальный магазин Samsung небезопасно обрабатывал входящие намерения (intent), позволяя приложениям на устройстве отправлять произвольные запросы на установку других приложений. К тому же в намерении могло быть указано, нужно ли открывать новое приложение сразу после установки, что давало потенциальным злоумышленникам дополнительные возможности для проведения атаки.

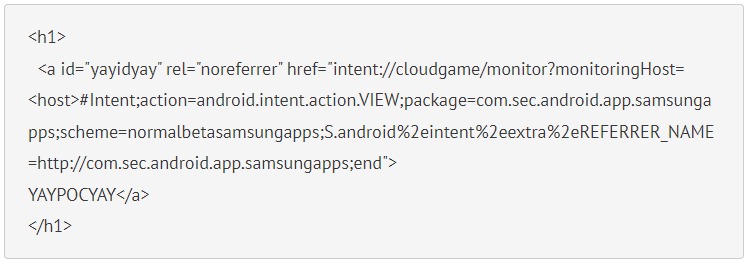

Вторая уязвимость (CVE-2023-21434) была связана с некорректной проверкой ввода, что позволяло злоумышленникам выполнять JavaScript на целевом устройстве. Исследователи заметили, что WebView в Galaxy App Store содержит фильтр, ограничивающий домены, с которыми можно взаимодействовать. Однако этот фильтр оказался настроен некорректно, и его можно было обойти, вынудив WebView получить доступ к вредоносному домену.

Фактически единственным условием для осуществления такой атаки являлось наличие у вредоносного домена строки «player.glb.samsung-gamelauncher.com». То есть злоумышленник мог зарегистрировать любой домен и добавить необходимую часть в качестве поддомена.

Эксперты подчеркивают, что запуск произвольного кода JavaScript в WebView из приложения с системными привилегиями, такого как Galaxy Store, мог привести к серьезным последствиям, включая взаимодействие с пользовательским интерфейсом, доступ к конфиденциальной информации или провоцирование сбоев.

Эксплоит в данном случае представлял собой ссылку, при переходе по которой открывалась страница, содержащая вредоносный JavaScript, запускающийся на устройстве.

Следует отметить, что для реализации обеих атак злоумышленнику понадобился бы локальный доступ, но подобные условия редко останавливают подготовленных хакеров и распространителей малвари.

Также сообщается, что проблему CVE-2023-21433 нельзя эксплуатировать на устройствах Samsung под управлением Android 13, даже если на них установлена и используется старая версия Galaxy Store. Это связано с дополнительными средствами защиты, добавленными в последнюю версию мобильной ОС Google.