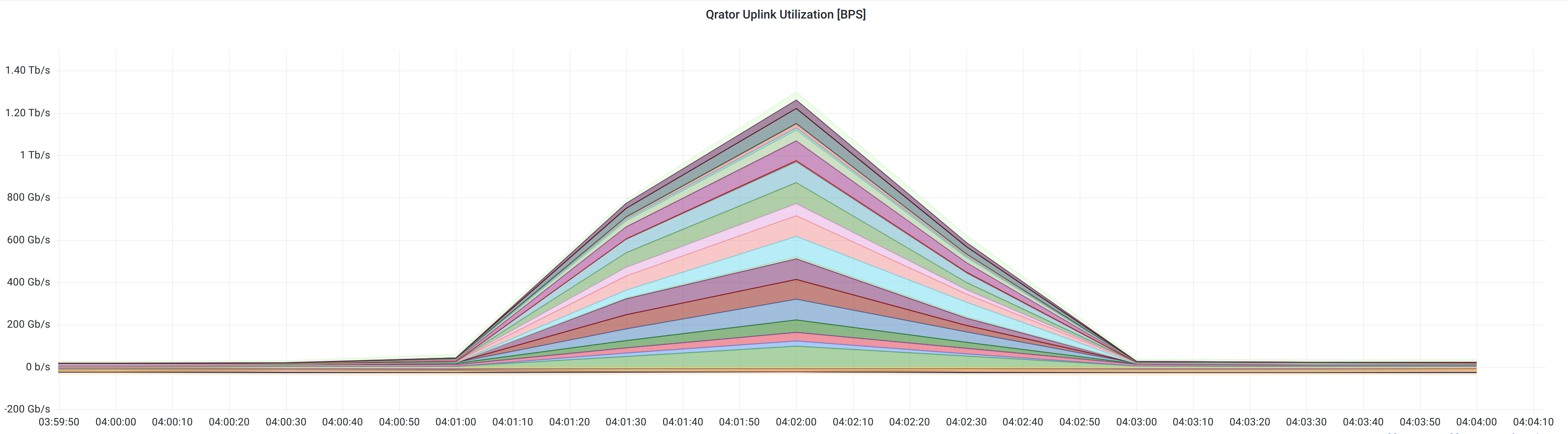

Компания Qrator Labs, специализирующаяся на обеспечении доступности интернет-ресурсов и нейтрализации DDoS-атак, зафиксировала рекордную по скорости DDoS-атаку, в пике достигавшую 1,3 Тб/с. DDoS-атака типа UDP flood была организована 28 января на инфраструктуру MSSP-провайдера Qrator Labs – компанию BI.ZONE.

Эксперты напоминают, что во время такой атаки целевой сервер получает огромное количество UDP-пакетов большого объема от широкого диапазона IP-адресов, и в результате атака провоцирует перегрузку сетевых интерфейсов путем занятия всей полосы пропускания поддельными UDP-пакетами.

В компании сообщили, что сеть Qrator Labs успешно отфильтровала весь нелегитимный трафик, и инфраструктура BI.ZONE продолжала функционировать в обычном режиме, без простоев в работе сервиса.

«Беспрецедентный рост количества, интенсивности и скоростей DDoS-атак, начавшийся год назад, не сбавляет своих позиций. Сегодня мы фиксируем уже не атаки базового уровня, а массированные нападения, затрагивающие сети даже крупных провайдеров, что подтверждает факт атаки, организованной на инфраструктуру нашего партнера BI.ZONE. DDoS-атака полосой в 1,3 Тб/с – это новый рекорд для российского сегмента интернета. Такие атаки очень разрушительны по своей природе и в случае успеха могут создавать колоссальные проблемы для бизнеса жертвы, – комментирует основатель Qrator Labs Александр Лямин. – Атака на сеть BI.ZONE не достигла своей цели – сеть Qrator Labs за счет своей распределенной инфраструктуры, базирующейся на 15 центрах очистки трафика, расположенных по всему миру, справилась с большим объемом нелегитимного трафика и помогла компании сохранить работоспособность сервисов, несмотря на пиковые нагрузки во время атаки».

Директор по продуктам и технологиям BI.ZONE Муслим Меджлумов добавил, что облачная инфраструктура компании постоянно подвергается DDoS-атакам и поэтому Qrator Labs вынуждены «выстраивать эшелонированную защиту как на канальном, так и на прикладном уровне».

«В этот раз злоумышленники запускали серию коротких атак на протяжении нескольких дней. Пик пришелся на один из наших эшелонов, построенных в партнерстве с Qrator Labs. Примечательно то, что раньше атаки на полосу пропускания, как правило, создавались с использованием различных техник усиления (amplification). Сейчас же в основном используются сети из зараженных устройств интернета вещей. Они генерируют мультитерабитный поток без подмены IP-адресов источников, где несколько тысяч хостов могут создавать угрозы национального масштаба», — отмечает Меджлумов.