Новые версии малвари Prilex могут блокировать бесконтактные транзакции с использованием NFC, вынуждая потребителей вставлять банковские карты в терминал, где данные могут быть похищены вредоносным ПО.

После пандемии COVID-19 популярность использования бесконтактных платежей заметно возросла, что создало проблему для злоумышленников. Дело в том, что в ходе бесконтактных транзакций используются чипы NFC (Near Field Communication), встроенные в банковские карты и мобильные устройства, что заметно усложняет кражу информации о банковских картах для PoS-малвари, и вынуждает злоумышленников разрабатывать новые методы атак.

«Лаборатория Касперского» сообщает, что обновленный вредонос Prilex является ярким примером такой адаптации. Аналитики обнаружили как минимум три новых варианта малвари (версии 06.03.8070, 06.03.8072 и 06.03.8080), впервые выпущенные еще в ноябре 2022 года. В этих версия была представлена новая функция, которая мешает платежным терминалам осуществлять бесконтактные платежи, вынуждая клиентов вставлять свои карты в устройство.

Дело в том, что при оплате с использованием NFC может генерироваться уникальный идентификатор, действительный только для одной транзакции, а это совсем не в интересах мошенников.

Операторы Prilex охотятся за данными банковских карт с 2014 года. В последнее время они фокусируются на атаках через PoS-терминалы. В конце прошлого года эксперты Kaspersky Global Research and Analysis Team (GReAT) опубликовали подробное исследование эволюции этой малвари, где пришли к выводу, что это одна из первых группировок, научившихся клонировать транзакции по кредитным картам, даже защищенным чипом и PIN-кодом.

Для успешного заражения терминалов злоумышленникам приходится использовать методы социальной инженерии. Как правило, они пытаются убедить сотрудников торговой точки, что им нужно обновить программное обеспечение терминала. Для этого они готовы прислать своего «технического специалиста» непосредственно в магазин или просят хотя бы предоставить ему удаленный доступ, установив программу AnyDesk.

В первую очередь группировку интересуют организациями, занимающиеся розничной торговлей, и использующие PoS-терминалы. Особенно интересную цель для хакеров представляют устройства, работающие в популярных торговых центрах крупных городов: через каждое из них могут проходить тысячи карточек ежедневно.

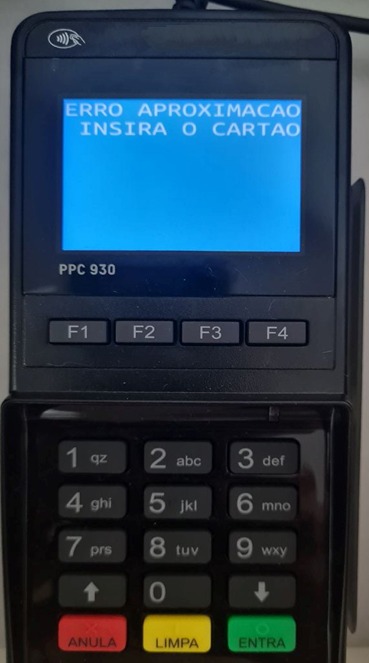

Рассказывая о новых версиях малвари, исследователи пишут, что когда новая функциональность Prilex активна, она блокирует бесконтактные транзакции, и терминал отображает ошибку «Contactless error, insert your card». Это вынуждает жертву вставить карту в устройство.

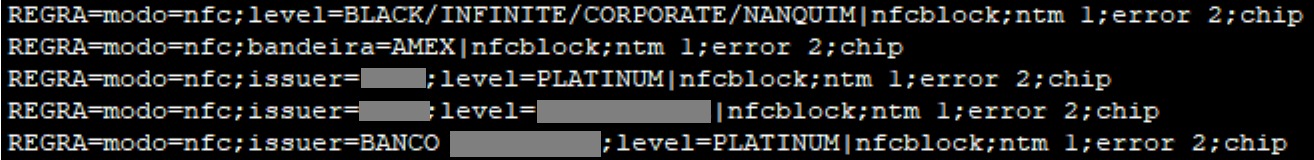

Эксперты объясняют, что вредонос использует файл на основе правил, чтобы определить, нужно ли блокировать транзакцию в зависимости от того, было ли обнаружено использование NFC.

После того, как данные карты перехвачены, операторы Prilex используют уже проверенные методы (включая манипулирование криптограммой и GHOST-транзакции).

Еще одна интересная «новинка», впервые замеченная в последних вариантах Prilex, — это возможность фильтровать нежелательные карты и собирать данные только определенных поставщиков.

«Такие правила [фильтрации] могут блокировать NFC и собирать данные карты только в том случае, если это карта Black/Infinite, корпоративная карта или карта другого уровня с высоким лимитом транзакций, что намного привлекательнее [для злоумышленников], чем стандартные банковские карты с низким балансом и лимитом», — пишут эксперты в отчете.