Хакеры атакуют компании, занимающиеся онлайн-играми и азартными играми, с помощью ранее неизвестного бэкдора, который исследователи назвали IceBreaker. Как правило, в начале атаки злоумышленники притворяются обычными пользователями и вынуждают операторов службы поддержки клиентов открыть вредоносный скриншот.

Исследователи из компании Security Joes, полагают, что бэкдор IceBreaker — это работа весьма продвинутых злоумышленников, которые используют «очень специфическую технику социальной инженерии».

Атаки с использованием этой малвари происходят с сентября 2022 года, но какая хак-группа стоит за ними, пока неясно. Исследователи говорят, что пока единственным публичным доказательством существования IceBreaker, которое они смогли обнаружить, вообще является твит MalwareHunterTeam, написанный в октябре прошлого года.

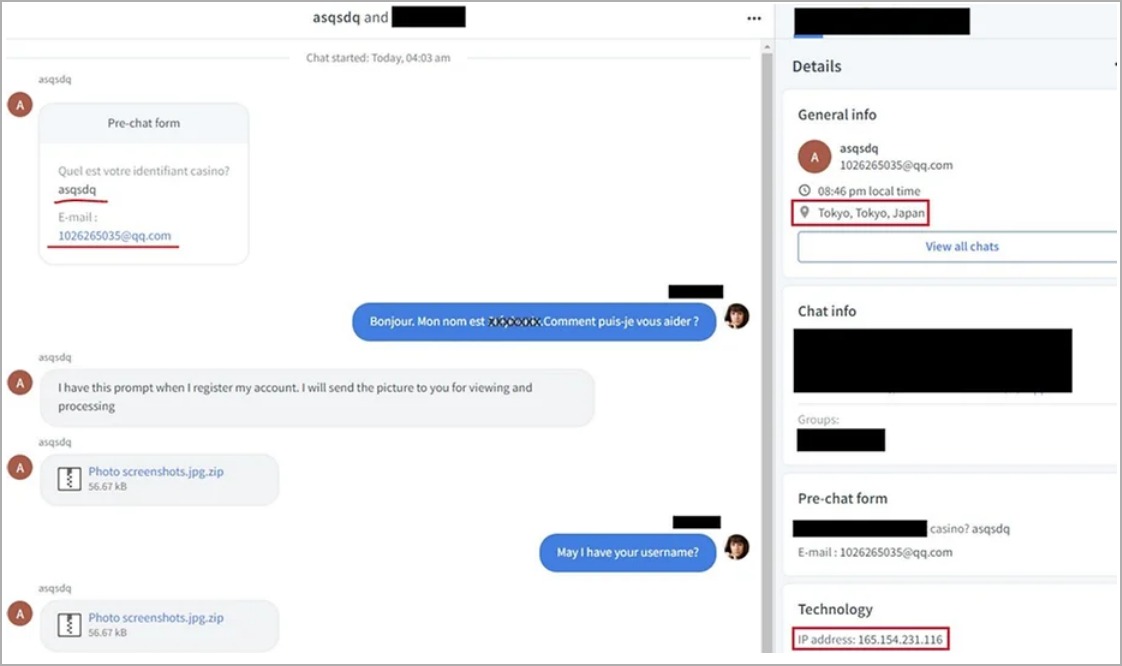

Для доставки бэкдора в сеть цели злоумышленники обычно обращаются в службу поддержки компании, выдавая себя за обычных пользователей, у которых возникли проблемы со входом в систему или регистрацией.

В ходе беседы хакеры убеждают специалиста поддержки загрузить изображение, которое якобы хорошо демонстрирует проблему. Такие изображения обычно размещаются на поддельном сайте, который выдает себя за какой-нибудь легитимный сервис, хотя иногда фейковые скриншоты доставляются и через Dropbox.

По словам исследователей, изучив диалоги между злоумышленником и пострадавшими операторами службы поддержки, можно прийти к выводу, что распространители IceBreaker не является носителями английского языка, а порой хакеры и вовсе просят предоставить им испаноязычных специалистов (хотя злоумышленники говорят и на других языках).

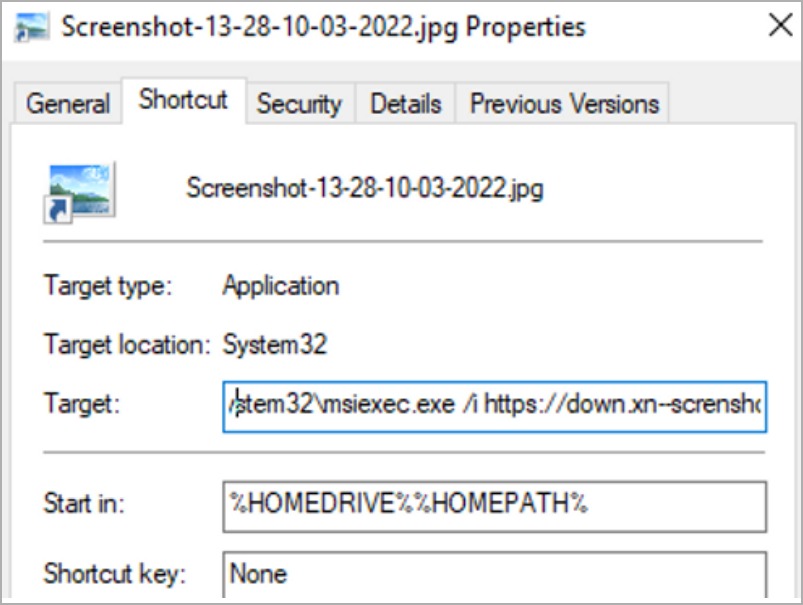

Ссылки на фальшивые скриншоты обычно ведут к ZIP-архиву, содержащему вредоносный файл LNK (ярлыка Windows), который загружает в систему жертвы бэкдор IceBreaker или скрипт Visual Basic, который скачивает малварь Houdini RAT, активный как минимум с 2013 года.

Как видно на иллюстрации ниже, значок ярлыка Windows изменен таким образом, чтобы он выглядел максимально безобидно и походил на изображение. На самом деле, такой файл LNK содержит команду для загрузки полезной нагрузки MSI (всего 4 положительных результата из 60 сканирований на Virus Total) с сервера злоумышленников, а также последующей установки и запуска пейлоада без взаимодействия с пользователем.

В отчете поясняется, что вредоносный файл LNK является основной полезной нагрузкой первого этапа доставки IceBreaker, а файл VBS используется в качестве резервной копии тот на случай, если оператор службы поддержки не сможет запустить ярлык.

В свою очередь, пейлоад MSI содержит большой набор файлов-обманок для обхода сигнатурных средств обнаружения и аналитических систем.

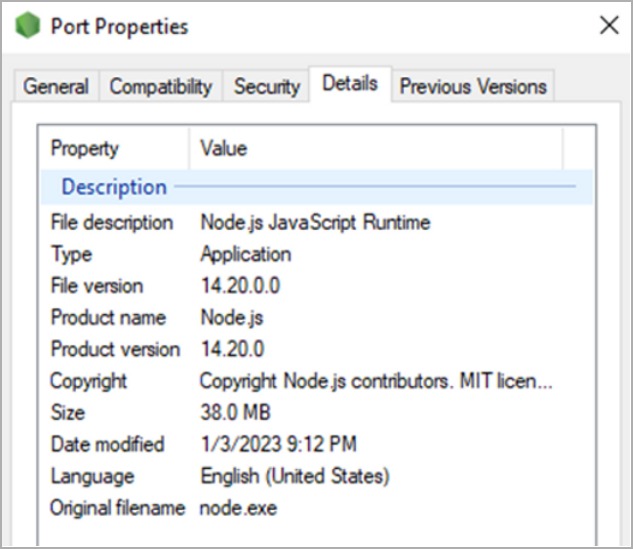

Последним слоем такой атаки выступает CAB-архив, распаковываемый во временную папку и содержащий полезную нагрузку Port.exe. Это 64-битный исполняемый файл, написанный на C++, с необычным наложением, сохраняющим часть данных в конец файла. Аналитики считают, что это способ скрыться от защитных решений.

Загруженная в итоге малварь представляет собой «очень сложный файл JavaScript», который способен обнаруживать запущенные процессы, воровать пароли, cookie и другие файлы, открыть прокси-туннель для злоумышленников, а также запускать скрипты, полученные с управляющего сервера.

Так, модульный бэкдор, написанный на Node.js, предоставляет своим операторам следующие возможности:

- персонализация с помощью плагинов, расширяющих исходные возможности малвари;

- обнаружение процессов;

- кража паролей и файлов cookie из локального хранилища, особенно из Google Chrome;

- активация обратного прокси-сервера Socks5;

- закрепление в системе путем создания нового LNK-файла (WINN.lnk) в папке автозагрузки;

- передача файлов на удаленный сервер через веб-сокеты;

- запуск кастомных скриптов VBS;

- создание скриншотов;

- создание удаленных sell-сессий.

В результате, если целевая организация не передала поддержку клиентов внешнему партнеру, хакеры внедряют и могут использовать свой бэкдор для кражи учетных данных, дальнейшего перемещения по сети и продолжения атаки.

Security Joes рекомендует компаниям, подозревающим, что они могли пострадать от атаки IceBreaker, обратить внимание на файлы ярлыков, созданные в папке автозапуска, а также проверить несанкционированные запуски опенсорсного инструмента tsocks.exe.