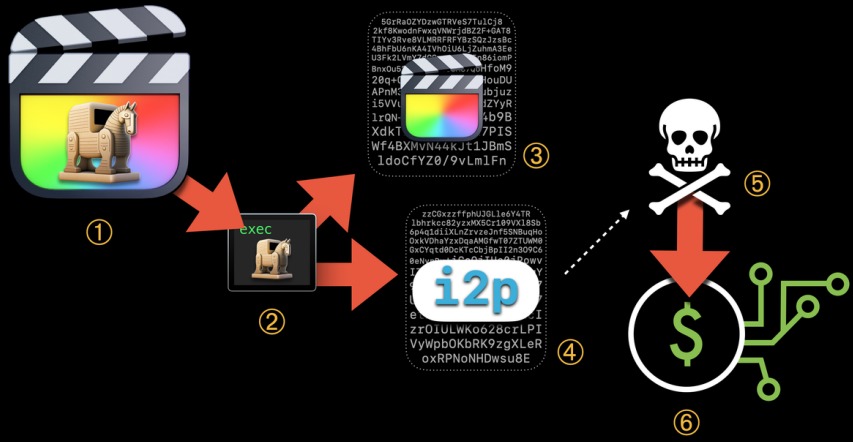

Исследователи обнаружили кампанию, нацеленную на пользователей macOS. Злоумышленники атакуют пользователей с помощью вредоносных версий ПО, включая Final Cut Pro, которая практически не обнаруживается антивирусами. Вредоносный вариант распространяется через торренты и содержит майнер XMRig, который добывает криптовалюту Monero на машинах жертв.

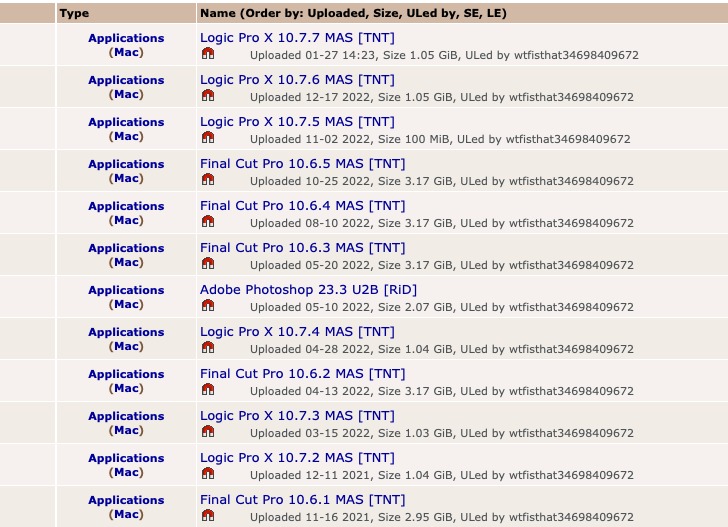

Проблему выявили специалисты Jamf Threat Labs, которым удалось отследить ее до вредоносных торрентов, опубликованных на The Pirate Bay пользователем под ником wtfisthat34698409672. Отмечается, что с 2019 года этот пользователь публиковал и другие приложения для macOS, включая Adobe Photoshop и Logic Pro X, и все они содержали пейлоад для майнинга криптовалюты.

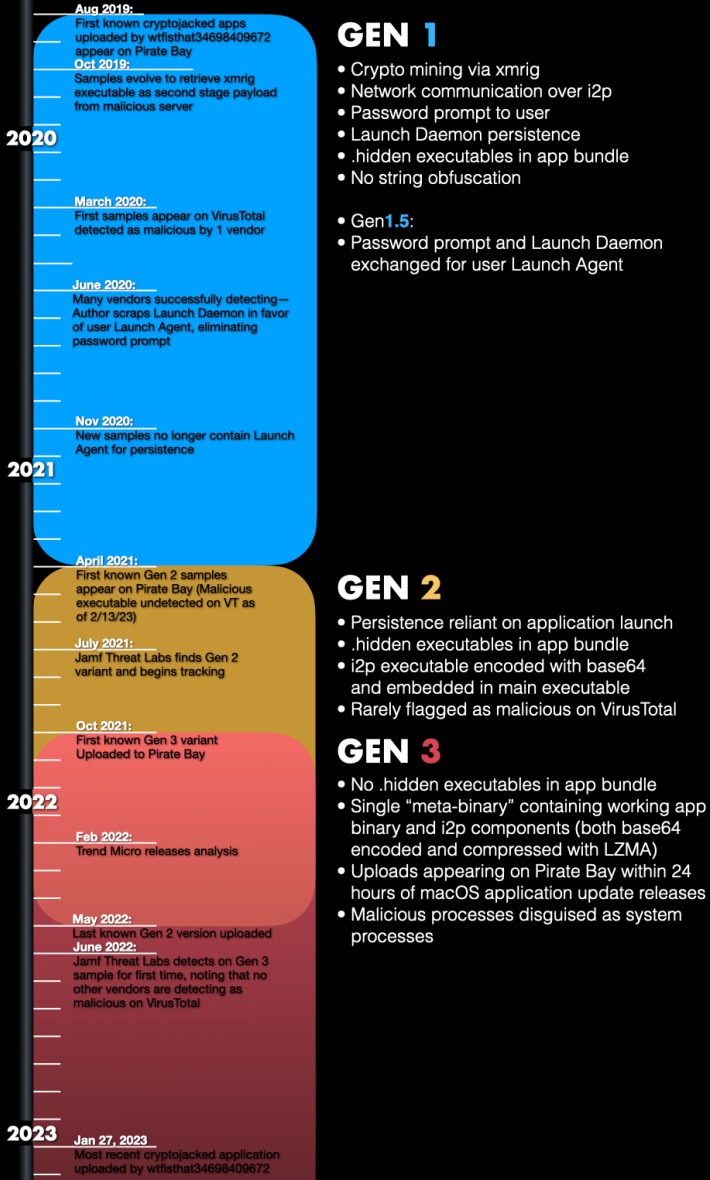

Более глубокий анализ этих атак привел исследователей к выводу, что малварь прошла уже три этапа развития, и каждый раз операторы этой кампании использовали более сложные методы для уклонения от обнаружения. Интересно, что защитные решения стабильно обнаруживают только первое поколение этой угрозы, распространение которой прекратилось еще в апреле 2021 года.

Эксперты пишут, что начиная с первого поколения эта малварь использует i2p (Invisible Internet Project) для связи с C&C-серверами и анонимизации трафика. Эта функциональность до сих пор актуальна для всех версий вредоносного ПО.

Второе поколение малвари использовалось относительно недолго, в период с апреля 2021 года по октябрь 2021 года, и применяло base 64 для исполняемых файлов, скрытых в приложениях.

Третье поколение появилось в октябре 2021 года. С мая 2022 года оно стало единственным и основным распространяемым вариантом. Отличительной чертой этой версии является то, что она может маскировать свои вредоносные процессы под системные процессы в Spotlight, чтобы избежать обнаружения.

Кроме того, последняя версия содержит специальный скрипт, который постоянно следит за Activity Monitor, и если тот запущен, вредонос немедленно завершает все свои процессы, чтобы оставаться скрытым от пользователя.

В macOS Ventura используются более строгие проверки для подписи кода, из-за которых сокрытие и запуск вредоносных программ с помощью запускаемых пользователем приложений, особенно пиратских, могут стать неэффективными.

В данном случае злоумышленники модифицировали Final Cut Pro лишь частично, сохранив исходный сертификат подписи кода нетронутым, но Ventura все же признала его недействительным, поскольку обнаружила изменения в ПО.

«С другой стороны, macOS Ventura не препятствовала запуску майнера, — отмечают исследователи. — К тому времени, когда пользователь получит сообщение об ошибке, вредоносная программа уже будет установлена».

Представитель Apple сообщают, что эта конкретная малварь уже находится под их наблюдением, и в компании уже работают над обновлениями XProtect, чтобы эффективно заблокировать ее (включая конкретные варианты, перечисленные в отчете Jamf Threat Labs).