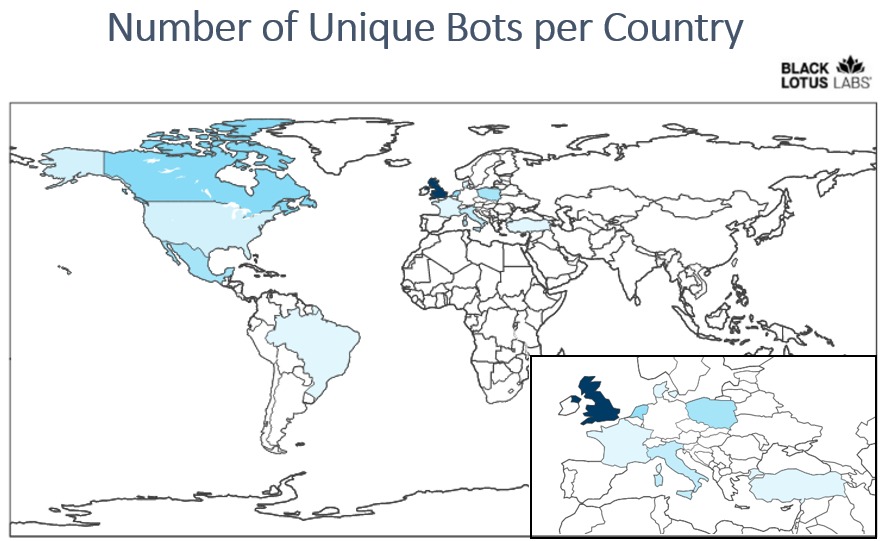

ИБ-специалисты обнаружили вредоносную кампанию Hiatus, в рамках которой злоумышленники заразили около 100 устаревших маршрутизаторов DrayTek Vigor 2960 и 3900 (около 2% маршрутизаторов этих моделей, подключенных к интернету) с целью кражи данных их владельцев и создания скрытой прокси-сети. Эксперты предупреждают, что в рамках этой кампании, распространившейся на Северную и Южную Америку, а также Европу, хакеры могут перехватывать электронную почту жертв и похищать файлы.

Аналитики Lumen Black Lotus Labs рассказывают, хакерская кампания, активная с июля 2022 года, направлена на устройства DrayTek Vigor, которые представляют собой VPN-маршрутизаторы бизнес-класса, используемые малым и средним бизнесом для удаленного подключения к корпоративным сетям.

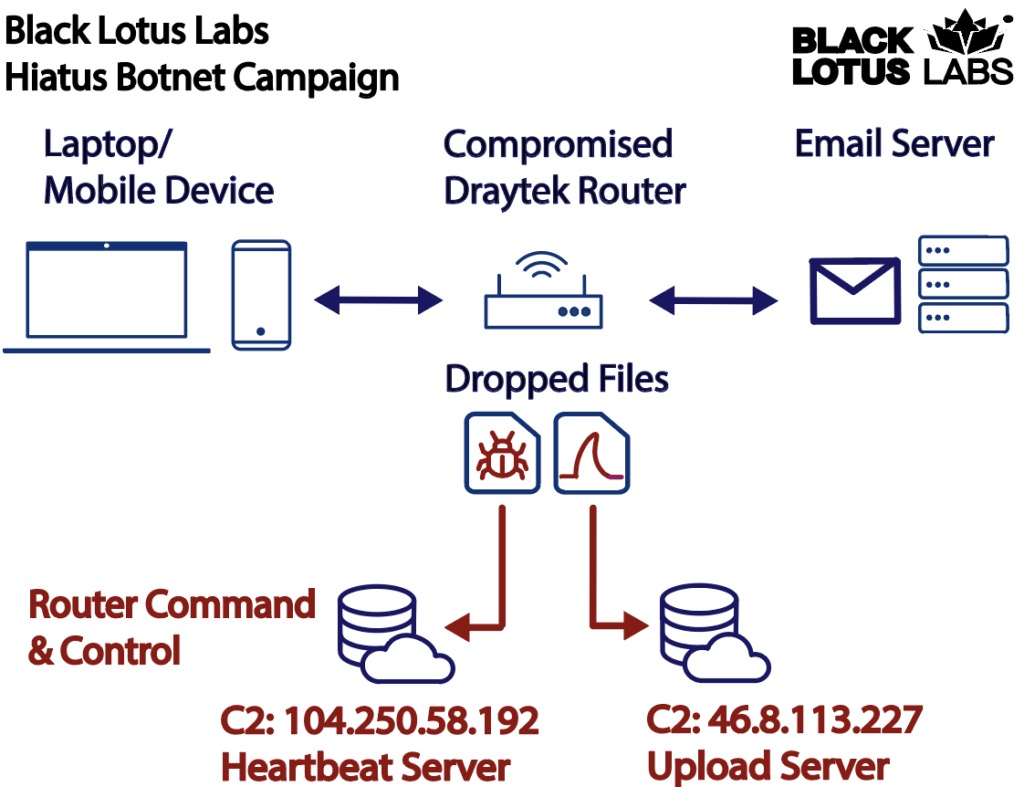

Атаки опираются на три компонента: вредоносный bash-скрипт, малварь Hiatus RAT и легитимный tcpdump, используемый для захвата сетевого трафика, проходящего через маршрутизатор.

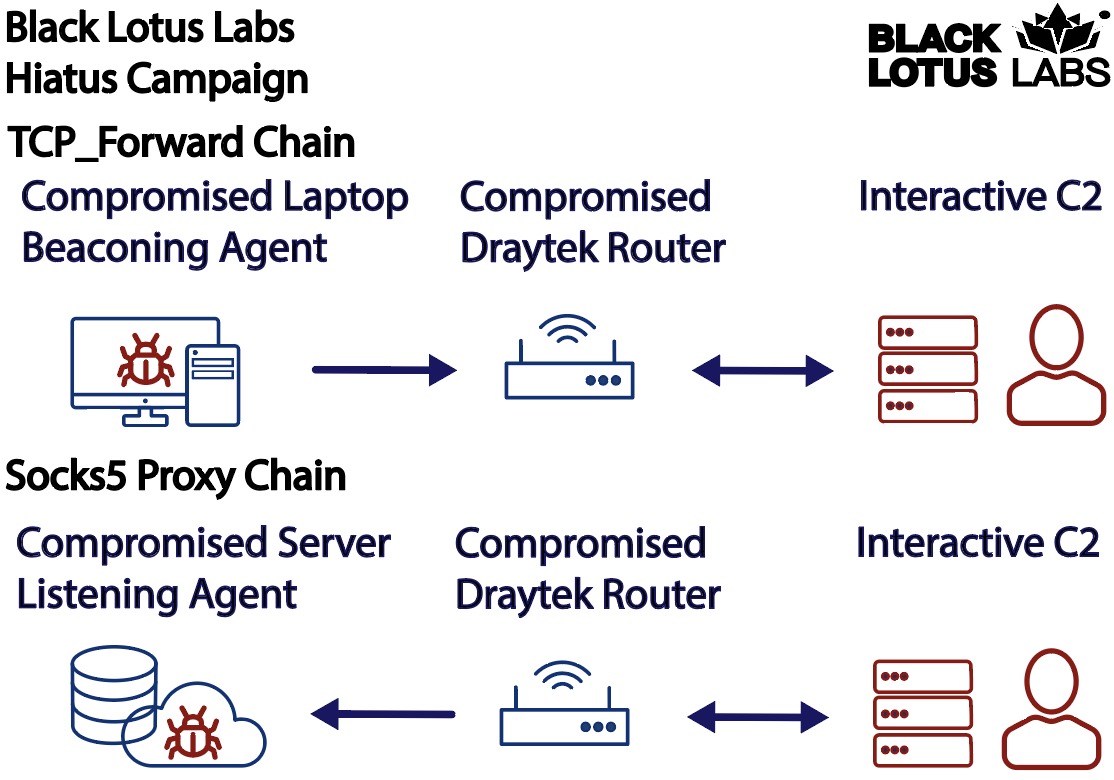

Ключевым в этой кампании является именно Hiatus, который используется для загрузки дополнительных пейлоадов, выполнения команд на взломанном устройстве и превращения скомпрометированных устройств в прокси-серверы SOCKS5 для передачи команд и трафика управляющего сервера.

Интересно, что пока экспертам не удалось определить, как именно атакующие компрометируют маршрутизаторы DrayTek. Известно лишь, что после взлома они получают доступ к маршрутизаторам и запускают bash-скрипт, загружающий Hiatus и легитимную утилиту tcpdump.

После установки вредонос собирает следующую информацию со взломанного устройства:

- системные данные (MAC-адрес, версия ядра, архитектура системы, версия прошивки);

- сетевые данные (IP-адрес маршрутизатора, локальный IP-адрес, MAC-адреса устройств в соседней локальной сети);

- данные файловой системы (точки монтирования, пути каталогов, тип файловой системы);

- данные процессов (имена процессов, идентификаторы, UID и аргументы).

После установки малвари хакеры получают возможность выполнять следующие действия: запуск команд, shell’ов или нового ПО на устройстве; чтение, удаление или передача файлов на удаленный сервер; получение и выполнение конкретных файлов и скриптов; настройка прокси SOCKS v5 на взломанном устройстве; передача любого набора данных TCP на открытый порт хоста и так далее.

Эксперты подчеркивают, что Hiatus «умеет» не только превращать скомпрометированную машину в прокси-сервер, но также способен перехватывать пакеты для «мониторинга трафика маршрутизатора на портах, связанных с электронной почтой и передачей файлов». Так, малварь отслеживает сетевой трафик на портах TCP, связанных с почтовыми серверами и FTP.

Отслеживаемые порты: порт 21 для FTP, порт 25 для SMTP, порт 110 для POP3, и порт 143 связанный с протоколом IMAP. Поскольку связь через эти порты не зашифрована, атакующие могут похитить конфиденциальные данные, включая содержимое электронной почты, учетные данные, а также содержимое передаваемых файлов.

«Как только данные достигают определенной длины файла, они выгружаются на сервер, расположенный по адресу 46.8.113[.]227, вместе с информацией о взломанном маршрутизаторе. Это позволяет злоумышленникам пассивно перехватывать трафик электронной почты, проходящий через маршрутизатор, и некоторый трафик передачи файлов», — гласит отчет Black Lotus Labs.

Специалисты заключают, что атаки Hiatus лишь подчеркивают необходимость защиты экосистемы маршрутизаторов, а за самими устройствами нужно регулярно следить, перезагружать их и обновлять, а устаревшие маршрутизаторы, уже лишившиеся поддержки производителя, следует заменять.