Аналитики компаний CrowdStrike и SentinelOne обнаружили неожиданную вредоносную активность в подписанной версии десктопного приложения 3CX VoIP. Судя по всему, произошла атака на цепочку поставок, и теперь приложение 3CX используется для атак на миллионы клиентов компании.

3CX — разработчик VoIP-решений, чья 3CX Phone System используется более чем 600 000 компаниями по всему миру, насчитывая более 12 000 000 пользователей ежедневно. В списке клиентов компании числятся такие гиганты, как American Express, Coca-Cola, McDonald's, BMW, Honda, AirFrance, NHS, Toyota, Mercedes-Benz, IKEA и HollidayInn.

Согласно данным ИБ-экспертов, злоумышленники атакуют пользователей скомпрометированного софтофона как в Windows, так и в macOS.

«Вредоносная активность включает в себя имплантацию “маячка”, который связывается с инфраструктурой злоумышленников, развертывание полезной нагрузки второго этапа и, в небольшом числе случаев, “ручную” активность [хакеров]», — говорят в CrowdStrike.

Специалисты компании Sophos добавляют, что после эксплуатации атакующие в основном создают в системах жертв интерактивные командные шеллы.

Тогда как аналитики CrowdStrike подозревают, что за этой атакой стоит северокорейская хак-группа Labyrinth Collima, исследователи Sophos говорят, что они «не могут установить атрибуцию с достаточной степенью достоверности».

Активность Labyrinth Collima обычно пересекается с другими группировками, которые отслеживаются под названиями Lazarus Group «Лабораторией Касперского», Covellite экспертами Dragos, UNC4034 специалистами Mandiant, Zinc в классификации Microsoft и Nickel Academy аналитиками Secureworks.

В SentinelOne обнаруженную атаку на цепочку поставок назвали SmoothOperator. В компании пишут, что атака начинается, когда установщик MSI загружается с сайта 3CX, или когда для уже установленного десктопного приложения скачивается обновление.

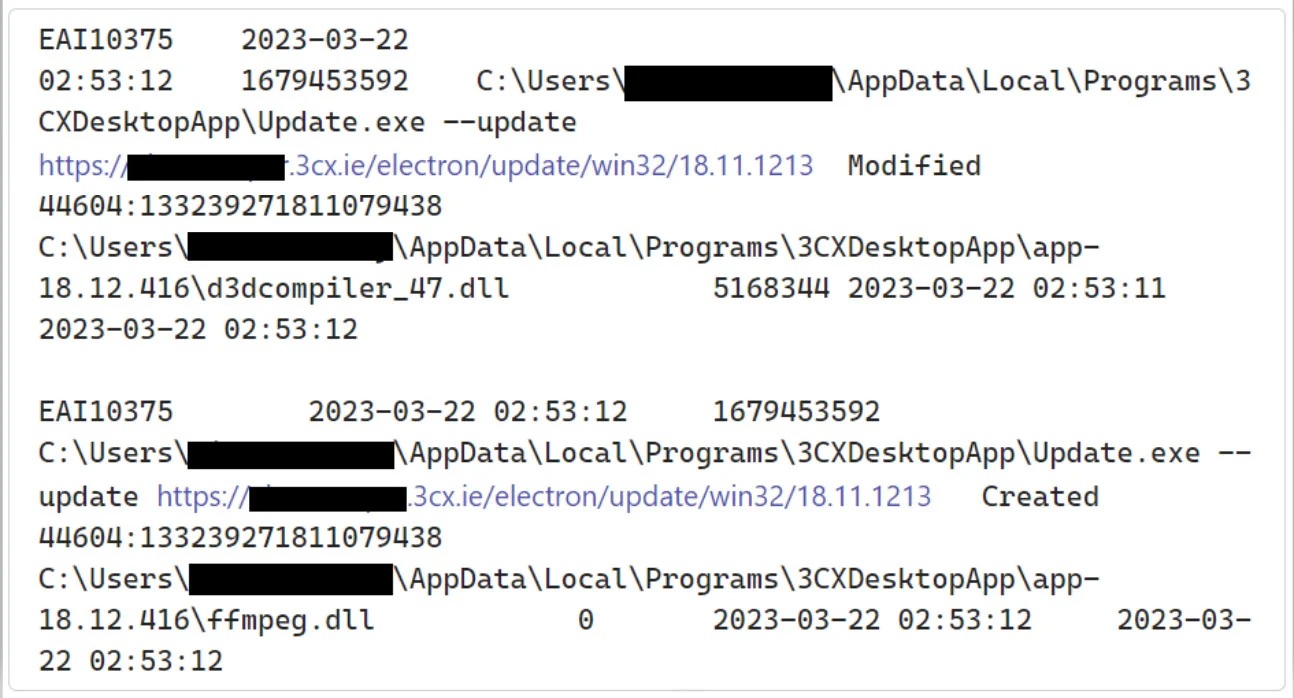

При установке MSI или обновления извлекаются вредоносные DLL-файлы ffmpeg.dll и d3dcompiler_47.dll, которые используются для следующего этапа атаки. Хотя в Sophos говорят, что сам исполняемый файл 3CXDesktopApp.exe не является вредоносным, вредоносная DLL ffmpeg.dll будет загружена и использована для извлечения зашифрованной полезной нагрузки из d3dcompiler_47.dll и ее выполнения.

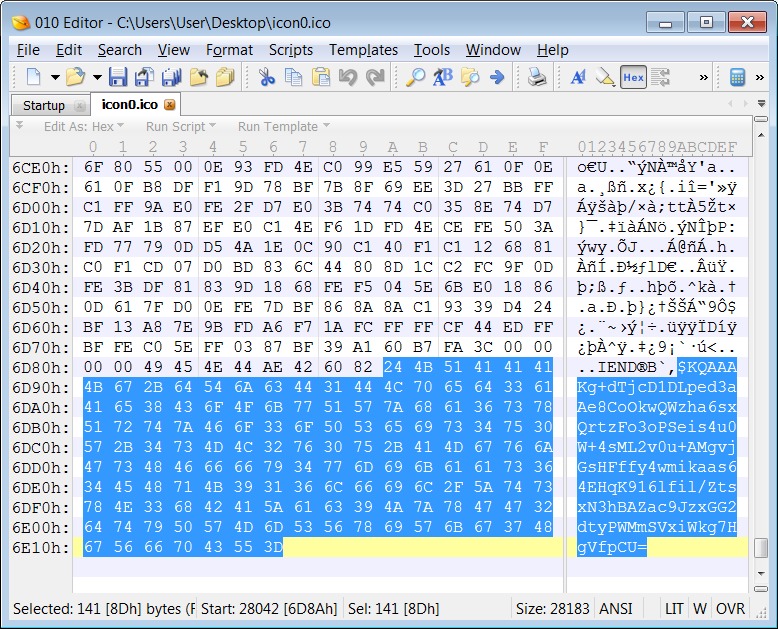

После этого малварь будет загружать файлы иконок, размещенные на GitHub, в которых содержатся закодированные base64 строки, добавленные в конец файлов изображений, как показано в примере ниже.

Репозиторий на GitHub, в котором хранятся эти иконки, показывает, что первый файл был загружен 7 декабря 2022 года.

Упомянутые строки base64 используются для доставки финальной полезной нагрузки на скомпрометированные устройства. В роли конечного пейлоада выступает ранее неизвестное вредоносное ПО для кражи информации, загружаемое в виде DLL. Эта малварь способна собирать системную информацию, а также воровать сохраненные логины и пароли из профилей в браузерах Chrome, Edge, Brave и Firefox.

«В настоящее время мы не можем подтвердить, что установщик для Mac троянизирован. Наше текущее расследование включает в себя дополнительные приложения, в том числе, расширение для Chrome, которые тоже могут использоваться для атак, — пишут эксперты. — Злоумышленники создали обширную инфраструктуру, начиная с февраля 2022 года, но мы пока не видим очевидных связей с известными кластерами угроз».

CrowdStrike сообщает, что вредоносная версия клиента 3CX будет подключаться к одному из следующих доменов, контролируемых злоумышленниками:

| akamaicontainer[.]com | msedgepackageinfo[.]com |

| akamaitechcloudservices[.]com | msstorageazure[.]com |

| azuredeploystore[.]com | msstorageboxes[.]com |

| azureonlinecloud[.]com | officeaddons[.]com |

| azureonlinestorage[.]com | officestoragebox[.]com |

| dunamistrd[.]com | pbxcloudeservices[.]com |

| glcloudservice[.]com | pbxphonenetwork[.]com |

| qwepoi123098[.]com | zacharryblogs[.]com |

| sbmsa[.]wiki | pbxsources[.]com |

| sourceslabs[.]com | journalide[.]org |

| visualstudiofactory[.]com |

Ряд клиентов на форумах 3CX заявили, что еще неделю назад, 22 марта 2023 года, они получали оповещения о том, что их клиентское приложение 3CX помечено как вредоносное защитными продуктами SentinelOne, CrowdStrike, ESET, Palo Alto Networks и SonicWall. Предупреждения появлялись после установки 3CXDesktopApp версий 18.12.407 и 18.12.416 для Windows, а также версии 18.11.1213 для Mac.

При этом один из зараженных образов софтофона 3CX, попавший в руки аналитиков CrowdStrike, подписан цифровой подписью более трех недель назад (3 марта 2023 года) и имеет легитимный сертификатом 3CX Ltd, выданный DigiCert.

Представители 3CX пока никак не прокомментировали происходящее. При этом еще недавно в компании уверяли клиентов, которые жаловались на предупреждения от антивирусных продуктов, что это, скорее всего, просто ложные срабатывания.