Аналитики McAfee обнаружили в 60 приложениях из магазина Google Play малварь Goldoson, которая проникла в их код через стороннюю библиотеку. Суммарно эти приложениях насчитывают более 100 млн загрузок.

Среди пострадавших приложений, в основном направленных на южнокорейскую аудиторию, были:

- POINT with L.PAY (10 млн скачиваний);

- Swipe Brick Breaker (10 млн скачиваний);

- Money Manager Expense & Budget (10 млн скачиваний);

- GOM Player (5 млн скачиваний);

- LIVE Score, Real-Time Score (5 млн скачиваний);

- Pikicast (5 млн скачиваний);

- Compass 9: Smart Compass (1 млн скачиваний);

- GOM Audio - Music, Sync lyrics (1 млн скачиваний);

- LOTTE WORLD Magicpass (1 млн скачиваний);

- Bounce Brick Breaker (1 млн скачиваний);

- Infinite Slice (1 млн скачиваний);

- SomNote - Beautiful note app (1 млн скачиваний);

- Korea Subway Info: Metroid (1 млн скачиваний).

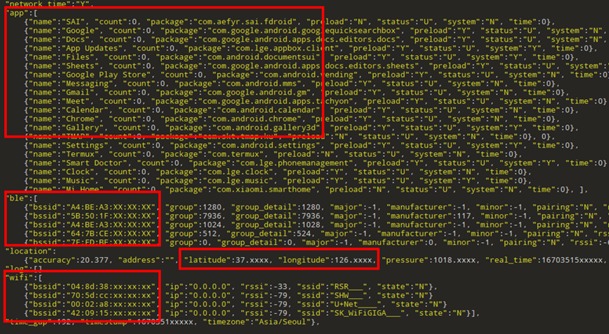

Исследователи пишут, что Goldoson способен собирать данные об установленных на зараженном устройстве приложениях, устройствах, подключенных к Wi-Fi и Bluetooth, а также данные о местоположении пользователя (GPS). Кроме того, вредонос может заниматься мошенничеством с рекламой, «кликая» на рекламу в фоновом режиме без ведома жертвы.

Когда пользователь запускает приложение, зараженное Goldoson, библиотека регистрирует новое устройство и получает конфигурацию с удаленного сервера, домен которого замаскирован. Конфигурация содержит параметры, определяющие, какие функции для кражи данных и «кликов» по рекламе должны запускаться и как часто.

Функция сбора данных обычно активируется каждые два дня, отправляя операторам малвари историю местоположений, MAC-адреса устройств, подключенных через Bluetooth и WiFi, и многое другое.

Какие именно данные будут собраны, зависит от разрешений, предоставленных зараженному приложению при установке. Пользователи Android 11 защищены лучше других, хотя эксперты обнаружили, что даже в последних версиях ОС у Goldoson есть достаточно разрешений для сбора конфиденциальных данных примерно в 10% приложений.

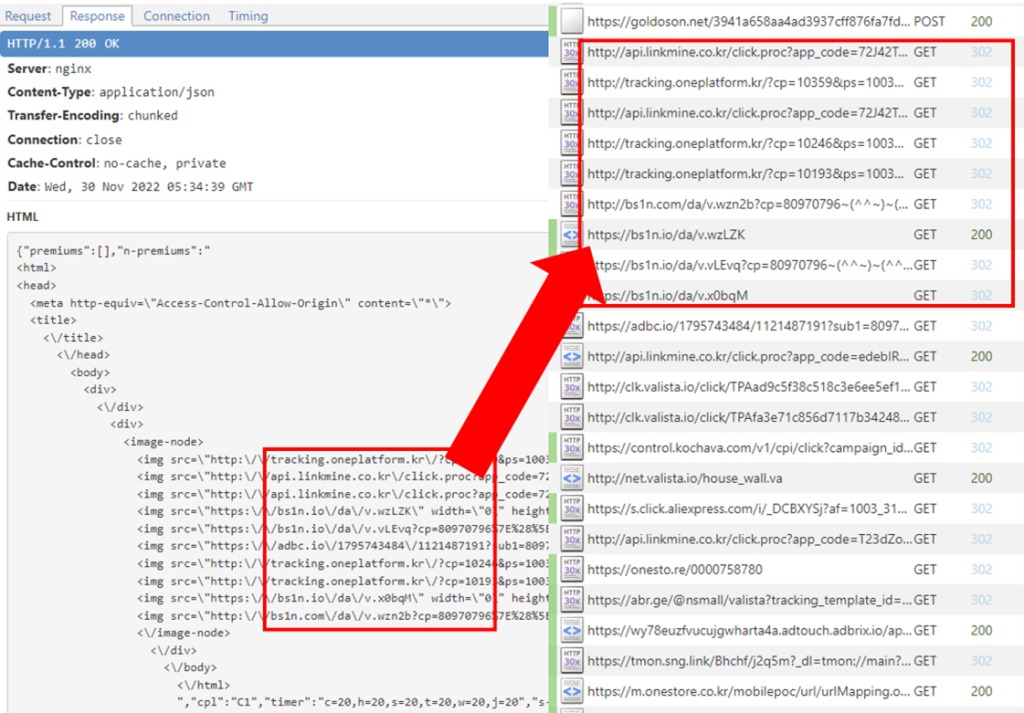

«Кликание» по рекламе осуществляется путем загрузки HTML-кода и внедрения его в скрытый кастомный WebView, с последующим переходом по URL-адресам, генерирующим доход от рекламы. Разумеется, жертва не видит никаких признаков этой активности на своем устройстве.

Сообщается, что в настоящее время многие их пострадавших приложений уже «очищены» от Goldoson разработчиками, которых предупредили о проблеме, после чего вредоносная библиотека Goldoson была удалена. Однако другие разработчики не отреагировали вовремя, в результате их приложения удалили из Google Play.