Эксперты «Лаборатории Касперского» обратили внимание, что количество атак с использованием банковских троянов семейства QBot (оно же QakBot, QuackBot и Pinkslipbot) значительно возросло в начале апреля. Причем теперь для атак используются использованием PDF-файлы и Windows Script Files (WSF). Первые письма с вредоносными PDF начали приходить получателям вечером 4 апреля текущего года.

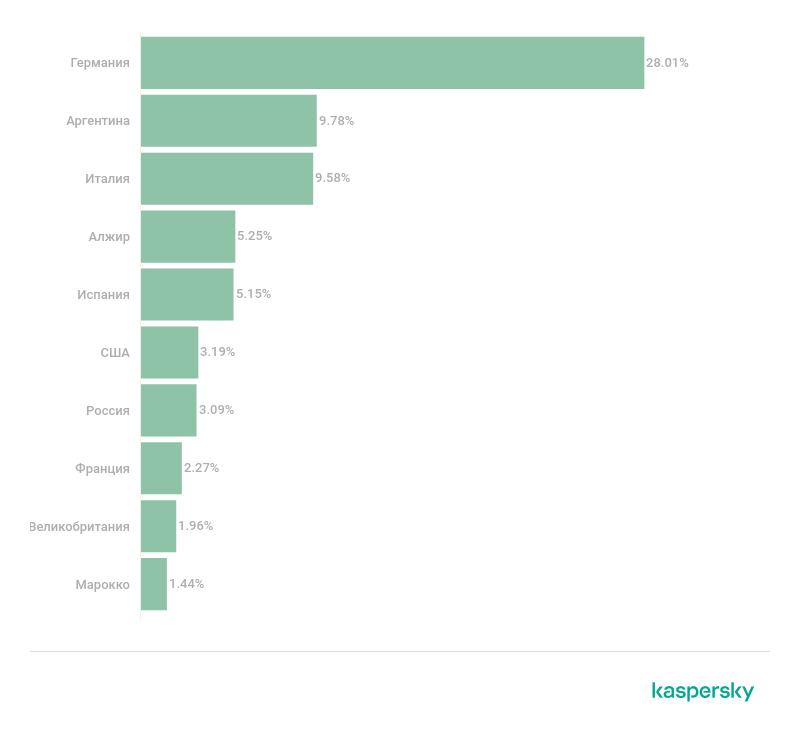

Малварь распространяется через письма, написанные на разных языках (встречаются варианты на английском, немецком, итальянском и французском). За основу таких сообщений взяты реальные деловые письма, к которым злоумышленники получили доступ, а вместе с ним и возможность отправлять участникам переписки свои сообщения. Как правило, в таких письмах получателей призывали под благовидным предлогом открыть вложенный PDF-файл.

Исследователи отмечают, что имитация деловой переписки может затруднить отслеживание спама и повышает вероятность того, что жертва поддастся хитрость хакеров. Для большей достоверности злоумышленники добавляют имя отправителя из предыдущих писем в поле From, однако электронный адрес отправителя вредоносного письма все же отличается от адреса реального участника переписки.

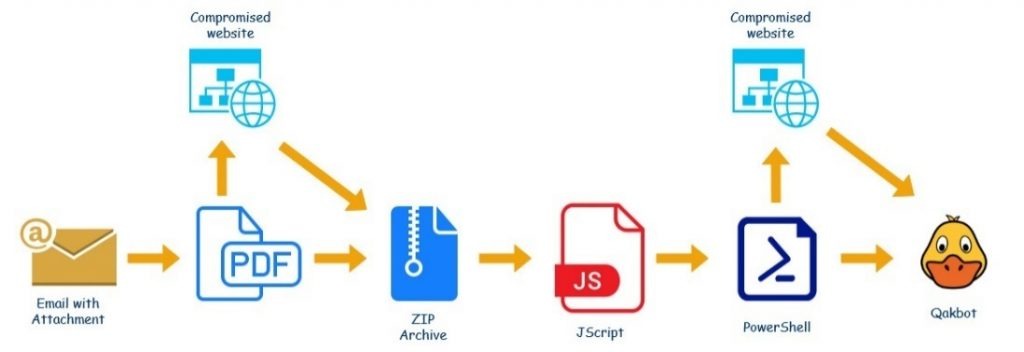

Содержимое такого документа имитирует уведомление от Microsoft Office 365 или Microsoft Azure о том, что для просмотра вложенных файлов нужно нажать на кнопку «Open». Если пользователь нажимает ее, на компьютер с удаленного сервера (как правило, скомпрометированного сайта) скачивается архив с паролем, который указан в исходном PDF-файле.

Внутри архива находится файл с расширением .wsf (Windows Script File), который содержит обфусцированный скрипт на JScript. После его деобфускации раскрывается настоящее содержимое — закодированный в строку Base64 скрипт PowerShell.

Таким образом, как только пользователь запустит WSF-файл из архива, на его компьютере незаметно выполнится PowerShell-скрипт, который с помощью wget загрузит DLL-файл с удаленного сервера. Имя этой библиотеки меняется от жертвы к жертве и представляет собой автоматически сгенерированную последовательность букв.

PowerShell-скрипт попытается последовательно скачать файл с каждого из перечисленных в коде URL-адресов. Чтобы понять, оказалась ли попытка успешной, он проверяет размер загруженного файла, используя команду Get-Item для получения информации. Если размер файла больше или равен 100 000 байт, то скрипт запускает DLL-файл с помощью rundll32. В ином случае он ожидает четыре секунды и пытается скачать библиотеку со следующей ссылки по списку. Загружаемая библиотека и есть Qbot.

Изучив образцы Qbot из текущей рассылки, эксперты отметили, что в конфигурационном блоке бота указано имя кампании «obama249», стоит временная отметка 1680763529 (что соответствует 6 апреля 2023 г. 6:45:29), а также указаны более сотни IP-адресов, которые бот будет использовать для подключения к командным серверам. В основном эти адреса принадлежит пользователям, чьи зараженные системы служат входной точкой в цепочке, по которой трафик ботнета перенаправляется к реальным командным серверам.

Исследователи пишут, что в целом возможности Qbot за последние два года практически не изменились. Троян по-прежнему способен извлекать пароли и cookie из браузеров, воровать письма из почтового ящика, перехватывать трафик, давать своим операторам удаленный доступ к зараженной системе. В зависимости от ценности жертвы для хакеров, на ее компьютер может быть загружена дополнительная малварь, включая CobaltStrike (для распространения внутри корпоративной сети) и различные шифровальщики. К тому же жертва может стать прокси-сервером, который злоумышленники используют для перенаправления трафика, в том числе и почтового спам-трафика.