ИБ-исследователи сообщают, что за последний год исходный код VMProtect просочился в сеть не один раз, а дважды. Причем вторая утечка произошла совсем недавно, на прошлой неделе, и была замечена на китайском ИТ-форуме.

Напомню, что VMProtect является популярным инструментов по защите программного обеспечения от анализа и взлома, который находит законное применение, например, в играх и корпоративных приложениях.

Однако VMProtect также широко используется разработчиками вредоносных программ для защиты полезных нагрузок, а многие ИБ-компании автоматически отмечают программное обеспечение в оболочке VMProtect как потенциальную угрозу (1, 2, 3). Дело в том, что ранее VMProtect использовали такие известные хак-группы, как APT31, ZINC (Diamond Sleet, Lazarus), Hacking Team, вымогатели Darkside и Rorschach, MaaS PrivateLoader и так далее.

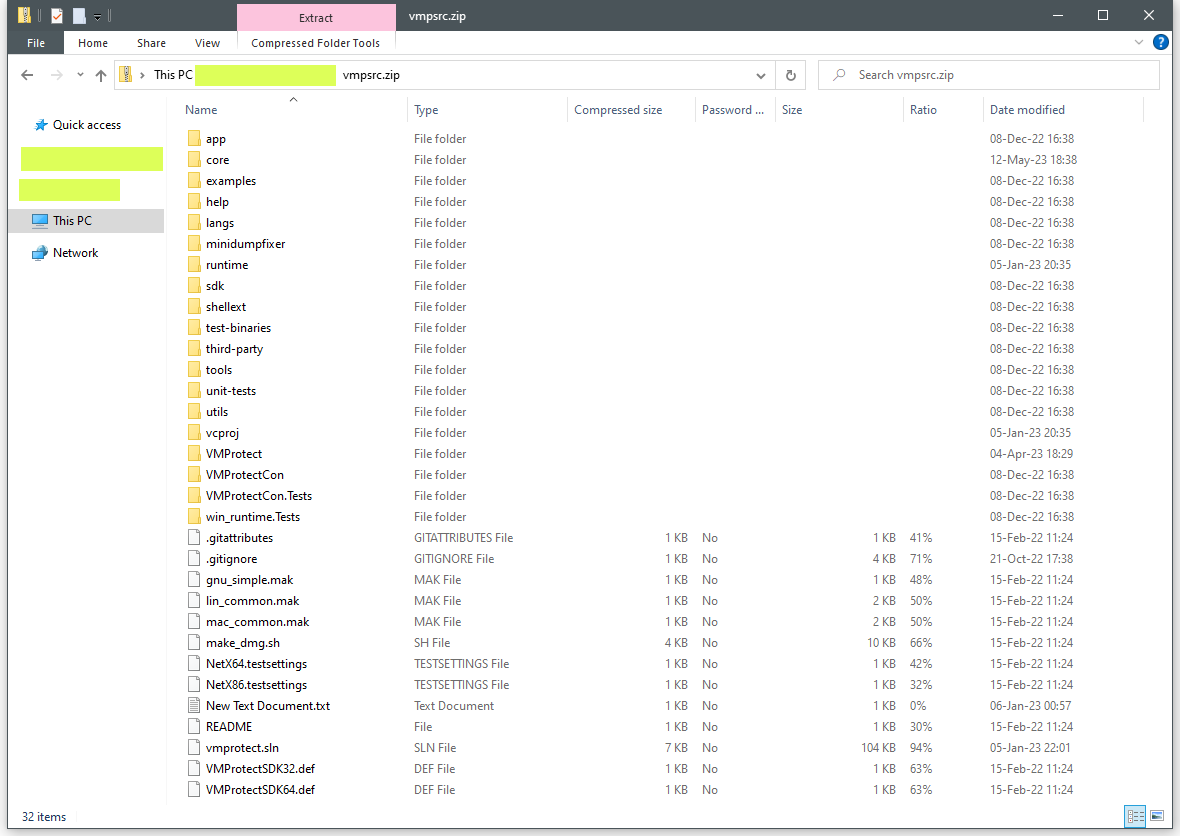

Первая утечка исходных кодов VMProtect была замечена исследователями летом 2022 года, а новую утечку обнаружили на прошлой неделе, на китайском ИТ-форуме kanxue.com (в настоящее время тема уже удалена).

Как сообщают ИБ-исследователи, среди опубликованных файлов отсутствует ряд ключевых файлов, включая intel.cc, processor.cc и arm.cc, а попытка выложить исходники на GitHub быстро закончилась их удалением. Тем не менее, утечку по-прежнему можно без труда найти в анонимных файлообменниках, и информация такого рода представляет большой интерес для экспертов, поскольку ее можно использовать как для улучшения инструментов для обнаружения и анализа.