Эксперты предупредили, что критическая уязвимость CVE-2023-28771 в брандмауэрах Zyxel уже взята на вооружение хакерами. В частности, свежим багом активно пользуется Mirai-ботнет.

Напомню, что проблема была обнаружена специалистами TRAPA Security и получила рейтинг 9,8 балла из 10 возможных по шкале оценки уязвимостей CVSS.

Баг, исправленный в конце апреля, был связан с некорректной обработкой сообщений об ошибках в некоторых версиях брандмауэра и позволял неаутентифицированному злоумышленнику «удаленно выполнять команды, отправляя кастомные пакеты на уязвимое устройство».

Проблема затрагивала:

- ATP (версии ZLD от V4.60 до V5.35, исправлено в ZLD V5.36);

- USG FLEX (версии ZLD от V4.60 до V5.35, исправлено в ZLD V5.36);

- VPN (версии ZLD от V4.60 до V5.35, исправлено в ZLD V5.36);

- ZyWALL/USG (версии ZLD от V4.60 до V4.73, исправлено в ZLD V4.73 Patch 1).

Как теперь предупредили специалисты Агентства по инфраструктуре и кибербезопасности США (CISA), свежая проблема уже вовсю используется хакерами.

Подробности об этих атаках раскрыли ИБ-специалисты из компании Rapid7, Shadowserver, а также известный специалист Кевин Бомонт (Kevin Beaumont).

Так, один из вредоносных кластеров, который использует CVE-2023-28771, представляет собой малварь на основе Mirai, начавшую свои атаки 26 мая 2023 года. Такая малварь обычно используется для запуска DDoS-атак, но может выполнять и другие задачи.

Исследователи отмечают, что в атаках используется общедоступный PoC-эксплоит для этой уязвимости.

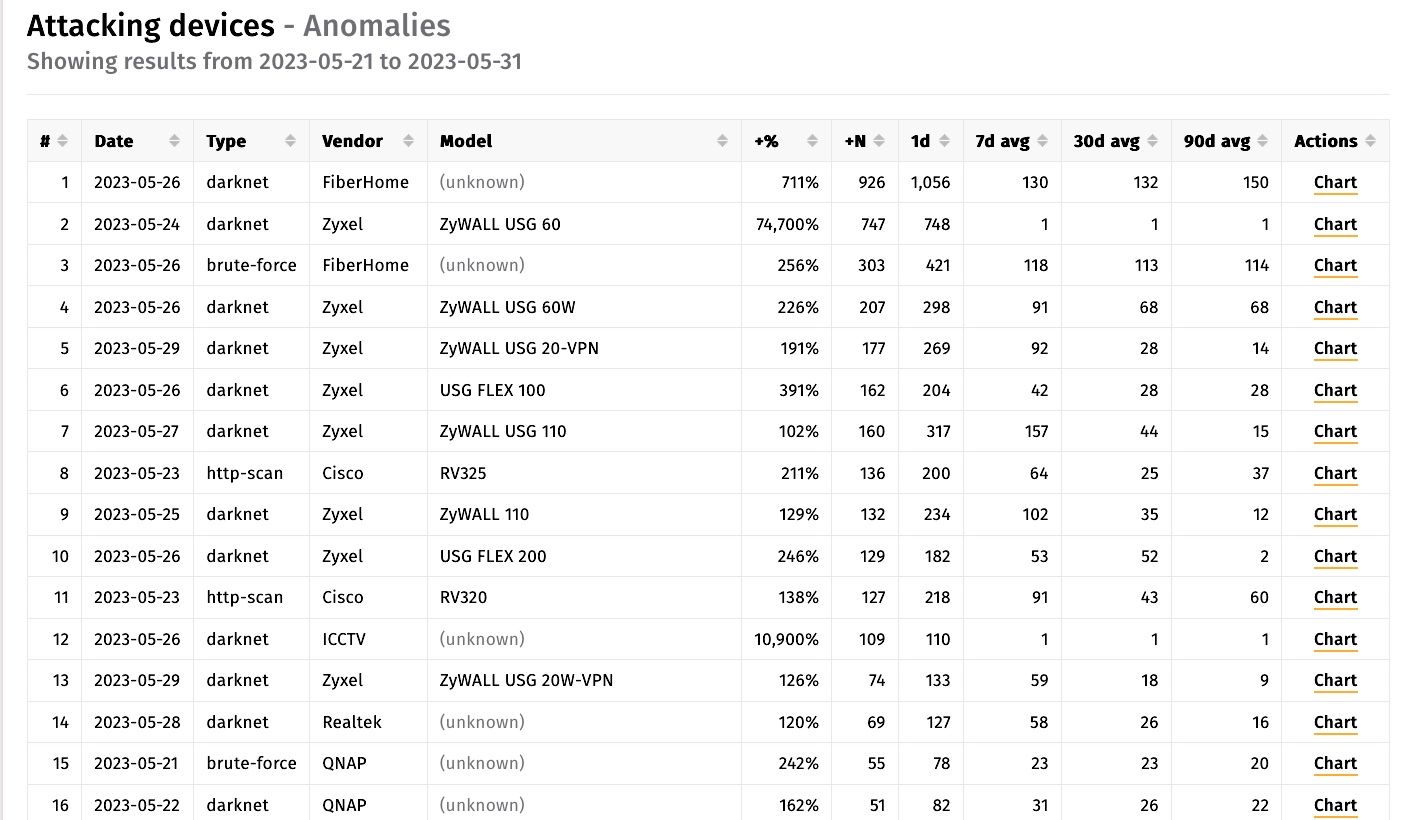

Специалисты Shadowserver предупреждают владельцев устройств, что любой уязвимый девайс, который до сих пор не получил патчей, следует считать скомпрометированным. Дело в том, что, согласно данным Shadowserver, собранным за последние 10 дней, 25 из 62 наиболее активных «нисходящих атак» (то есть попыток взламывать другие подключенных к интернету устройства) исходили с IP-адресов девайсов Zyxel.