Критическая уязвимость CVE-2023-34362 в продукте для управления передачей файлов MOVEit Transfer, разработанном компанией Progress Software, широко используется хакерами для массовых хищений данных у организаций.

MOVEit Transfer представляет собой решение для передачи файлов, разработанное Ipswitch, дочерней компанией американской корпорации Progress Software. Продукт позволяет компаниям безопасно обмениваться файлами с партнерами и клиентами, используя SFTP, SCP и HTTP. MOVEit Transfer предлагается в виде локального решения, управляемого заказчиком, и облачной SaaS-платформы, управляемой разработчиком.

В конце прошлой недели разработчики Progress Software предупредили об обнаружении критической уязвимости в MOVEit Transfer. По их словам, эксплуатация этой уязвимости может привести к повышению привилегий и дать третьим лицам несанкционированный доступ к среде MOVEit Transfer.

Уязвимости подвержены все версии MOVEit Transfer:

| Затронутая версия | Исправленная версия | Документация |

| MOVEit Transfer 2023.0.0 (15.0) | MOVEit Transfer 2023.0.1 | Документация по обновлению MOVEit 2023 |

| MOVEit Transfer 2022.1.x (14.1) | MOVEit Transfer 2022.1.5 | Документация по обновлению MOVEit 2022 |

| MOVEit Transfer 2022.0.x (14.0) | MOVEit Transfer 2022.0.4 | |

| MOVEit Transfer 2021.1.x (13.1) | MOVEit Transfer 2021.1.4 | Документация по обновлению MOVEit 2021 |

| MOVEit Transfer 2021.0.x (13.0) | MOVEit Transfer 2021.0.6 | |

| MOVEit Transfer 2020.1.x (12.1) | Доступен специальный патч | Статья базы знаний 000234559 |

| MOVEit Transfer 2020.0.x (12.0) или более ранняя версия | Необходимо обновить до поддерживаемой версии | Руководство по обновлению и миграции MOVEit Transfer |

| MOVEit Cloud | MOVEit Transfer 14.1.4.94 MOVEit Transfer 14.0.3.42 |

Все системы MOVEit Cloud полностью исправлены. Страница состояния |

В качестве временного решения всем клиентам рекомендовано как можно скорее заблокировать внешний трафик на порты 80 и 443 на сервере MOVEit Transfer. При этом разработчики предупредили, что блокировка этих портов запретит внешний доступ к веб-интерфейсу, помешает работе некоторых аспектов автоматизации, заблокирует API и помешает работе плагина Outlook MOVEit Transfer.

В качестве индикатора компрометации можно использовать папку C:\MOVEit Transfer\wwwroot\, которую стоит проверять на наличие странных файлов, включая резервные копии или крупные загрузки. Это может свидетельствовать о том, что злоумышленники уже украли данные, или кража еще совершается. Кроме того, администраторы MOVEit Transfer сообщают на Reddit, что после взлома они обнаруживают файлы App_Web_<random>.dll со случайными именами.

При этом отмечается, что протоколы SFTP и FTP/s по-прежнему можно использовать для передачи файлов.

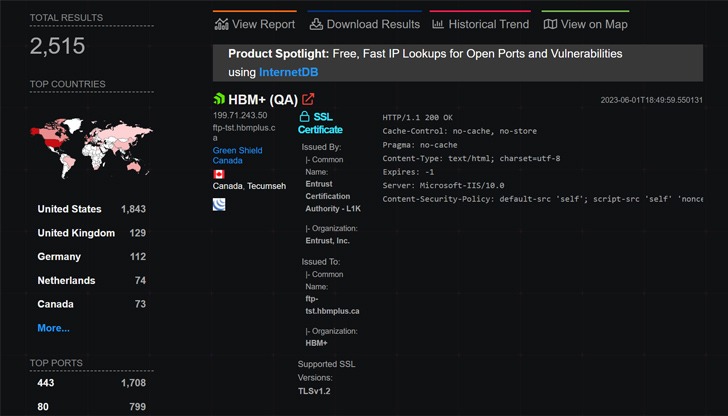

Как рассказали ИБ-специалисты из компании Rapid7, уязвимость в MOVEit Transfer представляет собой SQL-инъекцию, которая приводит к удаленному выполнению кода и получила идентификатор CVE-2023-34362. Эксперты пишут, что в сети доступно более 2500 серверов MOVEit Transfer, большинство из которых находится в США.

Массовые атаки на 0-day начались еще 27 мая (а первые сканирования страниц входа аналитики GreyNoise выявили еще 3 марта), и теперь на всех взломанных серверах был выявлен одинаковый веб-шелл human2.asp, находившийся в общедоступной HTML-папке c:\MOVEit Transfer\wwwroot\.

Судя по всему, он способен выполнять различные команды, включая:

- получение списка сохраненных файлов, имя пользователя, загрузившего файлы, и путей к файлам;

- внедрять и удалять нового пользователя MOVEit Transfer со случайным именем и логином Health Check Service, создавая новые сеансы MySQL;

- получать информацию об учетной записи Azure Blob Storage, включая параметры AzureBlobStorageAccount, AzureBlobKey и AzureBlobContainer;

- скачивать файлы с сервера.

По информации Huntress, с атаками связаны следующие IP-адреса:

• 138.197.152[.]201

• 209.97.137[.]33

• 5.252.191[.]0/24

• 148.113.152[.]144

• 89.39.105.108

Издание Bleeping Computer и специалисты Mandiant отмечают, что мотивы атакующих пока неясны, но предполагается, что атаки могут быть связаны с вымогательством, поэтому пострадавшим рекомендуют приготовиться к возможным попыткам шантажа и публикации украденных данных.