В марте 2023 года стартовала новая кампания по распространению Android-банкера Anatsa, на этот раз нацеленная на клиентов финансовых организаций в США, Великобритании, Германии, Австрии и Швейцарии. Вредонос проник в Google Play Store и только оттуда был установлен более 30 000 раз.

Как напоминают исследователи ThreatFabric, в прошлый раз банковский троян проникал в магазин Google Play в 2021 году. Тогда он маскировался под сканеры PDF, сканеры QR-кодов, приложения Adobe Illustrator и фитнес-трекеры. В итоге его загрузили более 300 000 раз.

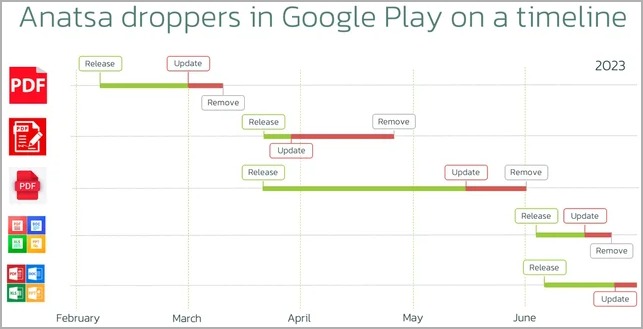

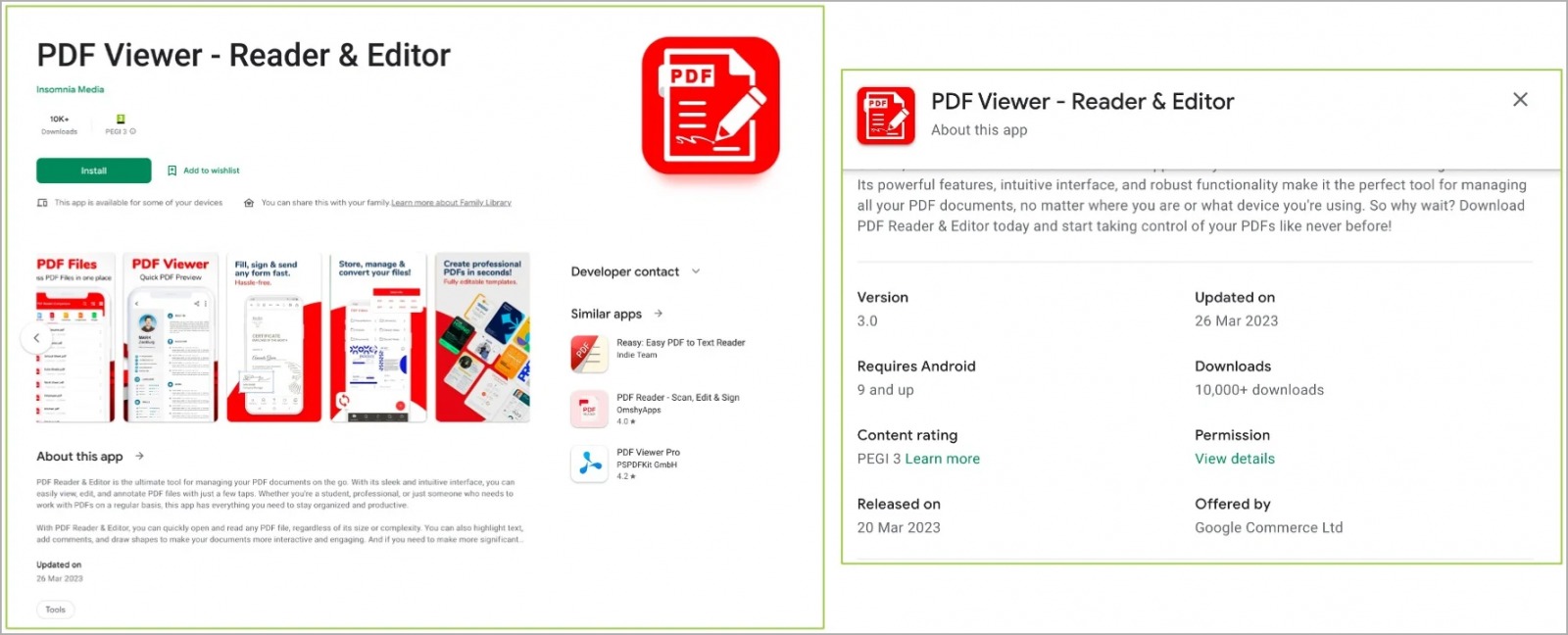

В марте 2023 года, после шестимесячного перерыва, злоумышленники запустили новую вредоносную кампанию, которая побуждает потенциальных жертв загружать дропперы Anatsa из Google Play. В основном вредоносные приложения по-прежнему маскируются под приложения для просмотра и редактирования PDF-файлов и офисные утилиты:

- All Document Reader & Editor (com.mikijaki.documents.pdfreader.xlsx.csv.ppt.docs)

- All Document Reader and Viewer (com.muchlensoka.pdfcreator)

- PDF Reader - Edit & View PDF (lsstudio.pdfreader.powerfultool.allinonepdf.goodpdftools)

- PDF Reader & Editor (com.proderstarler.pdfsignature)

- PDF Reader & Editor (moh.filemanagerrespdf)

Хотя эксперты ThreatFabric неоднократно сообщали Google о вредоносных приложениях, и их удаляли из магазина, злоумышленники быстро возвращались, загружая новый дроппер, замаскированный под новое приложение.

Во всех изученных случаях приложения попали в Google Play в «чистом» виде, то есть не содержали вредоносного кода, и только потом получали вредоносные обновления. Вероятно, именно это позволяет злоумышленникам раз за разом избегать обнаружения и проходить проверки Google.

После установки на устройство жертвы приложения-дропперы связываются с внешним ресурсом, расположенным на GitHub, откуда загружают пейлоады Anatsa, замаскированные под аддоны для распознавания текста в Adobe Illustrator.

На зараженном устройстве Anatsa собирает финансовую информацию, включая учетные данные от банковского аккаунта, данные банковской карты, платежную информацию и так далее. Достигается это путем наложения фишинговых оверлеев поверх настоящих приложений, которые появляются, когда пользователь пытается запустить легитимное приложение банка, а также с помощью кейлоггинга.

Текущая версия Anatsa атакует почти 600 финансовых и банковских приложений по всему миру.

После этого банкер использует похищенную информацию для совершения мошенничества прямо на устройстве жертвы: Anatsa запускает настоящее банковское приложение и выполняет транзакции от имени пострадавшего, автоматизируя процесс кражи средств.

«Поскольку транзакции инициируются с того же устройства, которое регулярно используют пострадавшие, банковским системам защиты от мошенничества очень сложно обнаружить эту активность», — поясняет ThreatFabric.

Украденные средства конвертируются в криптовалюту и передаются разветвленной сети денежных мулов в разных странах мира, которые в итоге удерживают часть украденных средств в качестве своего процента, а остальные средства отправляют злоумышленникам.