Специалисты Positive Technologies рассказали, что недавно помогли разработчикам Zyxel исправить баги в 30 моделях точек доступа и четырех линейках межсетевых экранов, которые можно было блокировать и брать под контроль.

Об исправлении этих уязвимостей, получивших идентификаторы от CVE-2023-22913 до CVE-2023-22918, мы уже сообщали в начале мая 2023 года. Как теперь сообщают специалисты Positive Technologies, разработчики Zyxel поблагодарили эксперта компании Никиту Абрамова за обнаружение этих багов.

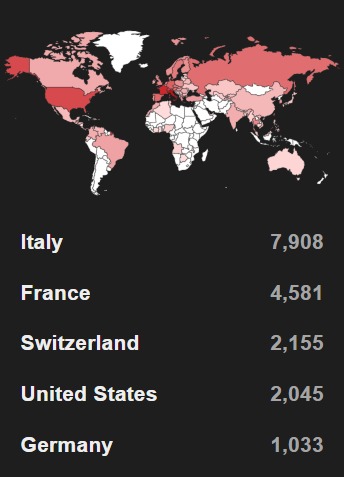

Согласно данным мониторинга, проведенного специалистами, этим проблемам были подвержены около 23 000 устройств: в Италии обнаружилось почти 8000 таких систем, во Франции — 45000, в Чехии и в США — более 2000. Россия в этом списке заняла восьмое место с более чем 680 устройствами.

«Наибольшую опасность представляют уязвимости CVE-2023-22913 и CVE-2023-22916, получившие оценку 8,1 балла по шкале CVSS v3.1, — рассказал специалист отдела анализа приложений Positive Technologies Никита Абрамов. — Эти две ошибки позволяли атакующему удаленно внедрять произвольные системные команды в код приложения и выполнять их на межсетевом экране. Злоумышленник мог вывести из строя оборудование, вызвав отказ в обслуживании, отключить некоторые элементы защиты или изменить часть конфигурационных данных. Любое из описанных действий является недопустимым событием в отношении штатного режима работы межсетевого экрана. Альтернативным сценарием эксплуатации незащищенных устройств является развертывание ботнета. Такие сети широко используются хакерами».

Две другие уязвимости, CVE-2023-22915 и CVE-2023-22917, получили оценку 7,5 балла. Эксплуатация первой могла привести к отказу в обслуживании брандмауэра, вторая же позволяла загрузить вредоносный файл и получить контроль над устройством.

Немного ниже была оценена бага CVE-2023-22914 (7,2 балла). Аутентифицированный злоумышленник с правами администратора мог выполнять неавторизованные команды операционной системы в одной из папок для хранения временных файлов межсетевого экрана.

В свою очередь, уязвимость CVE-2023-22918 (6,5 балла) была опасна и для брандмауэров, и для точек доступа Zyxel. Она потенциально позволяла злоумышленнику, прошедшему проверку подлинности, получить зашифрованную информацию администратора на устройстве. Используя эти сведения и общедоступные скрипты, можно расшифровывать данные, в том числе пользовательские пароли.

Исследователи напомнили, что для устранения этих багов следует руководствоваться рекомендациями производителя.