Власти Кот-д'Ивуара рассказали о проведении операции Nervone, участие в которой принимали Африпол, Интерпол, специалисты компании Group-IB и оператора связи Orange. Сообщается, что в рамках операции был задержан член группировки Opera1er (она же NX$M$, DESKTOP Group и Common Raven), которую подозревают в краже от 11 до 30 миллионов долларов у банков и телекомов в 15 странах Африки, Азии и Латинской Америки.

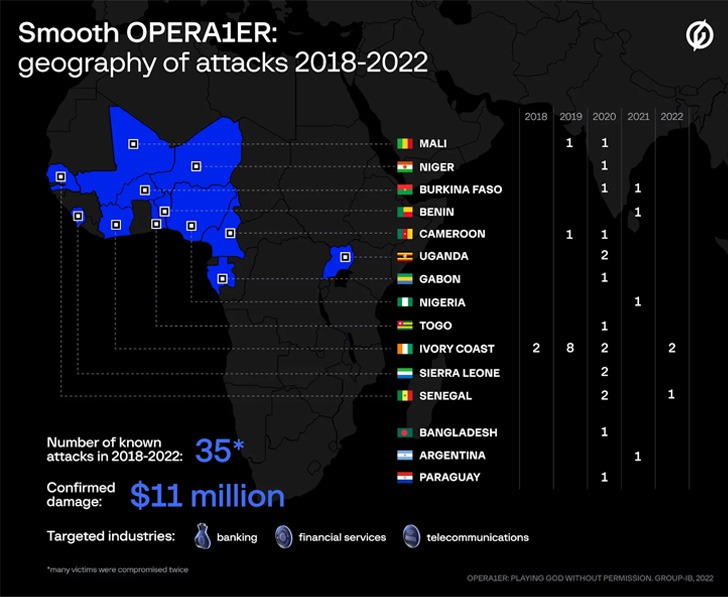

Напомню, что о франкоязычной группировке Opera1er в 2022 году подробно рассказывали эксперты компании Group-IB, которые отслеживают хакеров с 2019 года. По данным специалистов, в период с 2018 по 2022 год злоумышленники осуществили более 35 успешных атак, причем около трети из них пришлось на 2020 год. К примеру, были атакованы пять банков в Буркина-Фасо, Бенине, Кот-д'Ивуаре и Сенегале.

При этом хакеры зачастую сохраняют доступ к скомпрометированным сетям в течение 3-12 месяцев (инфраструктура многих жертв подвергалась взлому дважды, чтобы впоследствии использоваться для атак на другие организации). Обычно в это время группировка занимается «боковым» фишингом, изучая внутреннюю документацию компании, чтобы разобраться в процедурах денежных переводов и механизмах защиты, и тщательно планирует последний этап атаки — кражу и обналичивание средств (для чего копит различные уровни доступа к системам).

Считается, что хакеры похитили не менее 11 миллионов долларов у банков и поставщиков телекоммуникационных услуг, а фактический ущерб от этих атак оценивается в 30 миллионов долларов.

Группировка состоит из франкоговорящих участников, которые действуют из Африки. При этом в своих атаках Opera1er не используют уязвимости нулевого дня или специализированные вредоносные программы. В основном на вооружении хакеров состоят старые уязвимости, опенсорсные инструменты, стандартные вредоносные программы и фреймворки, такие как Metasploit и Cobalt Strike.

Как теперь рассказывают специалисты, в начале июня текущего года властями Кот-д'Ивуара был задержан подозреваемый, которого считают одним из лидеров группировки.

В Group-IB сообщили, что команды Threat Intelligence и High-Tech Crime Investigations внесли свой вклад в операцию Nervone, поделившись информацией об Opera1er с Orange-CERT-CC, идентифицировав инфраструктуру злоумышленников, изучив их цифровые следы и собрав данные, которые в итоге раскрыли личность и потенциальное местонахождение ключевой фигуры в этой преступной организации.