Согласно данным Lumen Black Lotus Labs, с мая 2021 года Linux-вреднос AVrecon заразил более 70 000 SOHO-роутеров и сделал большинство из них частью ботнета, который специализируется на создании скрытых резидентных прокси.

Такие прокси позволяют операторам ботнета маскировать широкий спектр вредоносных действий, от мошенничества с цифровой рекламой до атак типа password spraying.

По данным исследователей, несмотря на то, что троян удаленного доступа AVrecon (RAT) скомпрометировал более 70 000 устройств, только 40 000 из них стали частью ботнета, когда малварь закрепилась на устройстве.

AVrecon удавалось долгое время практически полностью избегать обнаружения, хотя впервые его заметили еще в мае 2021 года, когда вредонос был нацелен на маршрутизаторы Netgear. С тех пор ботнет оставался незамеченным на протяжении двух лет и постепенно рос, к настоящему моменту став одним из крупнейших в мире ботнетов, ориентированных на маршрутизаторы.

«Мы подозреваем, что злоумышленники сосредоточились на SOHO-устройствах, так как в них с меньшей вероятностью будут исправлены различные CVE, — говорят в специалисты. — Вместо того чтобы использовать ботнет для быстрого получения прибыли, его операторы придерживались более умеренного подхода и смогли оставаться незамеченными на протяжении двух лет. Благодаря скрытному характеру вредоносной программы, владельцы зараженных машин редко замечают проблемы в работе или потерю пропускной способности».

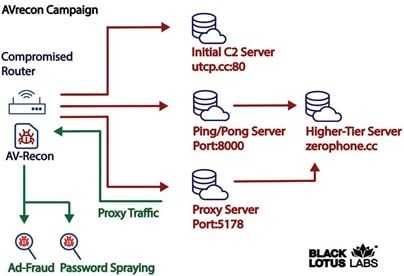

После заражения малварь передает информацию о взломанном маршрутизаторе на встроенный адрес управляющего сервера. После установления контакта взломанному устройству дается указание установить связь с другой группой серверов — управляющими серверами второго этапа. Исследователи обнаружили 15 таких серверов, которые, судя по информации о сертификатах x.509, работают как минимум с октября 2021 года.

Эксперты отмечают, что им удалось навредить работе AVrecon, обнулив маршрутизацию для управляющего сервера ботнета в своей магистральной сети. Фактически это разорвало соединение между ботнетом и его управляющей инфраструктурой, что значительно ограничило малварь в выполнении вредоносных действий.

«Использование шифрования не позволяет нам комментировать результаты атак password spraying, однако мы блокировали C&C-серверы и препятствовали прохождению трафика через прокси-серверы, что сделало ботнет неактивным в магистральной сети Lumen», — пишут в компании.