Специалисты Trend Micro обнаружили новых Android-вредоносов CherryBlos и FakeTrade, которые используют методы OCR (оптическое распознавание символов) для извлечения конфиденциальных данных, хранящихся в форме изображений. Вредоносные приложения используют разные каналы распространения, включая социальные сети, фишинговые сайты и даже официальный магазин Google Play.

Эксперты сообщают, что приложения используют одну и ту же сетевую инфраструктуру и сертификаты, то есть их, скорее всего, их создали одни и те же злоумышленники.

Малварь CherryBlos впервые была замечена в апреле 2023 года в виде файла APK, который продвигали в Telegram, Twitter и на YouTube под видом ИИ-инструментов и майнера.

Вредоносные APK носили названия GPTalk, Happy Miner, Robot999 и SynthNet, и загружались со следующих сайтов: chatgptc[.]io, happyminer[.]com, robot999[.]net и synthnet[.]ai. Synthnet также обнаруживали в Google Play Store, где приложение было загружено примерно тысячу раз, прежде чем его заметили и удалили.

По сути CherryBlos — это похититель криптовалют, который злоупотребляет разрешениями Accessibility service, чтобы получить два файла конфигурации со своего управляющего сервера, автоматически получить дополнительные разрешения и не дать пользователю ликвидировать малварь.

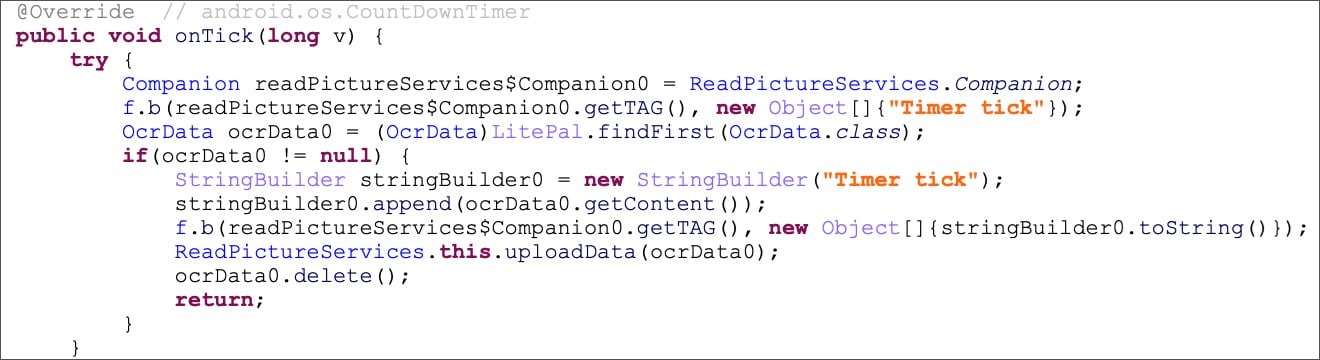

CherryBlos использует ряд техник для кражи учетных данных и криптовалютных активов, и его основная тактика заключается в отображении фальшивых оверлеев для фишинга учетных данных. Однако при этом вредонос обладает одной интересной функцией, на которой заостряют внимание исследователи: использует OCR для извлечения текста из картинок и фотографий, хранящихся на устройстве.

Дело в том, что при настройке новых криптовалютных кошельков пользователям обычно предоставляется фраза или пароль для восстановления, состоящая из 12 и более слов. Позователям предлагается записать их и сохранить в безопасном месте, так как любой, у кого есть эта фраза, может использовать ее для доступа к кошельку и к средствам внутри него.

Хотя фотографировать эту фразу или делать скриншоты настоятельно не рекомендуется, люди все равно поступают именно так, сохраняя такие фото на компьютерах и мобильных устройствах. И CherryBlos имеет возможность распознать данные с такого изображения и извлечь фразу для восстановления.

Также в отчете отмечается, что малварь действует как клиппер, то есть автоматически подменяет адрес получателя криптовалюты в буфере обмена приложения Binance на адрес, находящийся под контролем хакеров (причем для пользователя исходный адрес отображается без изменений).

Что касается FakeTrade, аналитики Trend Micro обнаружили связь между кампанией в Google Play, в ходе которой 31 мошенническое приложение (под общим названием FakeTrade) использовало ту же сетевую инфраструктуру и C&C-сертификаты, что и приложения CherryBlos.

Эти приложения обычно маскируются под инструменты для шопинга или зарабатывания денег, но на самом деле обманом заставляют пользователей смотреть рекламу, соглашаться на премиальные подписки или пополнять свои кошельки в приложении, потом не позволяя жертвам обналичить виртуальные вознаграждения.

Приложения используют одинаковый интерфейс и обычно ориентированы на пользователей из Малайзии, Вьетнама, Индонезии, Филиппин, Уганды и Мексики.

Большинство из них были загружены в Google Play в период с 2021 по 2022 год, и в настоящее время они уже удалены из официального магазина Google.