Хакеры все чаще злоупотребляют функцией Cloudflare Tunnels для создания скрытых HTTPS-соединений на взломанных устройствах, используя их для обхода брандмауэров и чтобы надежнее закрепиться в системе.

CloudFlare Tunnels — популярная функция, позволяющая создавать защищенные исходящие соединения с сетью Cloudflare для веб-серверов или приложений. Так, пользователи могут развернуть туннель, просто установив один из доступных клиентов для Linux, Windows, macOS и Docker. После этого служба станет доступной через интернет на указанном пользователем имени хоста и может применяться, например, для совместного использования ресурсов, тестирования и других задач.

Однако специалисты GuidePoint сообщают, что все больше злоумышленников злоупотребляют CloudFlare Tunnels, чтобы обеспечить себе скрытый постоянный доступ к сети жертвы, уклоняться от обнаружения и незаметно похищать данные со скомпрометированных устройств.

Исследователи пишут, что для установления скрытого канала связи достаточно всего одной команды с устройства жертвы, которая не раскрывает ничего, кроме уникального токена тоннеля злоумышленника. При этом хакер может легко изменять настройки туннеля, а также отключать и включать его по мере необходимости.

Хуже того, если злоумышленник стремится к еще большей скрытности, он может злоупотреблять функцией TryCloudflare, которая позволяет создавать одноразовые туннели без создания учетной записи.

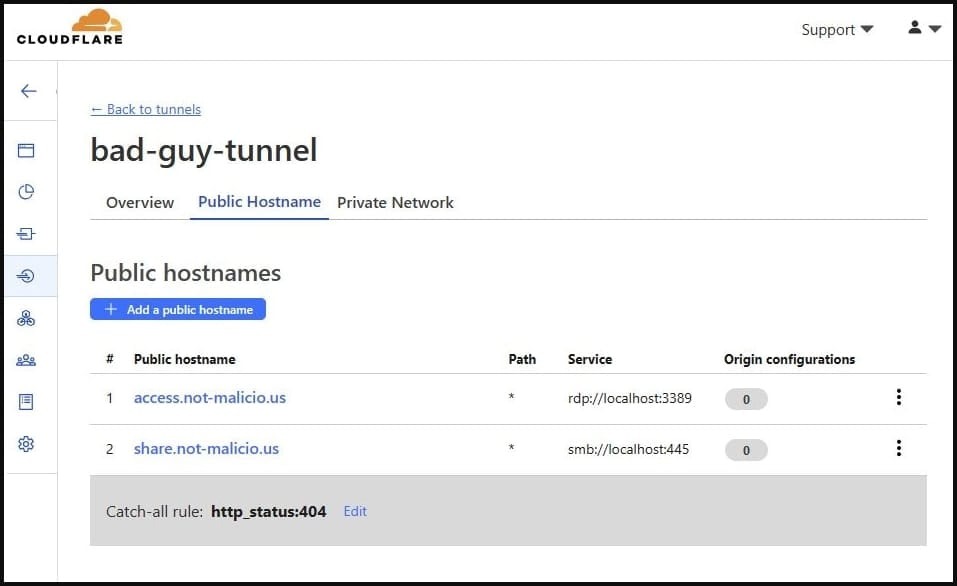

«Туннель обновляется, как только в Cloudflare Dashboard вносятся изменения, что позволяет злоумышленникам использовать функцию тогда, когда они хотят выполнить некие действия на компьютере-жертве, а затем отключать ее, чтобы предотвратить раскрытие своей инфраструктуры, — пишут эксперты. — Например, злоумышленник может включить RDP-соединение, собрать информацию с компьютера-жертвы, а затем отключить RDP до следующего раза, тем самым снизив вероятность обнаружения».

Поскольку HTTPS-соединение и обмен данными происходят через QUIC (порт 7844), маловероятно, что брандмауэры или другие защитные решения сочтут это подозрительным, если только они специально не настроены для этого.

Также в GuidePoint предупредили, что атакующие могут злоупотреблять и функцией Private Networks, что позволит злоумышленнику, развернувшему туннель к одному устройству жертвы, получить удаленный доступ ко всему диапазону внутренних IP-адресов.

Чтобы обнаружить злоупотребления туннелями Cloudflare, GuidePoint рекомендует отслеживать определенные DNS-запросы, перечисленные в отчете, а также использовать нестандартные порты, такие как 7844.