Группа специалистов из Швейцарской высшей технической школы Цюриха разработала side-channel атаку Inception (CVE-2023-20569), которая может использоваться против любых процессоров AMD Zen, включая последние модели. Атака может привести к утечке таких данных, как пароли и ключи шифрования.

Inception представляет собой проблему типа transient execution и продолжает череду спекулятивных атак на процессоры, о которых стало известно в это месяце. Напомню, что в последние недели исследователи опубликовали информацию об атаках Downfall (угрожает процессорам Intel), а также Collide+Power (уязвимы почти все современные процессоры в целом).

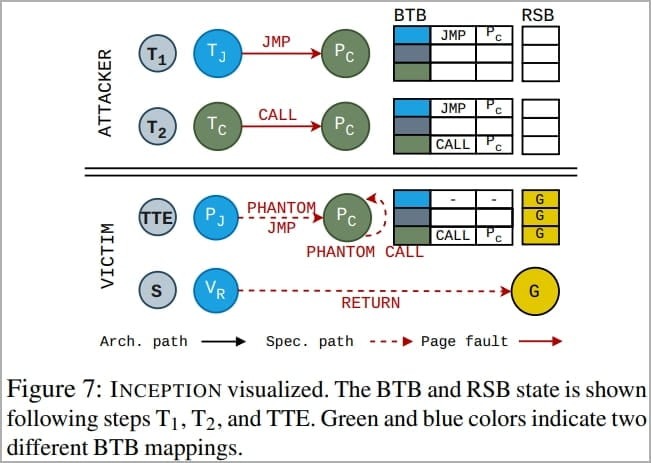

Для создания Inception эксперты объединили уже известную проблему Phantom speculation (CVE-2022-23825) с новой атакой, которой дали название Training in Transient Execution (TTE).

«Как в одноименном фильме, “Начало” (Inception) закладывает в ЦП “идею”, пока тот в некотором смысле ”спит”, вынуждая его совершать неправильные действия, основанные на якобы самостоятельно придуманном опыте. Используя этот подход, Inception захватывает временный поток управления инструкциями возврата на всех процессорах AMD Zen», — объяснили исследователи.

По сути, проблема, которая теперь получила идентификатор CVE-2023-20569, представляет собой новый тип атак, позволяя злоумышленнику заставить ЦП поверить в то, что инструкция XOR является инструкцией рекурсивного вызова.

Это приводит к переполнению буфера стека возврата целевым адресом, контролируемым злоумышленником, что позволяет «сливать» произвольные данные из непривилегированных процессов, запущенных на любом процессоре AMD Zen.

При этом утечка данных возможна даже в том случае, если активны все средства защиты от известных спекулятивных атак (таких как Spectre), или transient control-flow атак (таких как Automatic IBRS).

Кроме того, скорость утечки данных, достигаемая с помощью Inception, составляет 39 байт в секунду. То есть для кражи 16-символьного пароля потребуется всего полсекунды, а для хищения ключа RSA — 6,5 секунд.

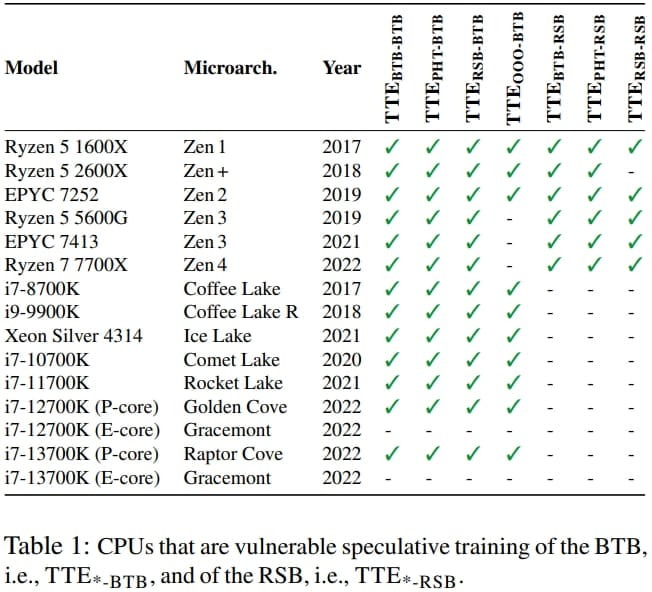

Исследователи сообщают, что все процессоры Ryzen и EPYC на базе архитектуры AMD Zen (от Zen 1 до Zen 4), уязвимы перед проблемами Phantom и Inception. Кроме того, определенные варианты TTE в теории могут повлиять и на процессоры Intel, тогда как Phantom трудно использовать с продуктами Intel благодаря защите eIBRS.

Хотя proof-of-concept, созданный командой исследователей, предназначен для Linux, в отчете специалистов подчеркивается, что атаки должны работать на любой операционной системе, использующей уязвимые процессоры AMD (поскольку это аппаратный недостаток, а не программный).

Для защиты от новых атак требуется полный сброс состояния предсказателя ветвлений (branch predictor) при переключении между недоверенными контекстами. Однако это приводит к снижению производительности в диапазоне от 93,1% до 216,9% на старых процессорах Zen 1 (+) и Zen 2.

В свою очередь, для процессоров Zen 3 и Zen 4 аппаратная возможность для реализации данной стратегии снижения рисков отсутствовала, однако впоследствии компания AMD выпустила обновленные микрокоды.

Теперь владельцам процессоров AMD Zen рекомендуется установить обновленные микрокоды, которые также можно получить в составе обновлений безопасности от производителя компьютера или операционной системы. Так, патч для CVE-2022-23825 вошел в состав июльского «вторника обновлений» Windows еще в 2022 году.

Как сообщают представители AMD, атаку Inception можно использовать только локально (например, через уже загруженную на целевой компьютер малварь). Поэтому разработчики рекомендуют пользователям полагаться на «передовые методы обеспечения безопасности», включая актуальное ПО и антивирусы.

В AMD подчеркивают, что на данный момент компании неизвестно о случаях эксплуатации Inception за пределами контролируемой лабораторной среды.

«Компания AMD рекомендует пользователям применить исправление микрокода или обновление BIOS для продуктов, основанных на процессорных архитектурах Zen 3 и Zen 4. Для продуктов на базе процессорных архитектур Zen и Zen 2 обновление микрокода или BIOS не требуется, — говорят в компании. — AMD планирует выпустить обновленные версии AGESA™ для OEM- и ODM-производителей, а также производителей материнских плат, перечисленных в бюллетене безопасности».