В WinRAR обнаружена еще одна уязвимость нулевого дня, получившая идентификатор CVE-2023-38831. По информации Group-IB, проблема активно использовалась злоумышленниками для установки малвари, а для ее эксплуатации достаточно было вынудить жертву открыть безобидный файл из архива (в формате .jpg, .txt и так далее).

Исследователи сообщают, что уязвимость использовалась хакерами с апреля 2023 года, помогая распространять различные семейства вредоносных программ, включая DarkMe, GuLoader и Remcos RAT.

Атаки на уязвимость были замечены специалистами на форумах, посвященным торговле криптовалютами. Там хакеры притворялись энтузиастами, делящимися своими торговыми стратегиями с другими трейдерами, и прикладывали к своим сообщениям ссылки на специально подготовленные архивы WinRAR, которые якобы содержали детальную информацию о торговой стратегии (PDF, текстовые файлы и изображения).

Аналитики считают, что вредоносные архивы распространялись как минимум на восьми открытых трейдерских форумах, и с их помощью были заражены устройства не менее 130 пользователей. При этом общее число жертв этой кампании и их финансовые потери пока неизвестны.

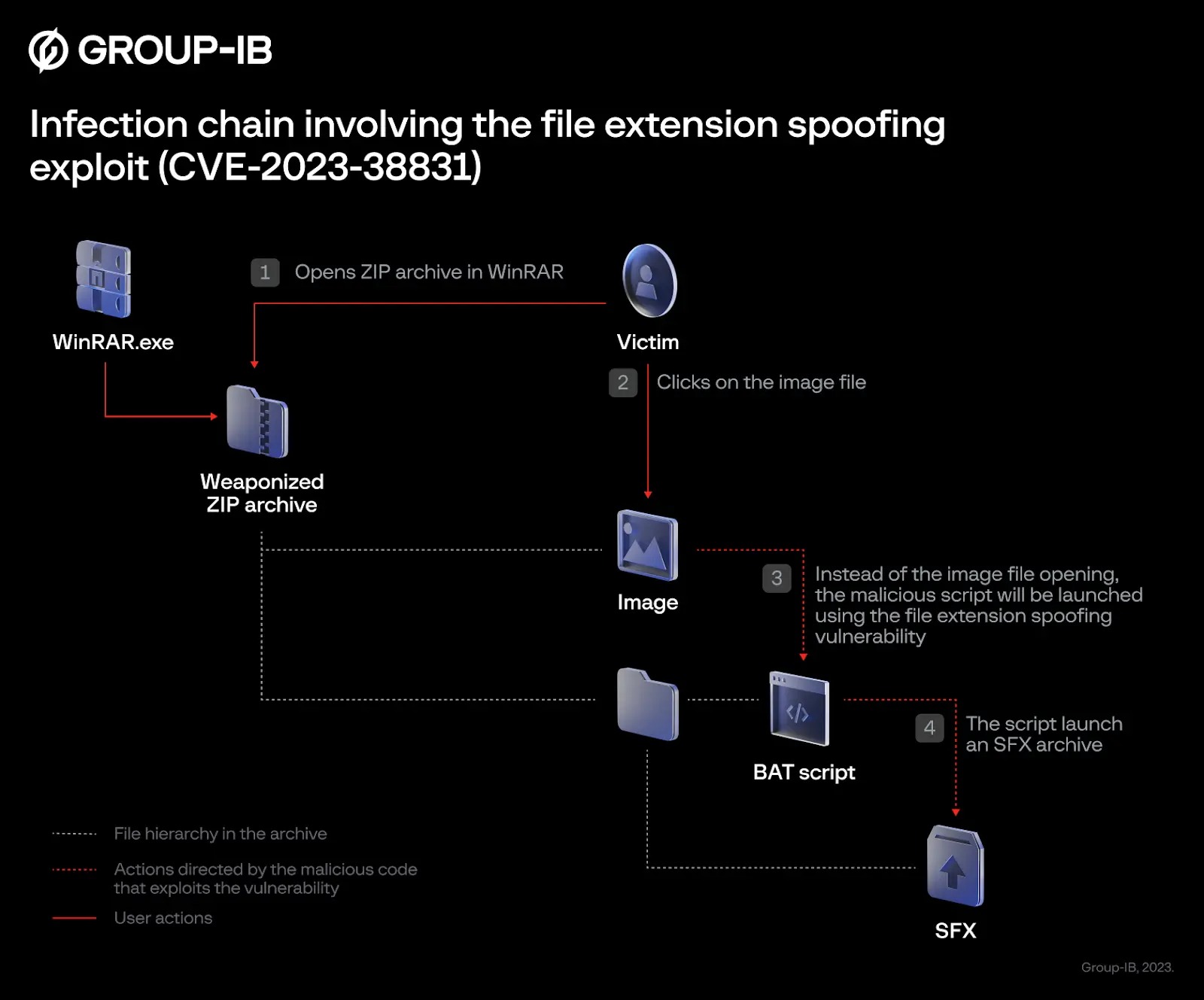

Открывая вредоносный архив, жертвы видели лишь набор безобидных на первый взгляд файлов, включая уже упомянутые PDF, текстовые файлы .txt, а также изображения в форматах .jpg, .png и так далее.

Но если пользователь кликал на такой PDF или картинку, благодаря уязвимости CVE-2023-38831, запускался скрипт для установки малвари. При этом скрипт также загружал и документ-фальшивку, чтобы не вызывать подозрений у пользователя.

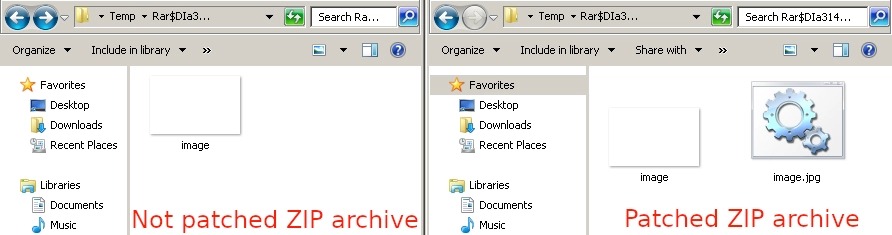

«Киберпреступники используют уязвимость, которая позволяет им подделывать расширения файлов, а это значит, они могут скрыть запуск вредоносного кода внутри архива, маскируясь под файлы формата .jpg, .txt»или любой другой формат, — рассказывают исследователи. — Они создают ZIP-архив, содержащий как вредоносные, так и невредоносные файлы. Когда жертва открывает такой архив, она видит, например, файл изображения и папку с тем же именем, что и файл изображения. Если жертва нажимает на файл-ловушку, который может маскироваться под изображение, выполняется скрипт, отвечающий за следующий этап атаки.

В ходе расследования мы заметили, что ZIP-архив имеет измененную файловую структуру. В архиве два файла: картинка и скрипт. Вместо открытия изображения запускается скрипт. Его основная цель — инициировать следующий этап атаки. Это достигается путем запуска свернутого окна. Затем он ищет два конкретных файла: Screenshot_05-04-2023.jpg и Images.ico. Файл JPG представляет собой изображение, которое жертва открыла изначально. Images.ico — это CAB-архив SFX, предназначенный для извлечения и запуска новых файлов».

В итоге скрипт использовался для запуска самораспаковывающегося (SFX) CAB-архива, который заражал компьютер малварью (DarkMe, GuLoader и Remcos RAT), обеспечивая злоумышленникам удаленный доступ к зараженному устройству и позволяя похитить криптовалютные активы жертвы.

В настоящее время проблема уже исправлена в версии WinRAR 6.23, наряду с другой опасной уязвимостью, CVE-2023-40477, о которой мы уже рассказывали ранее на этой неделе.