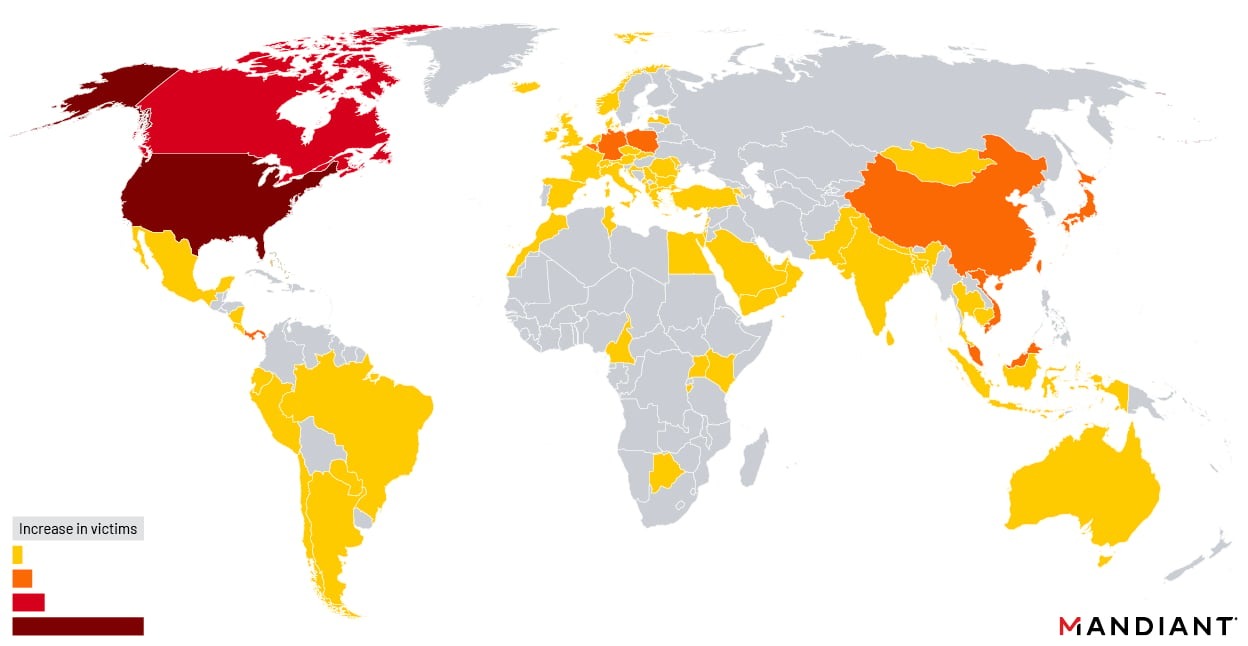

Специалисты компании Mandiant заявили, что китайские хакеры атаковали и успешно взломали множество правительственных и связанных с правительствами организации по всему миру. Для этого злоумышленники эксплуатировали недавно обнаруженную 0-day уязвимость в Barracuda Email Security Gateway (ESG), в основном делая упор на американские организации.

Речь идет об уязвимости CVE-2023-2868 (9,8 балла по шкале CVSS), информация о которой появилась в середине мая текущего года, а эксплуатация бага началась намного раньше. Проблема затрагивает версии с 5.1.3.001 по 9.2.0.006 и позволяет удаленному злоумышленнику выполнить произвольный код.

Весной ИБ-эксперты писали, что с эксплуатацией уязвимости связаны три образца малвари:

- SALTWATER — троянизированный модуль для демона Barracuda SMTP (bsmtpd), способный загружать и скачивать произвольные файлы, выполнять команды, а также проксировать и туннелировать вредоносный трафик для большей скрытности;

- SEASPY — бэкдор в формате ELF x64, способный закрепиться в системе и активируемый с помощью magic-пакета;

- SEASIDE — модуль на основе Lua для bsmtpd, устанавливающий реверс-шеллы посредством команд SMTP HELO/EHLO, получаемых через C&C-сервер вредоносной программы.

Позже также стало известно, что в атаках также использовались вредоносы Submariner и Whirlpool. В итоге Агентство кибербезопасности и защите инфраструктуры США (CISA) добавило уязвимость в свой каталог активно эксплуатируемых, предупредив федеральные ведомства о необходимости проверить свои сети на предмет нарушений.

Хотя 0-day уязвимость была исправлена, летом 2023 года производитель неожиданно заявил, что клиентам следует немедленно прекратить использование взломанных Email Security Gateway и заменить их, даже если они получили патчи. Недавно к этим предупреждениям присоединилось и ФБР. Правоохранители сообщали, что клиенты Barracuda должны срочно изолировать и заменить взломанные устройства, ведь китайские хакеры все еще активно атакуют уязвимость, и даже пропатченные устройства подвергаются риску компрометации, так как исправления оказались «неэффективны».

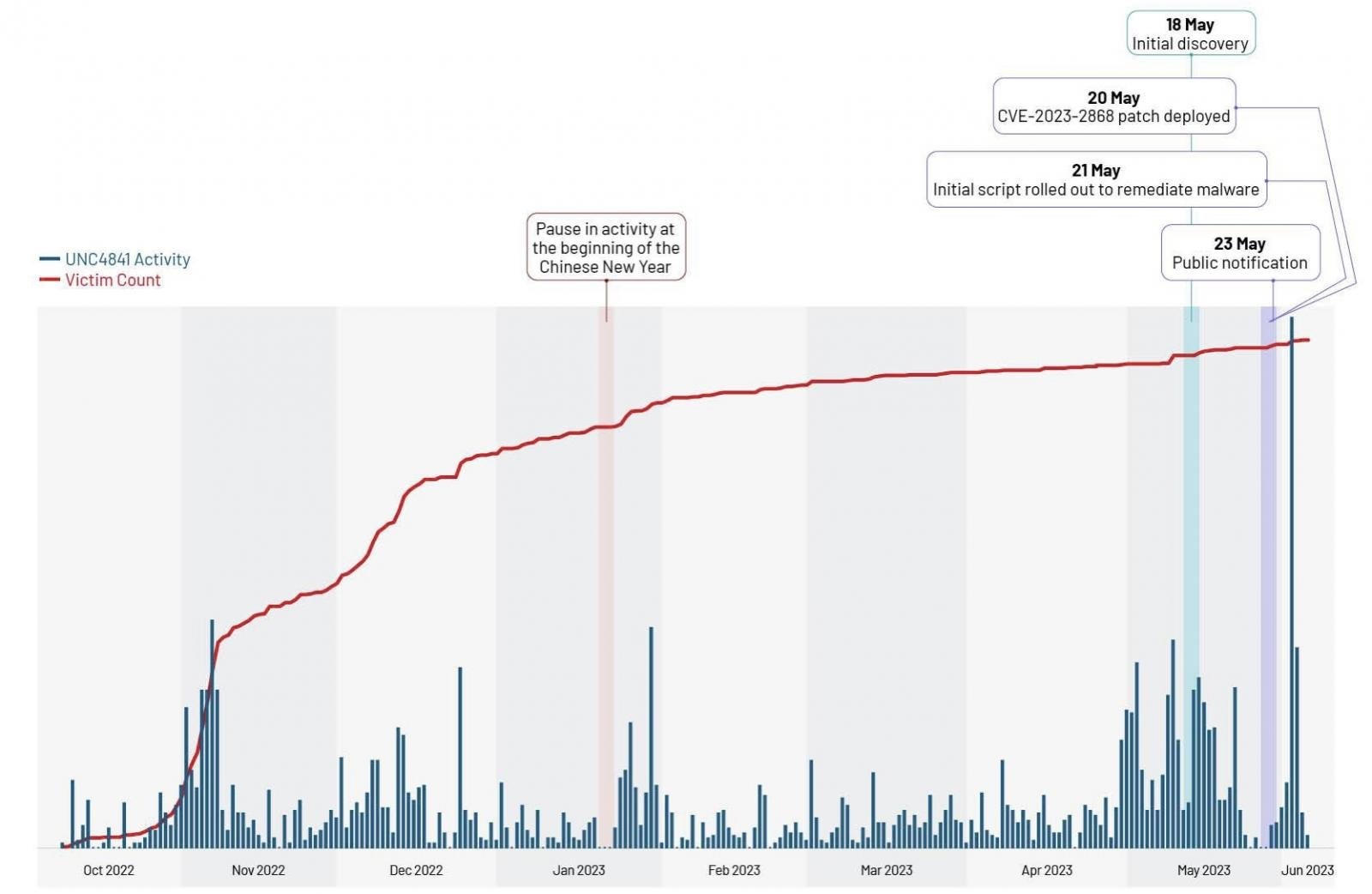

Теперь, благодаря отчету Mandiant, выяснилось, что почти треть устройств, взломанных в ходе этой кампании, принадлежит государственным учреждениям, и большая часть из них была скомпрометирована еще конце 2022 года.

«Примечательно, что среди североамериканских организаций, подвергшихся атакам в ходе этой кампании, было множество государственных учреждений, а также правительств штатов, провинций, округов, городов и поселков, — пишет Mandiant. — В целом муниципальные органы власти составляют чуть менее 7% от всех пострадавших организаций, но если брать в расчет только американские организации, эта цифра возрастает почти до 17%».

По словам экспертов, мотивом атакующих был шпионаж: злоумышленники, которых отслеживают под идентификатором UNC4841, осуществляли целенаправленную кражу данных из систем, принадлежащих высокопоставленным членам правительств и сотрудникам организаций в высокотехнологичных отраслях.

Суммарно, по данным Mandiant, в ходе этих атак было взломано около 5% всех устройств Barracuda ESG. При этом специалисты считают, что атаки носили не оппортунистический характер, а группировка UNC4841 «имела достаточное планирование и финансирование, чтобы предвидеть и подготовиться к непредвиденным ситуациям, которые могли бы нарушить их доступ к целевым сетям».

«Мы имеем дело с грозными противниками, обладающими огромными ресурсами, финансированием и ноу-хау для успешного и незаметного проведения глобальных шпионских кампаний. Связанные с Китаем злоумышленники совершенствуют свои операции, делая их более действенными, скрытными и эффективными», — резюмируют аналитики.