Специалисты из компании Cado Security заметили, что с августа 2023 года активность червя P2PInfect, который атакует серверы Redis, резко возросла. Благодаря постоянным улучшениям и изменениям, P2PInfect стал более незаметным, и атаки происходят в Китае, США, Германии, Сингапуре, Гонконге, Великобритании и Японии.

Впервые P2PInfect был обнаружен летом текущего года экспертами Palo Alto Networks Unit 42. Тогда сообщалось, что вредонос взламывает серверы Redis, которые уязвимы перед проблемой CVE-2022-0543, что позволяет осуществить побег из песочницы, а также выполнить произвольный код.

Эта уязвимость была обнаружена и исправлена еще в феврале 2022 года, однако хакеры продолжали использовать ее против непропатченных систем, так как далеко не все устанавливают исправления вовремя.

Как теперь рассказывают исследователи Cado Security, которые тоже наблюдают за ботнетом с лета 2023 года, в последнее время активность P2PInfect растет и, похоже, недавно вредоносное ПО получило новую стабильную версию.

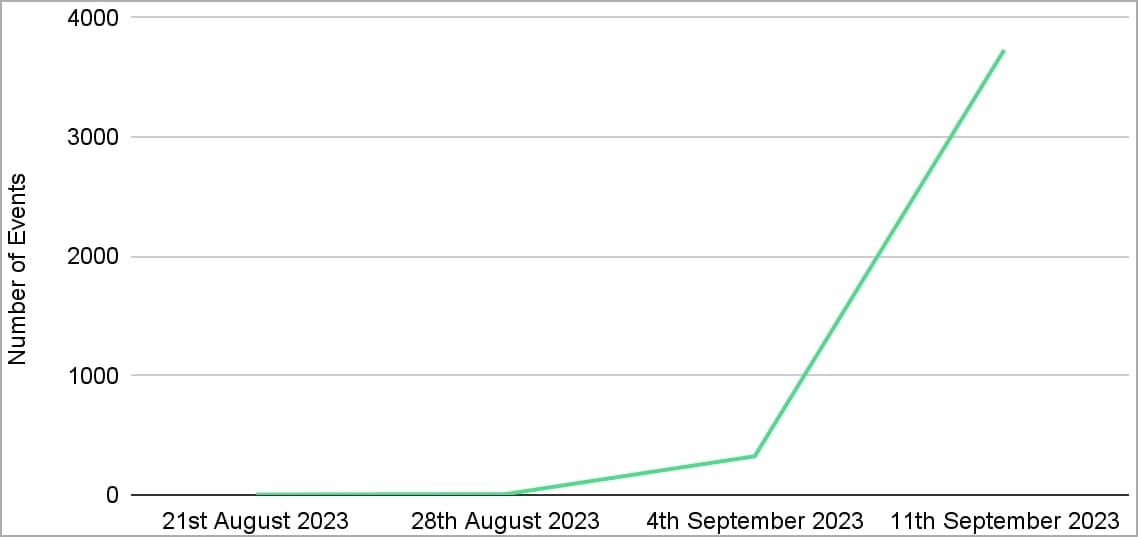

Исследователи фиксируют постоянный рост количества попыток атак P2PInfect на свои ханипоты, в результате чего, по состоянию на 24 августа 2023 года, было зафиксировано 4064 таких события. Уже 3 сентября 2023 года количество событий увеличилось в три раза, а затем, в период с 12 по 19 сентября 2023 года, произошел крупный всплеск активности P2PInfect: только за этот период исследователи обнаружили 3619 попыток взлома, то есть в 600 раз больше.

«Увеличение трафика P2Pinfect совпало с ростом количества его разновидностей, а это говорит о том, что разработчики вредоносной программы работают с очень высокой скоростью», — пишут эксперты.

Также отмечается, что P2PInfect стал более незаметной и серьезной угрозой. Так, авторы малвари добавили механизм закрепления в системе на основе cron, который заменил собой предыдущий метод bash_logout и запускает основную полезную нагрузку каждые 30 минут.

Кроме того, теперь P2Pinfect теперь использует вторичный bash-пейлоад для связи с основной полезной нагрузкой через сокет локального сервера. Если основной процесс останавливается или удаляется, копия извлекается посредством P2P и перезапускается снова.

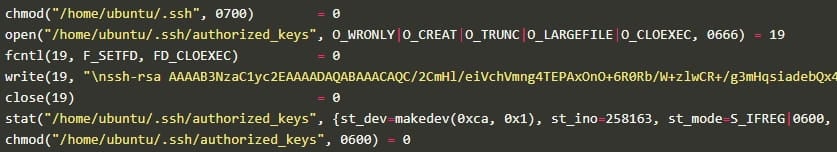

Также малварь стала использовать ключ SSH для перезаписи любых SSH authorized_keys на взломанном эндпоинте, чтобы не дать пользователям войти через SSH.

Если же вредонос имеет root-доступ, он и вовсе выполнит смену паролей для любых пользователей в системе, используя автоматически сгенерированный 10-значный пароль для их блокировки.

Аналитики отмечают, что обнаруженные недавно варианты P2PInfect пытались получить майнинговый пейлоад, однако фактической активности по добыче криптовалюты во взломанных системах замечено не было. Предполагается, что операторы ботнета могут либо совершенствовать майнинговую составляющую своей малвари, либо вообще ищут покупателей на P2PInfect, поэтому используют майнер лишь для демонстрации.