Специалисты из Citizen Lab и Google Threat Analysis Group (TAG) сообщают, что с мая по сентябрь 2023 года три уязвимости нулевого дня, исправленные Apple на прошлой неделе, использовались в составе цепочки эксплоитов для распространения шпионского Predator компании Cytrox.

Напомним, что одна проблема была найдена в браузерном движке WebKit (CVE-2023-41993), а другая в составе Security Framework (CVE-2023-41991), что позволяло злоумышленникам обходить проверку подписи с помощью вредоносных приложений, а также выполнять произвольный код через специально подготовленные вредоносные веб-страницы.

Третья уязвимость (CVE-2023-41992) обнаружена в коде Kernel Framework, который предоставляет API, а также поддержку расширений ядра и kernel-resident драйверов устройств. Локальные злоумышленники могли использовать этот баг для повышения привилегий.

Как теперь рассказывают эксперты, проблемы CVE-2023-41991, CVE-2023-41992 и CVE-2023-41993 использовались хакерами в атаках с использованием фальшивых SMS и сообщений в WhatsApp (с их помощью жертву пытались заманить на вредоносные сайты), нацеленных на египетского журналиста и политического деятеля Ахмеда Тантави, после того как он заявил о планах баллотироваться на пост президента в 2024 году.

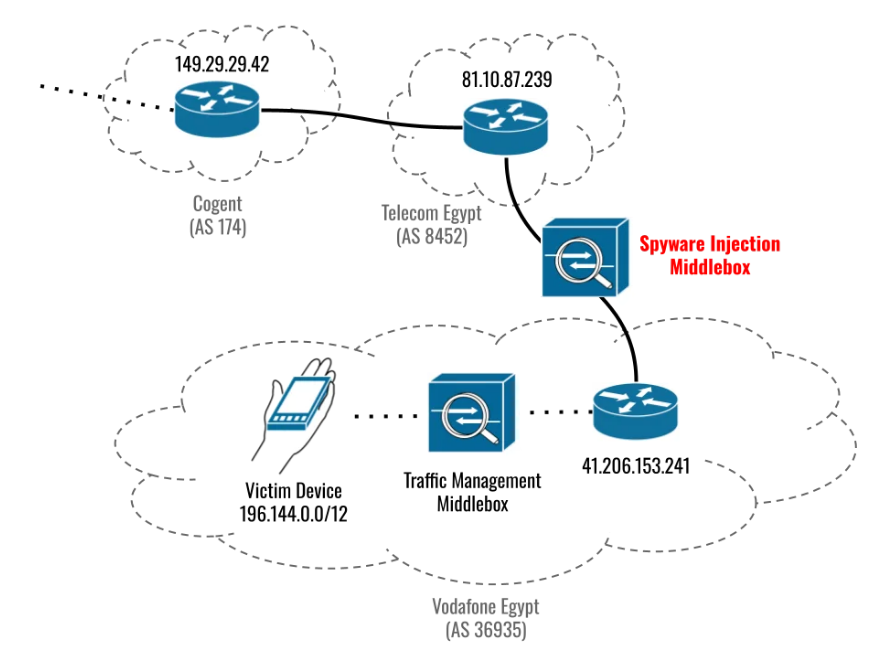

«В августе и сентябре 2023 года мобильное соединение Vodafone Egypt Тантави постоянно использовалось для таргетированых атак с помощью сетевых инъекций. Когда Тантави посещал определенные сайты, не использующие HTTPS, устройство, установленное на периметре сети Vodafone Egypt, автоматически перенаправляло его на вредоносный сайт для заражения телефона шпионской программой Predator компании Cytrox», — пишут исследователи Citizen Lab.

По словам экспертов, в атаке было задействовано оборудование, произведенное компанией Sandvine. Аппаратное обеспечение, продаваемое под брендом PacketLogic, находилось в сотовой сети, к которой получал доступ целевой iPhone, и отслеживало его трафик.

При этом исследователи не смогли точно установить, находилось ли middlebox-устройство на внешней границе сети Telecom Egypt, которая полностью принадлежит государству, или в сети Vodafone Egypt, контрольный пакет акций которой принадлежит Vodacom.

На iOS-устройствае цели эксплоит использовал уязвимость CVE-2023-41993 для удаленного выполнения кода в Safari с помощью вредоносных веб-страниц, ошибку CVE-2023-41991 для обхода проверки подписи и CVE-2023-41992 для повышения привилегий.

Цепочка эксплоитов запускалась автоматически после переадресации, развертывая и запуская вредоносный банрник, который определял, следует ли устанавливать шпионское ПО на скомпрометированное устройство.

Кроме того, аналитики Google TAG отмечают, что злоумышленники использовали отдельную цепочку эксплоитов для установки спайвари Predator на Android-устройства в Египте, используя для этого уязвимость CVE-2023-4762 в Chrome (исправленную 5 сентября 2023 года) для удаленного выполнения кода.

«ИБ-исследователь сообщил об этой ошибке через программу Chrome Vulnerability Rewards, и она была исправлена 5 сентября. По нашим данным, компания Intellexa [занимается разработкой легального спайвари] тоже ранее использовала эту уязвимость в качестве нулевого дня», — пишет специалистка Google TAG Мэдди Стоун (Maddie Stone)

В Citizen Lab призывают всех пользователей Apple, находящихся в зоне риска, установить экстренные патчи Apple и включить режим Lockdown, чтобы предотвратить возможные атаки.

«Учитывая, что Египет является известным клиентом компании Cytrox и использует шпионское ПО Predator, а шпионское ПО доставлялось посредством сетевой инъекции с устройства, физически находящегося на территории Египта, мы с высокой степенью уверенности связываем эту атаку с египетскими властями», — добавляют в Citizen Lab.