Исследователи из компании ESET обнаружили ранее неизвестный бэкдор Deadglyph, используемый хак-группой Stealth Falcon (она же Project Raven или FruityArmor) для кибершпионских атак.

Эксперты рассказывают, что им неизвестны способы распространения Deadglyph, но предполагается, что для этого используются вредоносные исполняемые файлы или файлы установщиков. Отмечается, что эта малварь связана со шпионской атакой на неназванное правительственное учреждение в одной из стран Ближнего Востока.

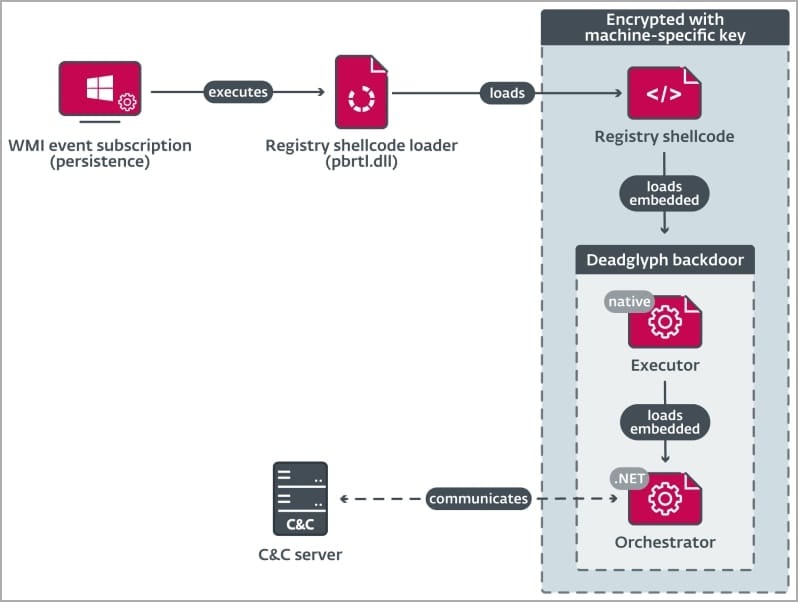

Цепочка загрузки Deadglyph начинается с загрузчика шелл-кода (DLL), который извлекает код из реестра Windows для загрузки компонента Executor (x64), который, в свою очередь, загружает компонент Orchestrator (.NET). При этом на диске скомпрометированной системы существует только начальный компонент (в виде DLL-файла), что снижает вероятность обнаружения.

«Архитектура Deadglyph необычна тем, что состоит из взаимодействующих компонентов: один — нативный бинарник x64, другой — сборка .NET. Эта комбинация необычна, поскольку обычно вредоносное ПО использует только один язык программирования для своих компонентов. Это несоответствие может указывать на раздельную разработку двух этих компонентов, а также на то, что злоумышленники стремятся использовать уникальные особенности различных языков программирования», — гласит отчет экспертов.

Поскольку DLL-компонент хранится в файловой системе, вероятность его обнаружения выше. В связи с этим хакеры используют омоглифы для атаки на ресурс VERSIONINFO и задействуют греческие и кириллические Unicode-символы, чтобы заставить файл выглядеть как обычный файл Windows.

«Этот способ задействует отдельные символы Unicode, визуально похожие на оригинальные, но в данном случае не идентичные. А именно: греческую заглавную буква Сигма (U+03FA, Ϻ) и кириллическую строчную букву «О» (U+043E, о) в словах Ϻicrоsоft Corpоratiоn», — пишут исследователи.

В свою очередь, компонент Executor загружает зашифрованные с помощью AES настройки для бэкдора, запускает среду исполнения .NET в системе, загружает .NET-часть бэкдора и выполняет для него роль библиотеки.

Наконец, компонент Orchestrator отвечает за связь с управляющим сервером, используя для этого два модуля — Timer и Network. Так, если по истечении определенного времени бэкдору не удается установить связь с сервером, он запускает механизм самоудаления, препятствующий анализу.

«Deadglyph может похвастаться рядом механизмов противодействия обнаружению, включая непрерывный мониторинг системных процессов и реализацию рандомизированных сетевых шаблонов, — предупреждают эксперты. — Более того, бэкдор способен самоуничтожаться, чтобы свести к минимуму вероятность обнаружения».

Как уже было сказано выше, Deadglyph — это модульная малварь, то есть она способна загружать новые модули с управляющего сервера, где хранятся разнообразные шелл-коды, которые выполняет компонент Executor.

Эти модули имеют доступ к функциям Windows и кастомному API Executor. Последний предлагает сразу различных 39 функций, которые позволяют выполнять операции с файлами, загружать исполняемые файлы, получать доступ к Token Impersonation, а также выполнять операции шифрования и хеширования.

Исследователи полагают, что в общей сложности существует от 9 до 14 различных модулей, однако пока удалось обнаружить только три из них: создатель процессов, сборщик информации и модуль для чтения файлов.

Сборщик информации использует WMI-запросы для передачи следующей информации о скомпрометированной системе в Orchestrator:

- данные ОС;

- данные сетевых адаптеров;

- установленное ПО;

- информация о дисках, службах, драйверах и процессах;

- данных о пользователях;

- переменные среды;

- данные об установленном защитном ПО.

Создатель процессов представляет собой инструмент выполнения команд, который выполняет заданные команды в качестве нового процесса и передает результаты в Orchestrator.

Модуль для чтения файлов считывает содержимое файлов и передает его в Orchestrator, также предоставляя своим операторам возможность удалить файл после чтения.

Стоит напомнить, что группировка Stealth Falcon была впервые обнаружена Citizen Lab в 2016 году, и тогда аналитики связывали ее с серией направленных кибершпионских атак на Ближнем Востоке, в основном направленных на журналистов, активистов и диссидентов в ОАЭ. Позже компания Amnesty International заявляла, что группа Stealth Falcon, является частным подрядчиком по кибербезопасности DarkMater, фигурирующем в докладе Reuters от января 2019 года.