Эксперты «Лаборатории Касперского» рассказали о новых версиях банковского трояна для Android Zanubis, крипторе ASMCrypt и стилере Lumma, который атакует в том числе российских пользователей.

Lumma

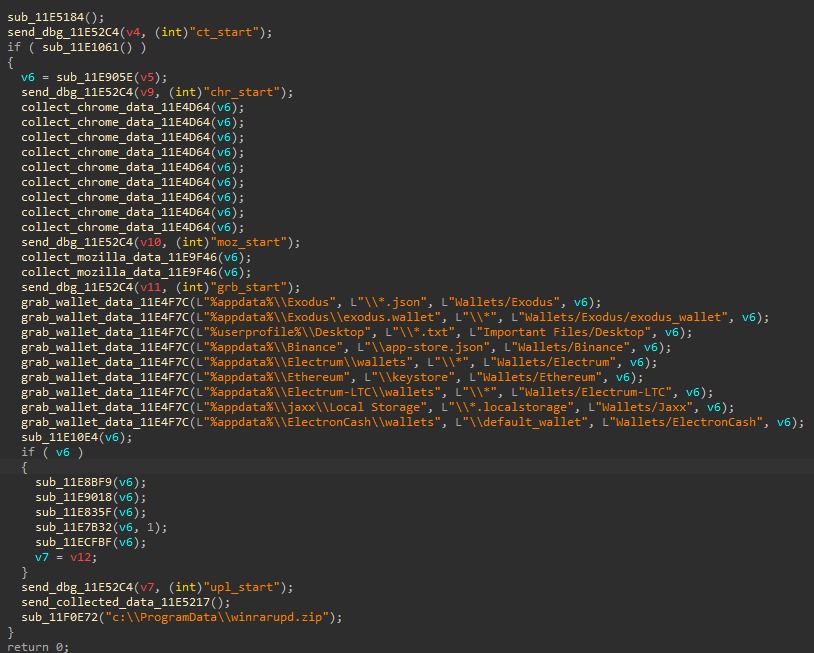

Предшественником Lumma исследователи считают стилер Arkei, написанный на C++ и впервые замеченный в мае 2018 года. За последние несколько лет появилось множество его вариантов: Vidar, Oski, Mars и так далее. Lumma так же представляет собой новую версию Arkei, и код вредоносов совпадает на 46%.

Lumma распространяется через фейковый сайт для преобразования файлов .docx в .pdf. Загруженные файлы возвращаются с двойным расширением — pdf.exe, и при попытке их открытия на компьютер устанавливается малварь.

Стилер умеет красть кэшированные файлы, конфигурационные файлы и логи криптовалютных кошельков. Он может работать как плагин для браузера, а также совместим с приложением Binance.

Также в Lumma есть и функции, которых не было в предыдущих версиях малвари. Например, возможность получать списки системных процессов, усовершенствованные техники шифрования, а также использование динамических конфигурационных файлов, которые присылает ему командный сервер.

Zanubis

Банкер Zanubis известен с 2022 года и атакует пользователей финансовых организаций и криптовалютных бирж в Перу. Он обманом получает разрешение на доступ к Accessibility Services (службе специальных возможностей) с целью получения полного контроля над устройством.

Сначала банкер маскировался под финансовые и криптовалютные сервисы на Android, но в апреле 2023 года появилась имитация официального приложения перуанского Национального управления таможенной и налоговой администрации (SUNAT), и Zanubis стал более продвинутым. Так, для обфускации кода Zanubis использует Obfuscapk — популярный обфускатор APK-файлов для Android.

После того как жертва предоставляет Zanubis доступ к специальным возможностям, он начинает работать в фоновом режиме и загружает в окне WebView легитимный веб-сайт SUNAT для проверки задолженностей. Таким образом Zanubis имитирует обычное приложение в экосистеме SUNAT, чтобы не вызывать подозрений у пользователя.

Как выяснили эксперты, для связи с командным сервером троян использует протокол WebSocket и библиотеку Socket.IO. Это позволяет ему адаптироваться и оставаться на связи даже в случае проблем.

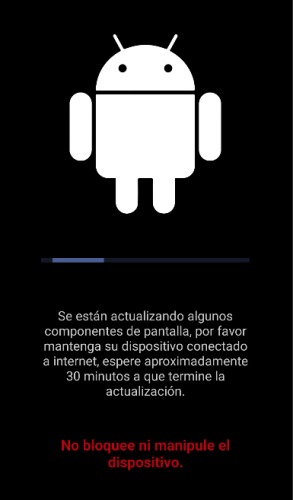

Как и во многих современных вредоносных программах, у Zanubis нет фиксированного списка приложений для атаки: этот список злоумышленники могут настроить под каждое конкретное устройство. При этом малварь может создавать второе соединение, позволяющее получить полный контроль над устройством и даже полностью заблокировать его под видом обновления для Android.

Отмечается, что это одно из наиболее агрессивных и мешающих пользователю действий: вредонос имитирует обновление Android, препятствующее использованию телефона и мониторит любые попытки заблокировать или разблокировать устройство, пресекая их.

ASMCrypt

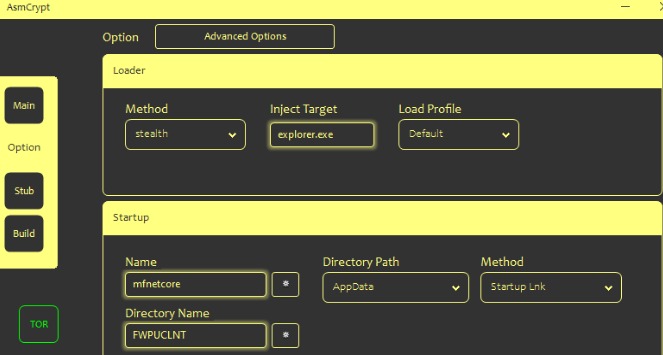

Также исследователи проанализировали ASMCrypt — недавно обнаруженный криптор и загрузчик, активно рекламирующийся и продающийся на хакерских форумах. Инструменты такого типа используются, чтобы скрыть сам процесс загрузки или другое вредоносное ПО.

ASMCrypt представляет собой более продвинутую версию загрузчика DoubleFinger и используется в качестве «фасада» для службы, которая выполняется в сети TOR. Покупатели могут настроить под себя методы заражения, цели атаки, параметры автозагрузки, а также разные возможности малвари. Вредоносная функциональность скрыта внутри изображения с разрешением .png, загруженного на хостинговый сайт.