Исследователи предупреждают, что в сети уже доступны PoC-эксплоиты для уязвимости Looney Tunables, обнаруженной в динамическом загрузчике библиотеки GNU C. Баг, позволяющий локальным злоумышленникам получить root-права, актуален для большинства популярных Linux-дистрибутитов, включая Fedora, Ubuntu и Debian.

Уязвимость, обнаруженная на этой неделе специалистами компании Qualys, связана с переполнением буфера и возникает при обработке переменной среды GLIBC_TUNABLES в стандартных установках Debian 12 и 13, Ubuntu 22.04 и 23.04, а также Fedora 37 и 38. В результате эксплуатации бага злоумышленник может добиться выполнения произвольного кода с правами root при запуске двоичных файлов с правами SUID.

Издание Bleeping Computer сообщает, что после выхода отчета Qualys, сразу несколько исследователей опубликовали PoC-эксплоиты для этой проблемы. При этом сами специалисты Qualys писали, что не публикуют proof-of-concept умышленно, хотя другие специалисты «могут вскоре разработать и выпустить собственные эксплоиты, что подвергнет риску огромное количество систем, учитывая широкое использование glibc в дистрибутивах Linux».

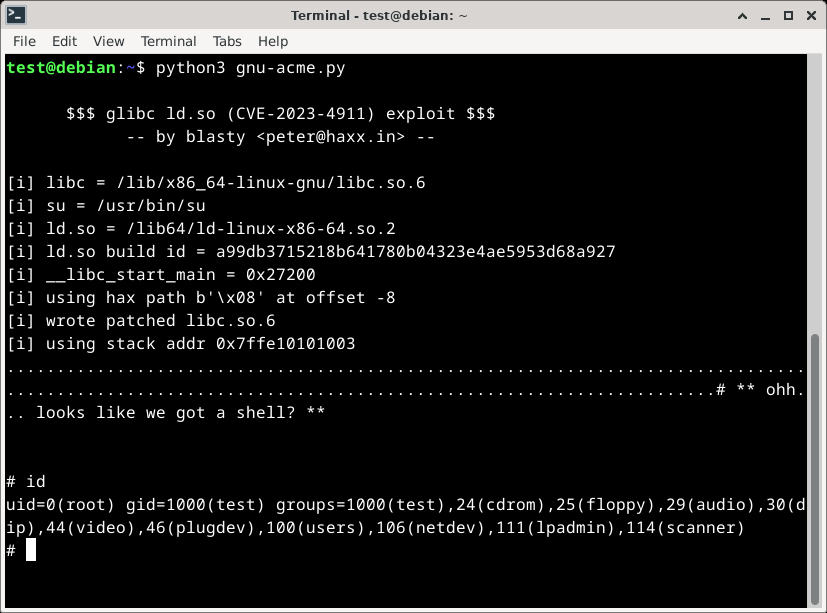

Один из эксплоитов был опубликован независимым ИБ-исследователем Питером Гейсслером (Peter Geissler). Хотя этот PoC можно использовать против ограниченного количества целей, к эксплоиту прилагается инструкция по добавлению новых. Работоспособность этого инструмента уже подтвердил известный ИБ-эксперт Уилл Дорманн (Will Dormann).

Также на GitHub и в социальных сетях появились и другие вариации эксплоитов для CVE-2023-4911, однако журналисты отмечают, что их пока не проверяли специалисты.

Администраторам напоминают, что установить исправления нужно как можно скорее, так как уязвимость Looney Tunables может предоставить хакерам полный root-доступ к системам, работающим под управлением популярных дистрибутивов Linux.