Хакеры массово атакуют свежую уязвимость CVE-2023-3519 в шлюзах Citrix NetScaler, используя ее для внедрения вредоносных скриптов JavaScript и кражи учетных данных пользователей.

Напомним, что критическая проблема CVE-2023-3519 (9,8 балла по шкале CVSS) была обнаружена в июле 2023 года в NetScaler ADC и NetScaler Gateway (ранее Citrix ADC и Gateway). Хакеры могут использовать ее для удаленного выполнения кода без аутентификации. Для эксплуатации проблемы уязвимое устройство должно быть настроено как шлюз (виртуальный сервер VPN, прокси-сервер ICA, CVPN, RDP-прокси) или как виртуальный сервер аутентификации (AAA).

Ранее ИБ-эксперты уже предупреждали о том, что уязвимость использовалась для взлома более чем 2000 серверов Citrix NetScaler, и тогда от атак в основном страдали европейские страны.

Как теперь сообщает IBM X-Force, несмотря на многочисленные предупреждения об этой проблеме и призывы обновить уязвимые устройства, атаки по-прежнему носят массовый характер, а в сентябре хакеры начали эксплуатировать CVE-2023-3519 для кражи учетных данных.

Впервые эта кампания была обнаружена в ходе расследования случая, когда клиент IBM X-Force столкнулся с проблемой медленной аутентификации на своем устройстве NetScaler. Оказалось, хакеры использовали CVE-2023-3519 для внедрения вредоносного скрипта JavaScript на страницу входа index.html устройства и воровали учтенные данные.

Атака начинается с запроса, который эксплуатирует уязвимые устройства для записи простого PHP веб-шелла в /netscaler/ns_gui/vpn. Этот веб-шелл предоставляет хакерам прямой доступ к скомпрометированному эндпоинту в режиме реального времени, который они применяют для сбора конфигурационных данных из файла ns.conf.

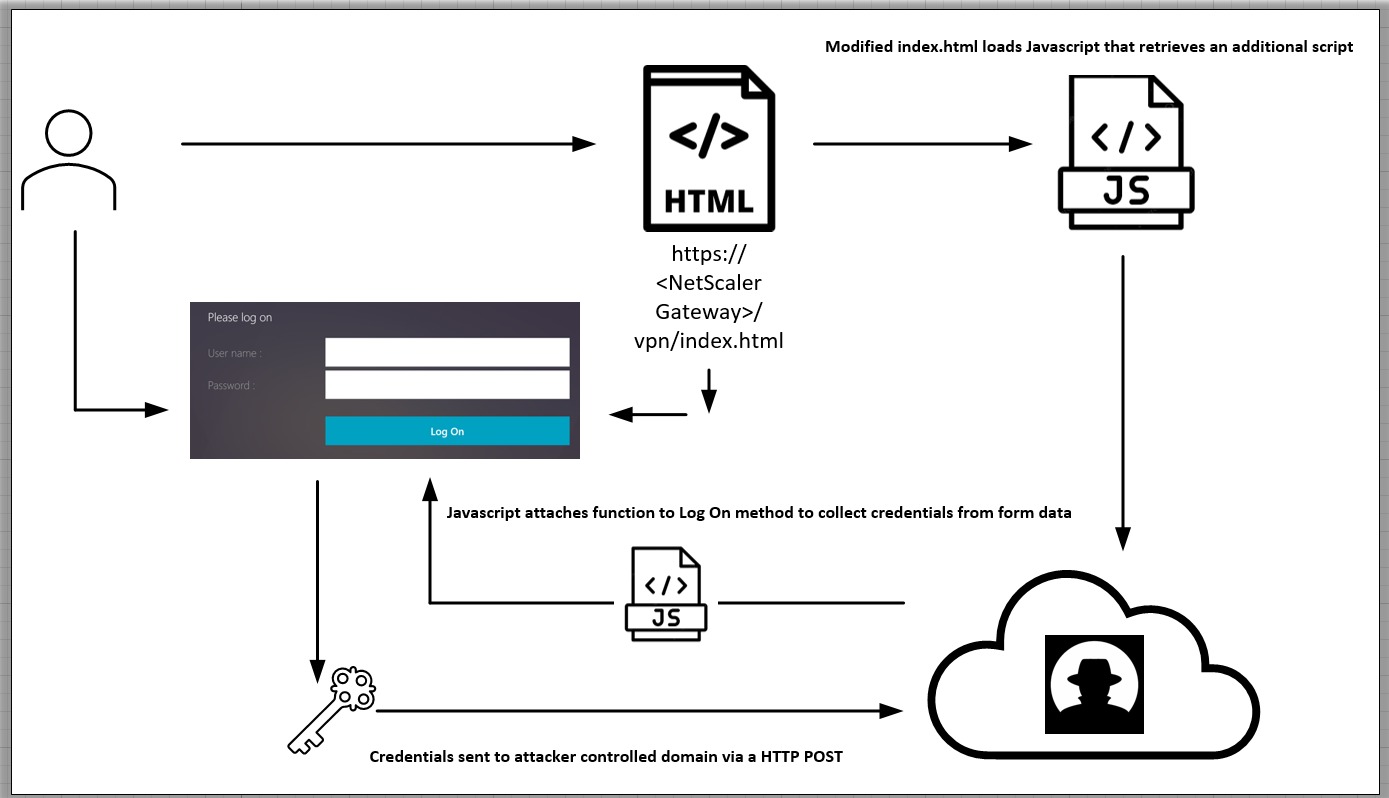

Далее злоумышленники добавляют в файл index.html кастомный HTML-код, связанный с удаленным файлом JavaScript, который, в свою очередь, получает и выполняет дополнительный JS-код.

Этот код предназначен для сбора учетных данных и добавляет специальную функцию к кнопке «Log On» на странице аутентификации VPN. В конечном итоге собранные таким способом учетные данные передаются атакующим запрос HTTP POST.

Сообщается, что специально для этой кампании был создан ряд доменов, включая jscloud[.]ink, jscloud[.]live, jscloud[.]biz, jscdn[.]biz и cloudjs[.]live, и специалисты идентифицировали почти 600 уникальных IP-адресов устройств NetScaler, чьи страницы входа были изменены для хищения учетных данных.

Большинство жертв этих атак находятся в США и странах Европы.

Исследователи пишут, что часто такие атаки оставляют после себя след в crash-логах NetScaler, связанных с NetScaler Packet Processing Engine (NSPPE) в /var/core/<number>/NSPPE*. Так, временные метки crash-файлов NSPPE обычно совпадают с временными метками PHP веб-шеллов, созданных во время атак.

«[Благодаря этому] в ряде случаев X-Force удалось восстановить команды, передаваемые в веб-шеллам в рамках пост-эксплуатации», — отмечают эксперты.