Специалисты Malwarebytes обнаружили в Google новую кампанию по распространению вредоносной рекламы. Кампания была нацелена на пользователей, желающих загрузить текстовый редактор Notepad++, и оставалась незамеченной несколько месяцев.

Исследователям не удалось получить итоговую полезную нагрузку, но в Malwarebytes считают, что это был Cobalt Strike, который предшествовал развертыванию вымогательского ПО.

В рекламе злоумышленники продвигали URL-адреса, которые явно не были связаны с Notepad++, но использовали вводящие в заблуждение заголовки в своих объявлениях. Так как заголовки намного крупнее и более заметны, чем URL-адреса, многие люди, скорее всего, не замечали подвоха.

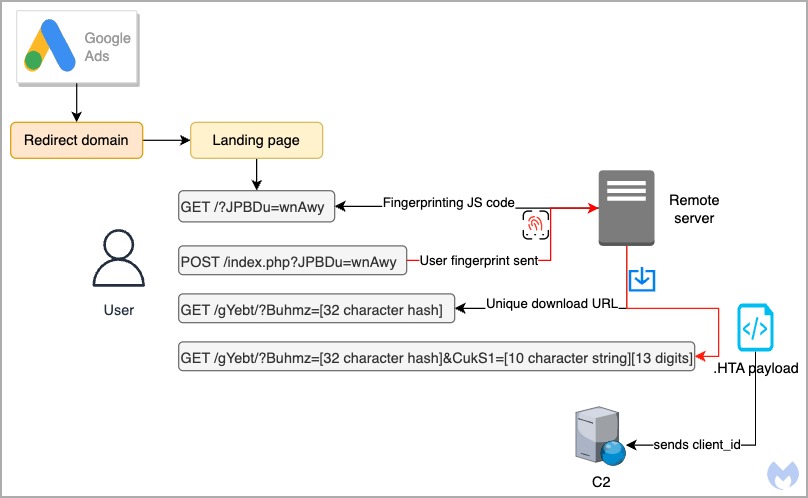

Если жертва кликала по любому из объявлений мошенников, срабатывал редирект, который проверял IP-адрес жертвы, чтобы отфильтровать краулеры, VPN, ботов и так далее, которых в итоге перенаправляли на специальный сайт-ловушку, не содержащий ничего вредоносного.

Людей же перенаправляли на сайт notepadxtreme[.]com, который имитировал настоящий сайт Notepad++ и якобы содержал ссылки для загрузки различных версий текстового редактора.

В случае перехода по этим ссылкам выполнялась вторая проверка жертвы с помощью JavaScript-сниппета, чтобы убедиться в отсутствии аномалий и признаков того, что посетитель использует песочницу.

Для подходящих под все критерии жертв использовался HTA-скрипт, который присваивал пользователю уникальный ID, посредством которого злоумышленники могли отслеживать заражение. Эта полезная нагрузка передавалась жертве только один раз, а повторная попытка приводила лишь к ошибке 404.

Анализ этого скрипта HTA, к сожалению, не дал исследователям ничего, так как на момент изучения он был неактивен, однако аналитики обнаружили тот же файл на VirusTotal, куда его загрузили в июле 2023 года.

Этот файл пытался подключиться к удаленному домену через специальный порт, и исследователи полагают, что в итоге все это вело к развертыванию Cobalt Strike в системе пользователя.