Хакеры заявили, что взломали серверы вымогательской группировки Trigona и полностью очистили их, предварительно похитив всю доступную информацию.

Согласно заявлениям взломщиков, скомпрометировать инфраструктуру Trigona удалось при помощи общедоступного эксплоита для критической уязвимости CVE-2023-22515, затрагивающей Confluence Data Center and Server. Эта проблема может использоваться удаленно и применяться для повышения привилегий.

Представитель хак-группы под ником herm1t, сообщил, что Confluence-сервер Trigona был взломан еще около недели назад, после чего атакующие закрепились в системе и незаметно изучили инфраструктуру вымогателей.

Издание Bleeping Computer пишет, что после того как herm1t опубликовал скриншоты внутренних документов группировки в социальных сетях, операторы Trigona запаниковали, сменили пароль и отключили доступную извне инфраструктуру.

Однако хактивистам удалось сохранить доступ и постепенно извлечь информацию из панелей администрирования Trigona, блога группировки и сайта для слива данных, а также внутренних инструментов (серверов Rocket.Chat, Jira и Confluence). Herm1t сообщил журналистам, что также были похищены данные из среды разработки, криптовалютных горячих кошельков, исходные коды, БД и три резервные копии, содержащие сотни гигабайт предположительно украденных вымогателями документов.

Пока неизвестно, содержит ли украденная информация ключи для дешифрования, но herm1t заявил, что их опубликуют, если найдут.

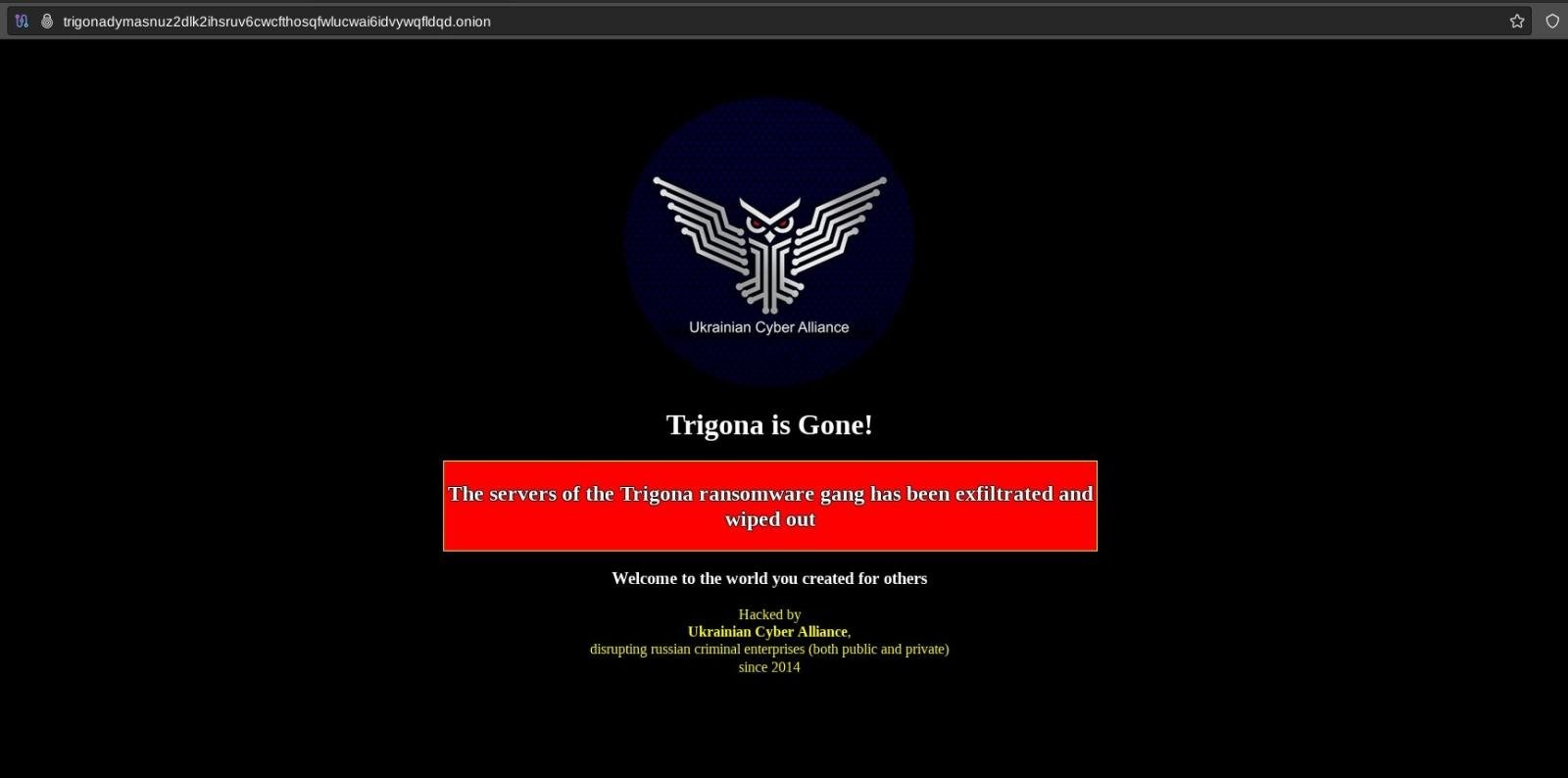

Собрав все доступные данные, хакеры полностью очистили и дефейснули сайты Trigona, а также опубликовали ключ от панели администрирования. «Добро пожаловать в мир, который вы создали для других», — написали на дефеснутом сайте взломщики.

Вымогатель Trigona был впервые обнаружен в октябре 2022. Тогда сообщалось, что операторы вредоноса принимают платежи только в криптовалюте Monero, и Trigona шифрует все файлы на устройствах жертв, кроме файлов в определенных папках (включая Windows и Program Files). Также злоумышленники заявляли, что перед шифрованием они похищают конфиденциальные документы, которые затем будут опубликованы на их «сайте для утечек» в даркнете.

Хотя некоторые исследователи связывали Trigona с русскоязычной вымогательской группировкой группой BlackCat (ALPHV), аналитики Trend Micro отмечали, что все найденные сходства «носят лишь косвенный характер» и допускали, что группировка ALPHV сотрудничала с операторами Trigona, но никак не участвовала в разработке малвари и ее эксплуатации.

Как теперь отмечают ИБ-эксперты, скорее всего, операторам Trigona будет несложно закрыть старый сайт для утечек и поднять новые серверы и хостинг в другом месте.