Аналитики «Лаборатории Касперского» предупредили, что злоумышленники используют фишинговые письма, чтобы затем похищать данные организаций с помощью нового бэкдора. Эти массовые вредоносные рассылки затронули десятки российских учреждений из государственного и индустриального сектора.

Вредоносные письма были написаны от лица регулятора и содержали вложенные вредоносные архивы (например, finansovyy_kontrol_2023_180529.rar). Из архива запускался вредоносный скрипт, который с помощью нескольких модулей пытался украсть данные с зараженного устройства: делал скриншоты, воровал документы, пароли из браузеров, информацию из буфера обмена.

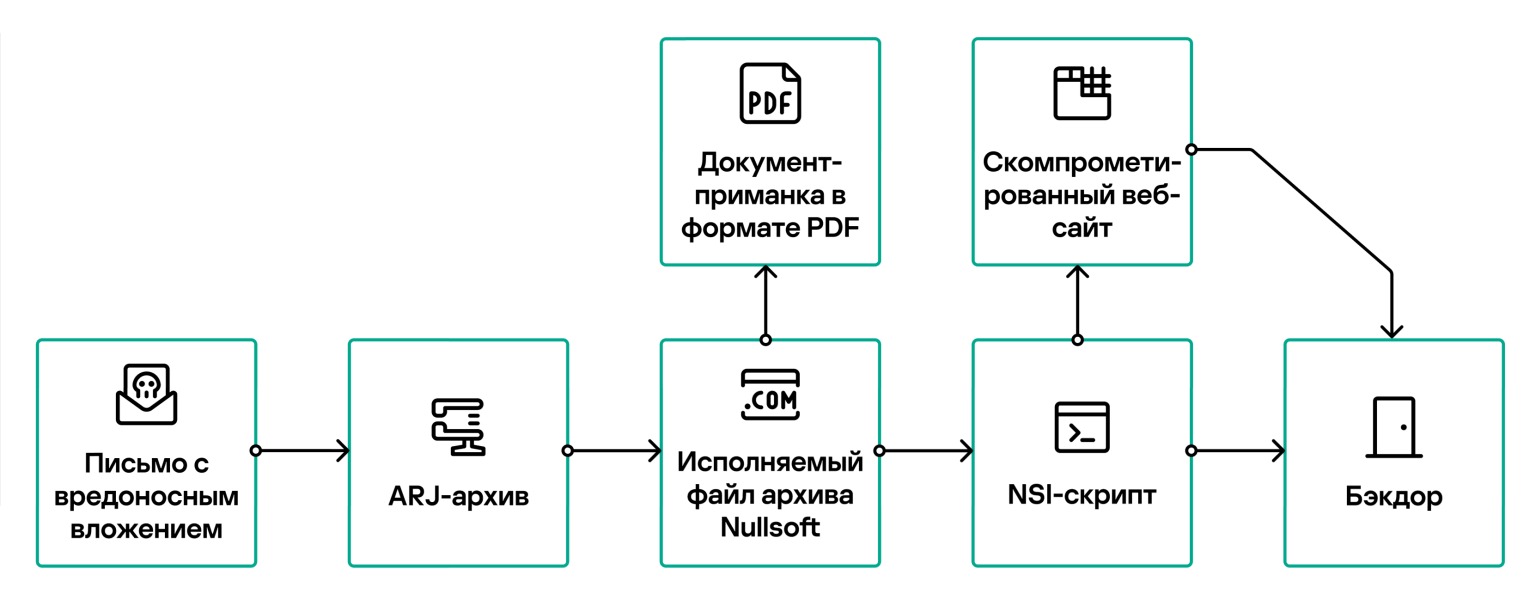

Сообщается, что массовые рассылки начались в июне 2023 года. Если жертва открывала вредоносный архив из письма, на устройстве автоматически запускался скрипт [NSIS].nsi, который открывал подложный документ PDF, чтобы отвлечь внимание жертвы. Одновременно с этим скрипт запускал в скрытом окне загрузку и установку бэкдора, который он получал с сайта, название которого имитировало сайт официального ведомства — hxxps://fas-gov-ru[.]com/?e&n=zr6tjbinjvef86.

После запуска малварь проверяла доступ в интернет и пыталась подключиться к легитимным сайтам зарубежных СМИ, пока эти ресурсы не вернут в ответ HTTP-код 200. Затем вредонос проверял зараженное устройство на наличие ПО и инструментов, которые могли бы обнаружить его присутствие (например, песочниц или виртуальных сред). В случае наличия хотя бы одной из них, бэкдор прекращал свою активность.

Когда все проверки были пройдены, вредонос подключался к серверу атакующих и загружал оттуда модули, которые позволяли ему воровать информацию из буфера обмена, делать снимки экрана, находить пользовательские документы в популярных расширениях (например, doc, .docx, .pdf, .xls, .xlsx) и так далее. В итоге все собранные данные передавались на управляющий сервер хакеров.

Новая версия этого бэкдора была замечена в середине августа 2023 года года. Используемая злоумышленниками цепочка заражения не изменилась, равно как и вредоносный скрипт-загрузчик. Однако злоумышленники убрали проверку доступа в интернет через обращение к легитимным сайтам СМИ (теперь малварь сразу же подключается к серверу управления). Также в арсенале малвари появился модуль, который позволяет похищать пароли из популярных браузеров. Помимо этого, увеличилось количество проверок на наличие инструментов, способных обнаружить вредоносную активность.

«Фишинговые письма — один из популярных способов проникновения злоумышленников в инфраструктуру. Атакующие, как в данном случае, стремятся использовать правдоподобные легенды, легитимные документы и применять все более сложные тактики для скрытия своей деятельности. Так, исполнение вредоносного кода с помощью .nsi скрипта усложняет анализ вредоносной активности. Кроме того, мы отмечаем, что атакующие постоянно ищут новые изощренные способы обойти защитные решения. Важно оставаться настороже и обращать внимание на любые подозрительные детали даже в деловых переписках», — комментирует Тимофей Ежов, эксперт по кибербезопасности «Лаборатории Касперского».