Специалисты ThreatFabric рассказали о новом дроппере для Android под названием SecuriDropper, который используется для доставки малвари и успешно обходит защитную функцию Restricted Settings («Ограниченные настройки»).

Одной из мер безопасности, представленных Google в Android 13, стала функция Restricted Settings, которая не позволяет загруженным из сторонних источников приложениям (APK-файлам) получать разрешения Accessibility и Notification Listener, которыми, к примеру, часто злоупотребляют банковские трояны. Так, Accessibility может использоваться для перехвата текста на экране, получения дополнительных прав и удаленного выполнения действий, а Notification Listener — для кражи одноразовых паролей.

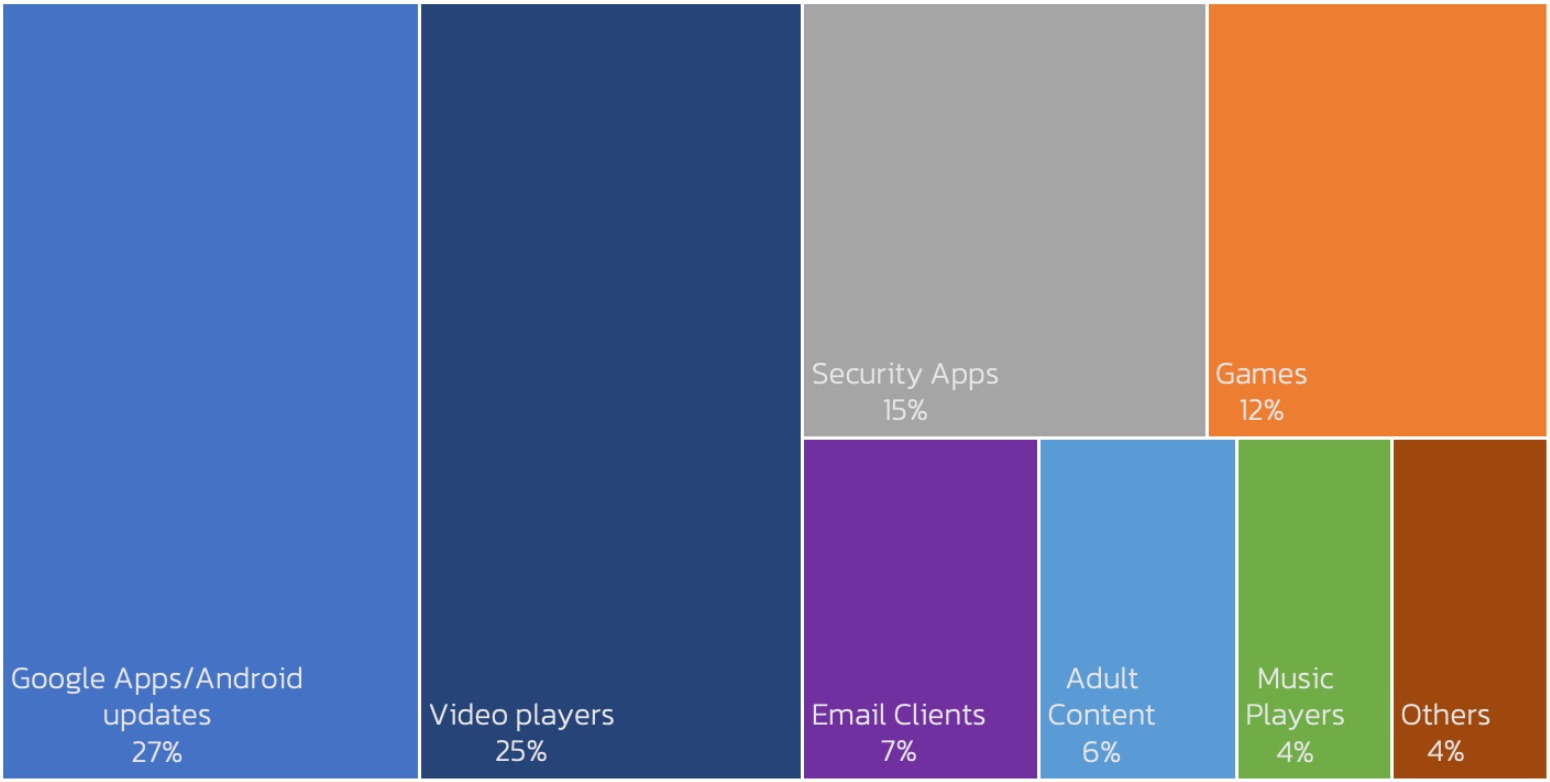

SecuriDropper стремится незаметно обойти это ограничение, при этом сам дроппер часто маскируется под безобидные на первый взгляд приложения. Например, исследователи наблюдали образцы, имитировавшие com.appd.instll.load (Google) и com.appd.instll.load (Google Chrome), видеоплееры, защитные решения и игры, которые затем устанавливали на устройство вредоносную полезную нагрузку.

Еще в 2022 года эксперты ThreatFabric сообщали, что разработчики малвари уже адаптируют свои тактики к новой защите с помощью дроппера BugDrop. Тогда, основываясь на этих наблюдениях, компания создала собственный proof-of-concept дроппер, демонстрирующий возможность обхода Restricted Setting.

Суть заключалась в использовании сеансового API для установки вредоносных APK-файлов, который устанавливал их в несколько этапов. Дело в том, что у приложений для Android есть два способа установки других приложений. Первый и наиболее распространенный — это установка без сеанса, который, по сути, представляет собой передачу установки одного APK-файла установщику системного пакета.

Второй метод на основе сеансов позволяет приложениям выполнять установку одного или нескольких APK-файлов одновременно. Этот метод обычно используется приложениями в Play Store и позволяет устанавливать несколько APK-файлов за раз, при этом приложения распространяются в виде одного «базового» APK и нескольких «разделенных» APK.

Фактически, в прошлом году исследователи обнаружили, что BugDrop использовал именно второй метод установки (на основе сеансов, как это происходит в случае Play Store), а значит, ограничения к таким приложениям не применялись.

Как оказалось, эта проблема по-прежнему актуальна и для Android 14. Согласно новому отчету ThreatFabric, SecuriDropper использует ту же тактику для загрузки вредоносного ПО на целевые устройства и предоставления им опасных разрешений.

«SecuriDropper отличает техническая реализация процедуры установки, — пишут в ThreatFabric. — В отличие от своих предшественников, это семейство использует другой Android API для установки новой полезной нагрузки, имитируя процесс, используемый маркетплейсами для установки новых приложений».

Как пишут исследователи, при установке SecuriDropper получает доступ к разрешениям Read и Write External Storage, а также Install и Delete Packages. А установка полезной нагрузки второго этапа осуществляется путем обмана пользователя и манипуляций с интерфейсом, в ходе которых жертву побуждают нажать на кнопку «Reinstall» после появления ложных сообщений об ошибках при установке приложения-дроппера.

По данным ThreatFabric, с помощью SecuriDropper распространялась малварь SpyNote (маскируясь под Google Translate), а также банковский троян Ermac, атакующий сотни криптовалютных и банковских приложений, и замаскированный под браузер Chrome.

В отчете специалистов отмечается, что другой сервис-дроппер, Zombinder, который так же предлагал аналогичный обход Restricted Setting и был предположительно закрыт ранее в этом году, снова рекламируется на хакерских форумах. В настоящее время неясно, есть ли какая-либо связь между этими двумя инструментами.