Специалисты компании FACCT зафиксировали новые атаки шпионской группы Cloud Atlas, направленные на российское агропромышленное предприятие и исследовательскую госкомпанию.

APT-группировка Cloud Atlas специализируется на кибершпионаже и краже конфиденциальной информации. По данным «Лаборатории Касперского», группа активна как минимум с 2014 года. Чаще других целями Cloud Atlas становились промышленные предприятия и госкомпании в России, Беларуси, Азербайджане, Турции и Словении. В качестве основного вектора атак хакеры используют точечные почтовые рассылки с вредоносными вложениями.

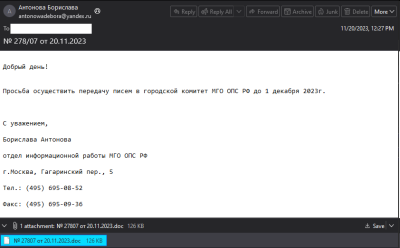

Как рассказали исследователи FACCT, в рамках новой кампании злоумышленники использовали адреса, зарегистрированные через популярные почтовые сервисы antonowadebora@yandex.ru и mil.dip@mail.ru и две актуальные темы — поддержку участников СВО и воинский учет.

Так, в первом письме злоумышленники от имени представителей «Московской городской организации Общероссийского профессионального союза работников государственных учреждений» предлагают организовать сбор открыток и поздравлений участникам СВО и членам их семей. Указанные в письме контакты реальные — их можно найти в свободном доступе.

В другой рассылке хакеры представлялись «Ассоциацией Учебных Центров» и использовали актуальную тему изменений в законодательстве о введении воинского учета и бронировании граждан, пребывающих в запасе.

В целом схема атаки схожа с тем, что ранее описывали в своем отчете специалисты компании Positive Technologies, правда, за исключением использования альтернативных потоков данных.

Так, если пользователь открывает документ-приманку из вложения электронного письма, происходит загрузка удаленного шаблона. Загружаемый по ссылке шаблон представляет собой RTF-файл, содержащим эксплоит уязвимости CVE-2017-11882.

В результате эксплуатации этого бага происходит запуск шелл-кода, предназначенного для загрузки HTA-файла по ссылке и его последующего выполнения. Впоследствии в системе создается ряд VBS-скриптов, и следующая стадия атаки так же представляет собой VBS-код. Однако на момент проведения исследования файл следующей стадии атаки уже был недоступен.