Вредонос QakBot (он же Qbot, Quakbot и Pinkslipbot) снова распространяется с помощью фишинга, хотя минувшим летом ботнет якобы был ликвидирован правоохранительными органами в результате масштабной международной операции «Утиная охота» (Duck Hunt).

Напомним, что тогда ФБР удалось передать зараженным устройствам специальный модуль Windows DLL. Эта DLL выполнила команду, которая ликвидировала Qbot, фактически разрушая инфраструктуру ботнета. Представители Минюста США наызвали эту операцию крупнейшим в истории США финансовым и техническим ударом по инфраструктуре ботнета.

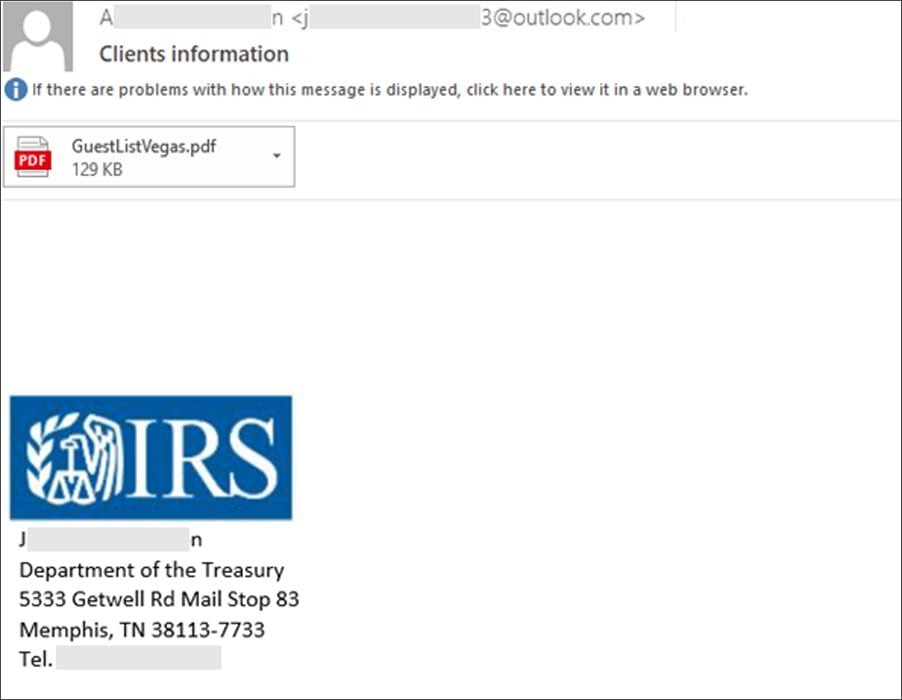

Как теперь предупреждает компания Microsoft, Qbot снова активен и скрывается в письмах, массирующихся под сообщения от Налоговой службы США.

Новые фишинговые атаки Qbot были замечены 11 декабря 2023 года. По данным аналитиков, эта небольшая кампания была направлена на неназванные компании, работающие в сфере гостиничной индустрии.

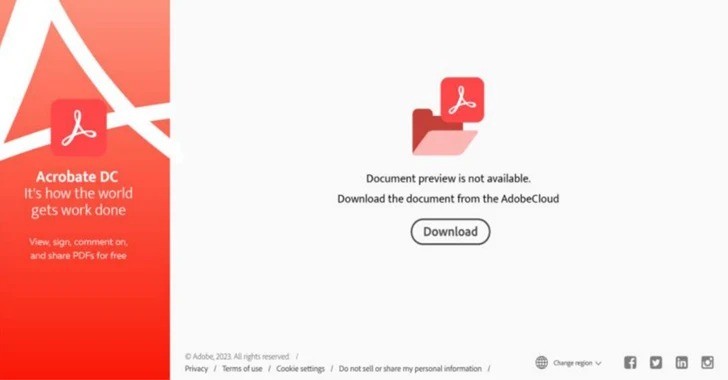

К письмам хакеров прилагался PDF-файл, якобы содержащий список гостей. При этом в документе сообщалось, что предварительный просмотр документа недоступен, и жертве предлагалось скачать PDF, чтобы все заработало. Однако при клике на кнопку для скачивания загружался файл MSI, который после установки запускал в памяти DLL Qbot.

Microsoft заявляет, что эта DLL была создана 11 декабря, в тот же день, когда началась сама фишинговая кампания, а управляющие серверы располагаются по адресам 45.138.74.191:443 и 65.108.218.24:443.

Как отмечают аналитики Zscaler ThreatLabz, в новую DLL Qbot были внесены незначительные изменения, включая использование AES для расшифровки строк вместо XOR в предыдущей версии. Эксперты полагают, что новая версия малвари еще находится в стадии разработки, поскольку содержит ряд ошибок.