Исследователи McAfee обнаружили в официальном магазине Google Play новый бэкдор для Android, получивший название Xamalicious. В общей сложности было найдено более 10 зараженных малварью приложений, три из которых насчитывали более 100 000 установок.

Помимо этого сообщается, что еще 12 приложений, содержащих Xamalicious, распространяются через сторонние каталоги приложений, и статистика загрузок для них неизвестна.

Хотя в настоящее время все вредоносные приложения удалены из Google Play, устройства пользователей, устанавливавших их с середины 2020 года, по-прежнему могут были заражены Xamalicious, и удаление малвари потребует проведение ручного сканирования и очистки.

| Пакет | Название приложения | Количество установок |

| com.anomenforyou.essentialhoroscope | Essential Horoscope for Android | 100 000 |

| com.littleray.skineditorforpeminecraft | 3D Skin Editor for PE Minecraft | 100 000 |

| com.vyblystudio.dotslinkpuzzles | Logo Maker Pro | 100 000 |

| com.autoclickrepeater.free | Auto Click Repeater | 10 000 |

| com.lakhinstudio.counteasycaloriecalculator | Count Easy Calorie Calculator | 10 000 |

| com.muranogames.easyworkoutsathome | Sound Volume Extender | 5000 |

| com.regaliusgames.llinkgame | LetterLink | 1000 |

| com.Ushak.NPHOROSCOPENUMBER | NUMEROLOGY: PERSONAL HOROSCOPE &NUMBER PREDICTIONS | 1000 |

| com.browgames.stepkeepereasymeter | Step Keeper: Easy Pedometer | 500 |

| com.shvetsStudio.trackYourSleep | Track Your Sleep | 500 |

| com.devapps.soundvolumebooster | Sound Volume Booster | 100 |

| com.Osinko.HoroscopeTaro | Astrological Navigator: Daily Horoscope & Tarot | 100 |

| com.Potap64.universalcalculator | Universal Calculator | 100 |

Согласно телеметрии McAfee, большинство зараженных устройств находятся в США, Германии, Испании, Великобритании, Австралии, Бразилии, Мексике и Аргентине.

Xamalicious представляет собой Android-бэкдор на базе .NET, встроенный (в виде Core.dll и GoogleService.dll) в приложения, разработанные с использованием опенсорсного фреймворка Xamarin, что заметно усложняет анализ кода.

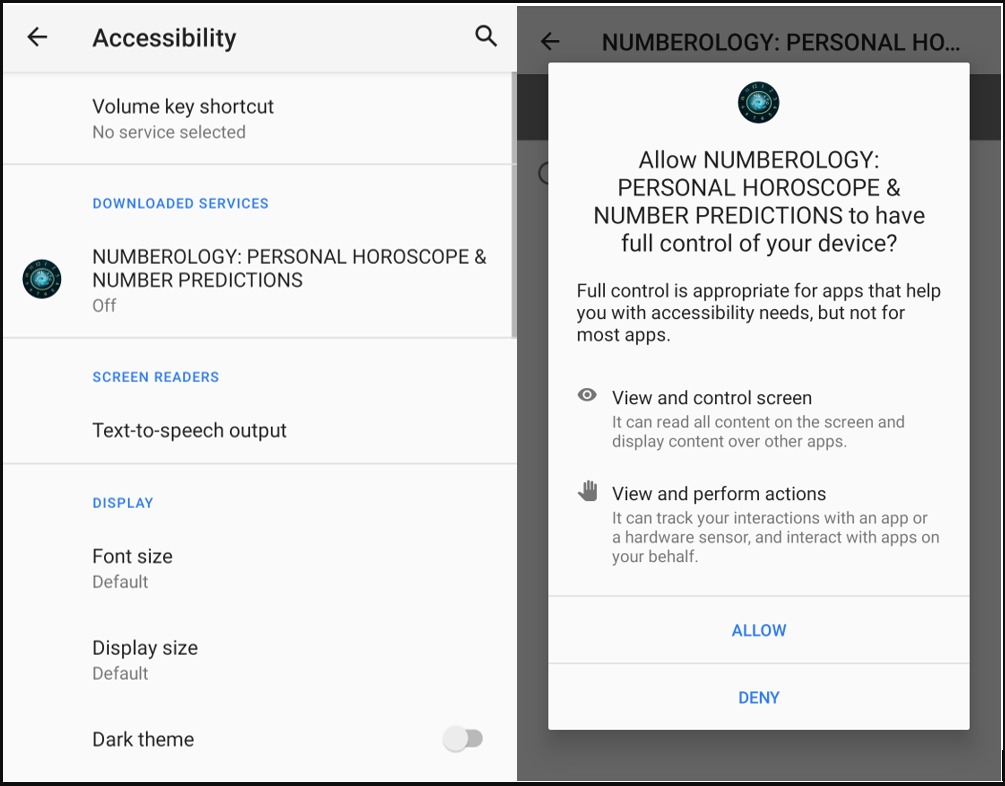

После установки малварь хитростью выпрашивает у пользователя доступ к службе Accessibility Service, что позволяет ей пользоваться жестами навигации, скрывать экранные элементы и предоставлять себе дополнительные разрешения.

Хуже того, исследователи пишут, что дроппер первого этапа содержит функции для самостоятельного обновления APK, то есть может использоваться в качестве шпионского ПО или банковского трояна без какого-либо вмешательства пользователя.

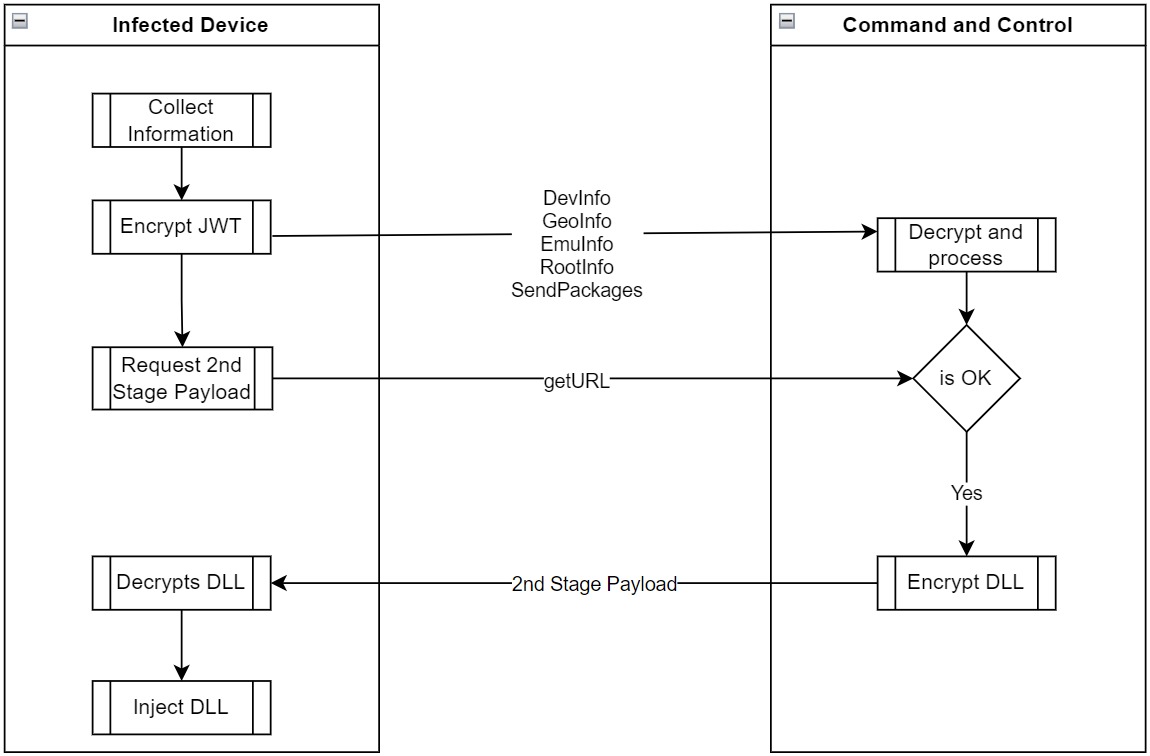

После установки вредонос связывается с управляющим сервером для получения полезной нагрузки второго этапа (cache.bin). Однако это происходит лишь при соблюдении ряда условий, включая географическое положение жертвы, конфигурацию устройства и root-доступ.

В целом Xamalicious может выполнять следующие команды:

- DevInfo — собирает информацию об устройстве и аппаратном обеспечении, включая Android ID, данные о модели девайса, его процессоре, версии ОС, языке, статусе разработчика, сведения о SIM-карте и прошивке;

- GeoInfo — определяет географическое положение устройства по IP-адресу, собирает информацию об интернет-провайдере, организации, услугах, а также проверяет fraud score для выявления ненастоящих пользователей;

- EmuInfo — составляет список adbProperties, чтобы определить, является ли жертва реальным устройством или эмулятором, проверяет процессор, память, сенсоры, конфигурацию USB и статус ADB;

- RootInfo — определяет, рутовано ли устройство и сообщает root-статус;

- Packages — перечисляет все системные и сторонние приложения, установленные на устройстве;

- Accessibility — сообщает о разрешениях в Accessibility Services;

- GetURL — запрашивает полезную нагрузку второго этапа с управляющего сервера, указывая Android ID, получая в ответ статус и зашифрованную DLL.

Кроме того, исследователи McAfee обнаружили связь между Xamalicious и мошенническим рекламным приложением Cash Magnet, которое автоматически кликает по рекламе и устанавливает рекламную малварь на устройства жертв. Поэтому не исключено, что Xamalicious тоже занимается рекламным мошенничеством на зараженных девайсах, оттягивая на себя ресурсы процессора и нагружая сеть.