Разработчики Microsoft снова отключают обработчик протокола MSIX ms-appinstaller, так как сразу несколько хакерских группировок используют его для заражения пользователей Windows малварью.

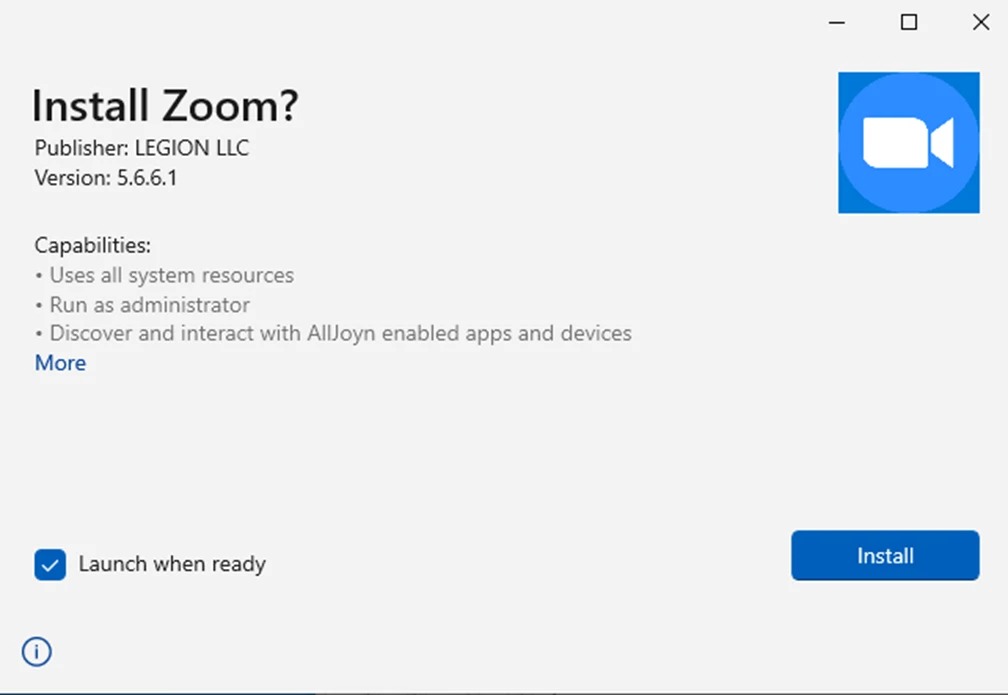

Сообщается, что злоумышленники эксплуатируют уязвимость CVE-2021-43890 в Windows AppX Installer, связанную с обходом защитных решений. Этот баг позволяет обойти компоненты защиты от фишинга и вредоносного ПО в Defender SmartScreen, а также предупреждения браузеров, предостерегающие пользователей от загрузки исполняемых файлов.

По информации Microsoft, теперь для распространения вредоносных пакетов MSIX-приложений хакеры используют как вредоносную рекламу популярного софта, так и фишинговые сообщения в Microsoft Teams.

«С середины ноября 2023 года специалисты Microsoft Threat Intelligence наблюдают, как злоумышленники, включая финансово мотивированных субъектов Storm-0569, Storm-1113, Sangria Tempest и Storm-1674, используют схему URI ms-appinstaller (App Installer) для распространения вредоносного ПО, — предупреждают в компании. — Эта активность связана со злоупотреблением текущей имплементацией обработчика протокола ms-appinstaller в качестве вектора доступа для вредоносного ПО, что может привести к распространению вымогательских угроз. Также многие киберпреступники предлагают в качестве услуги набор вредоносных программ, который злоупотребляет форматом файлов MSIX и обработчиком протокола ms-app installer».

Стоит отметить, что в феврале 2023 года Microsoft уже отключала обработчик, чтобы противостоять атакам ботнета Emotet.

Напомним, что MSIX — это формат упаковки файлов, разработанный специально для Windows 10. Он был основан на концепции файлов манифеста XML, в которых разработчики могут описать, как происходит процесс установки, какие файлы необходимы и где их можно получить. Хотя изначально MSIX был доступен для новейших версий Windows, в итоге его портировали даже в Windows 7 (посредством MSIX Core), и файлы, упакованные с помощью MSIX, можно использовать во всех версиях Windows.

Корень проблемы заключается в том, что файлы, упакованные с помощью MSIX, могут быть доставлены в систему через интернет, посредством ms-appinstaller, который позволяет разработчикам создавать ссылки формата ms-appinstaller:?source=//website.com/file.appx. И именно эту особенность эксплуатировали операторы ботнета Emotet, злоупотребляя ссылками ms-appinstaller для атак на корпоративных пользователей.

Хотя теперь в Microsoft утверждают, что повторное отключение произошло 28 декабря 2023 года, согласно сообщениям пользователей, обработчик был отключен ранее в этом месяце. При этом неясно, когда и почему Microsoft снова включила Windows App Installer после февральской деактивации.

В настоящее время Microsoft рекомендует установить исправленный App Installer версии 1.21.3421.0 или более поздней, чтобы блокировать возможные злоупотребления. А также советует администраторам, которые не могут сразу установить последнюю версию App Installer, отключить протокол через Group Policy, установив для EnableMSAppInstallerProtocol значение Disabled.