Специалисты Fortinet обнаружили в репозитории Python Package Index (PyPI) вредоносные пакеты, которые заражали системы под управлением Windows малварью для кражи информации WhiteSnake. Интересно, что этот же вредонос используется для атак на российские промышленные и логистические предприятия, хотя разработчик и продавец малвари запретил использовать ее на территории России и СНГ.

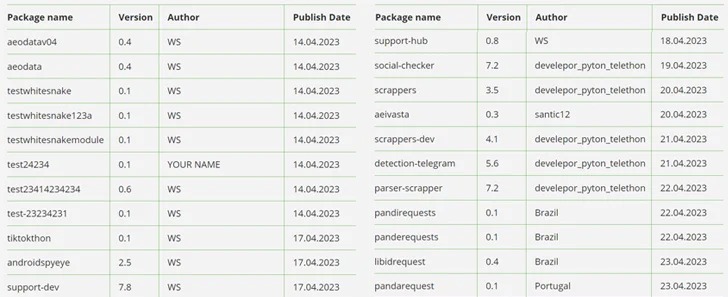

Эксперты Fortinet рассказали, что стилер содержался в пакетах nigpal, figflix, telerer, seGMM, fbdebug, sGMM, myGens, NewGends и TestLibs111. Все они были загружены одним злоумышленником под ником WS.

«Эти пакеты содержат закодированный в Base64 исходный код PE или других Python-скриптов в файлах setup.py. В зависимости от операционной системы устройства-жертвы, при установке этих Python-пакетов загружается и выполняется итоговая вредоносная полезная нагрузка», — пишут специалисты.

Так, если Windows-системы оказываются заражены WhiteSnake, то скомпрометированные Linux-хосты получают другой Python-скрипт, предназначенный для сбора информации. Исследователи отмечают, что эта активность, в основном направлена на пользователей Windows и пересекается с другой вредоносной кампанией, которую аналитики JFrog и Checkmarx раскрыли в прошлом году.

«Полезная нагрузка для Windows была идентифицирована как вариант вредоносной программы WhiteSnake, которая имеет механизм Anti-VM, связывается с C&C-сервером через Tor и способна похищать информацию у жертвы и выполнять команды», — писали эксперты JFrog в апреле 2023 года.

Также эта малварь предназначена для перехвата данных из браузеров, криптовалютных кошельков и таких приложений, как WinSCP, CoreFTP, Windscribe, Filezilla, AzireVPN, Snowflake, Steam, Discord, Signal и Telegram.

Checkmarx отслеживает злоумышленников, стоящих за этой кампанией, как PYTA31, заявляя, что конечной целью этой активности является хищение конфиденциальных данных и, в частности, данных криптовалютных кошельков с целевых машин.

Теперь в Fortinet отмечают, что некоторые из недавно опубликованных пакетов PyPI также использовали клиппер, подменяя содержимое буфера обмена на адреса криптовалютных кошельков злоумышленников. Другие пакеты были настроены на кражу данных из браузеров, приложений и криптовалютных сервисов.

Стоит отметить, что сегодня об использовании малвари WhiteSnake против российских компаний предупредили аналитики компании Bi.Zone.

По словам специалистов, этого вредоноса применяет группировка Scaly Wolf, которая активна с начала лета 2023 года и уже инициировала не менее 10 кампаний. Эти преступники охотятся за корпоративными данными, преимущественно выбирая в качестве целей промышленные и логистические компании в РФ. Последняя атака была инициирована в январе 2024 года.

Злоумышленники рассылают фишинговые письма, замаскированные под документы государственных органов (запросы и требования Роскомнадзора, Следственного комитета РФ и Военной прокуратуры РФ), а также судебные постановления и другие предписания регуляторов. В некоторых случаях вредоносное сообщение оформляли как коммерческое предложение.

Отличительной чертой Scaly Wolf является высокий уровень юридической грамотности, предупредили в Bi.Zone, с которой составлялись письма и поддельные документы. Во всех случаях текст письма выглядит крайне убедительно и вызывает доверие у пользователей. Это побуждает жертву следовать инструкции из письма и открыть зашифрованный архив, где якобы содержатся документы.

На самом деле в письмах содержится стилер White Snake, который позволяет злоумышленникам получать доступ сразу к нескольким корпоративным ресурсам, например электронной почте и CRM‑системе.

Наиболее вероятной мотивацией Scaly Wolf специалисты называют выкуп за украденные данные или их перепродажа на черном рынке. Судя по непрекращающейся активности группы, предполагается, что атаки на российские компании будут продолжаться еще долго и, скорее всего, по той же схеме — с использованием фишинговых писем для распространения стилера.

«White Snake сразу привлек киберпреступников низкой стоимостью (всего 140 долларов за месяц аренды), простотой в использовании и широкой функциональностью, в частности возможностью красть данные криптокошельков. Однако разработчики стилера запретили применять его на территории России и СНГ. Группировка Scaly Wolf сумела обойти этот запрет: она отключила функцию, которая немедленно прекращала работу программы, если ее запускали на устройстве с IP‑адресом из “запрещенных” регионов», — рассказывает Олег Скулкин, руководитель BI.ZONE Threat Intelligence.