В коде опенсорсной децентрализованной социальной сети Mastodon исправили критическую уязвимость, которая позволяла злоумышленникам выдавать себя за любую учетную запись и захватить ее.

Уязвимость получила идентификатор CVE-2024-23832 и связана с некорректной проверкой происхождения (origin validation, CWE-346) в Mastodon, что позволяет злоумышленникам выдавать себя за других пользователей и завладевать их аккаунтами.

Уязвимость получила 9,4 балла по шкале CVSS 3.1 и затрагивает все версии Mastodon до 3.5.17, 4.0.13, 4.1.13 и 4.2.5.

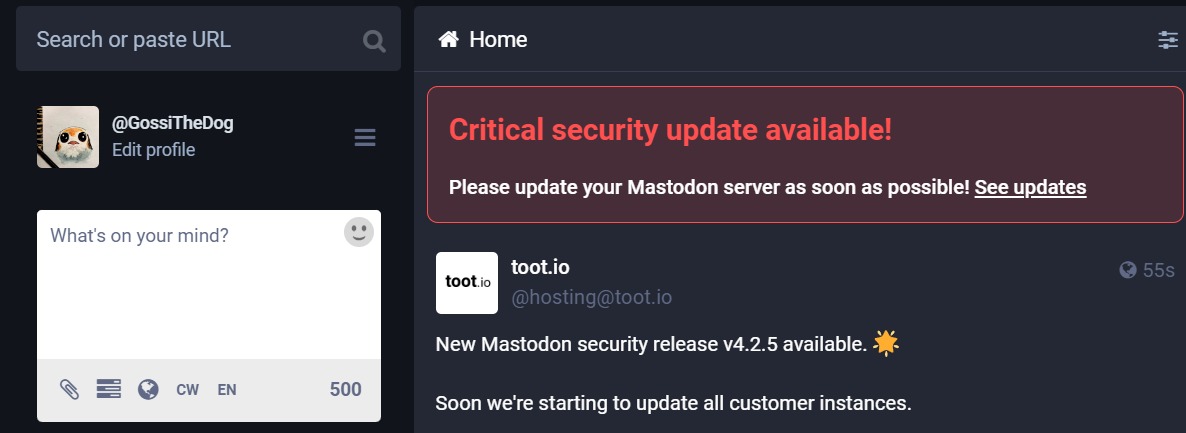

Недостаток был устранен в версии 4.2.5, до которой всем администраторам Mastodon теперь рекомендуется обновиться как можно скорее, чтобы защитить пользователей своих инстансов.

Разработчики Mastodon пока воздерживаются от раскрытия технических подробностей о проблеме, чтобы предотвратить активную эксплуатацию бага. «Любые подробности помогут с легкостью создать эксплоит», — пишут они. Однако они пообещали поделиться более подробной информацией о CVE-2024-23832 в конце следующей недели, после того как большинство установит патчи.

Отмечается, что рядовые пользователи Mastodon не могут сделать для устранения проблемы ничего, но им следует убедиться, что администраторы инстансов, в которых они участвуют, обновились до безопасной версии. В противном случае их аккаунты будут подвержены риску взлома.