Последние версии малвари Raspberry Robin стали более скрытными и используют эксплоиты для свежих 1-day багов, которые применяют против уязвимых систем.

По данным экспертов Check Point, хакеры активно используют в своих атаках 1-day уязвимости, то есть проблемы, которые уже были исправлены разработчикам, однако по каким-то причинам эти исправления еще не развернуты для всех клиентов, либо их установили далеко не все пользователи

В последнее время операторы Raspberry Robin использовали как минимум два эксплоита для 1-day уязвимостей, и аналитики полагают, что операторы вредоноса либо обладают возможностями по созданию собственных эксплоитов, либо имеют источники, которые их предоставляют.

Напомним, что Raspberry Robin представляет собой дроппер, обладающий функциональностью червя. В основном он распространяется через съемные накопители, включая USB-флешки, чтобы закрепиться в зараженных системах и облегчить хакерам развертывание дополнительной полезной нагрузки. Ранее его связывали с такими группировками, как FIN11, Evil Corp и Clop.

Raspberry Robin постоянно развивается и обзаводится новыми функциями, техниками уклонения от обнаружения и способами распространения. Например, ранее было замечено, что он использует фальшивые полезные нагрузки, чтобы сбить с толку исследователей.

По данным Check Point, начиная с октября 2023 года активность Raspberry Robin возросла, и масштабные атаки затронули системы по всему миру.

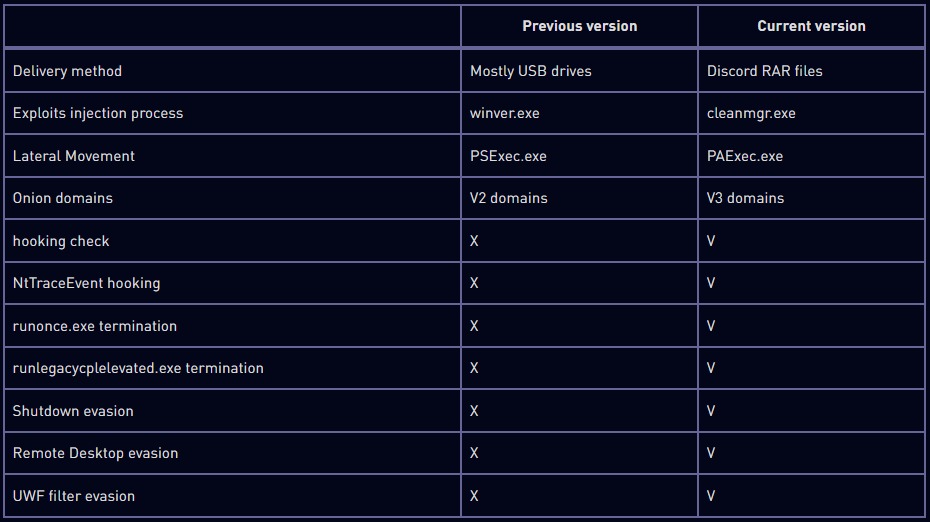

Заметным изменением в последних кампаниях стало использование Discord для доставки вредоносных архивных файлов целям, вероятно, после отправки фишинговых ссылок по электронной почте. Такие архивы содержат подписанный исполняемый файл (OleView.exe) и вредоносный DLL-файл (aclui.dll), который загружается при запуске исполняемого файла, тем самым активируя Raspberry Robin в системе.

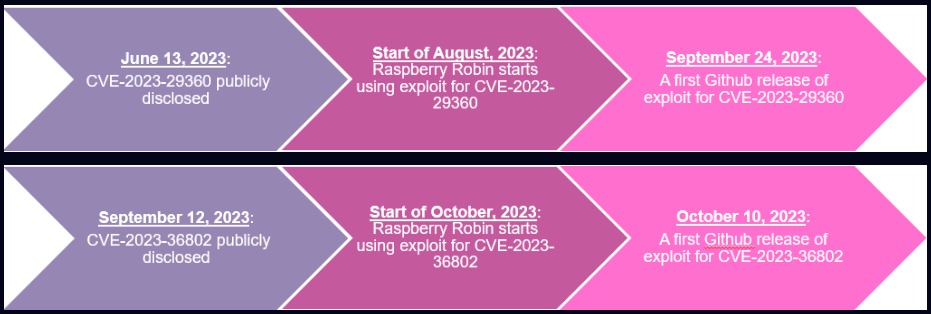

Когда Raspberry Robin впервые запускается на компьютере жертвы, он автоматически пытается повысить привилегии, используя для этого различные 1-day эксплоиты. К примеру, Raspberry Robin применяет эксплоиты для локальных уязвимостей повышения привилегий в Microsoft Streaming Service Proxy и Windows TPM Device Driver (CVE-2023-36802 и CVE-2023-29360).

Отмечается, что в обоих случаях малварь эксплуатировала уязвимости с помощью неизвестных на тот момент эксплоитов, спустя менее месяца после публичного раскрытия информации об этих проблемах (13 июня и 12 сентября 2023 года).

При этом, по информации аналитиков Cyfirma, эксплоит для CVE-2023-36802, позволяющей повысить привилегии до уровня SYSTEM, был доступен для покупки в даркнете с февраля 2023 года, то есть за семь месяцев до того, как Microsoft устранила проблему.

Все это позволяет предположить, что операторы Raspberry Robin покупают 1-day эксплоиты у сторонних поставщиков практически сразу после их появления (поскольку стоимость 0-day эксплоитов слишком высока). Check Point сообщает, что в пользу этой теории говорит и тот факт, что эксплоиты Raspberry Robin развертывались как внешние 64-битные исполняемые файлы, а также не имели сильной обфускации, которая характерна для такого вредоносного ПО.

Исследователи заключают, что Raspberry Robin будет, скорее всего, и далее пополнять свой арсенал новыми эксплоитами, которые пока не доступны публично.

Также в отчете исследователей отмечается ряд усовершенствований, реализованных в последних вариантах Raspberry Robin, включая новые механизмы для защиты от анализа, уклонения от обнаружения и бокового перемещения.

Например, чтобы обойти средства безопасности и защиту ОС, малварь пытается завершить определенные процессы, связанные с UAC, включая runlegacycplelevated.exe, а также вносит изменения в API NtTraceEvent, чтобы обойти обнаружение с помощью Event Tracing for Windows (ETW).

Кроме того, теперь Raspberry Robin проверяет, задействованы ли определенные API (GetUserDefaultLangID и GetModuleHandleW), чтобы обнаружить мониторинг со стороны средств защиты. А чтобы скрыть адреса управляющих серверов, малварь сначала случайным образом связывается с одним из 60 жестко закодированных Tor-доменов известных сайтов, чтобы ее первые коммуникации выглядели безобидными.