В малвари Glupteba обнаружили ранее недокументированную функциональность UEFI-буткита, благодаря которому вредонос надежнее закрепляется в системе. Специалисты Palo Alto Networks предупреждают, что из-за этого Glupteba становится сложнее найти и удалить.

При этом подчеркивается, что по состоянию на конец 2023 года было известно всего о нескольких UEFI-буткитах, включая LoJax и BlackLotus.

Glupteba представляет собой инфостилер и бэкдор, которой часто применяется для майнинга криптовалюты и развертывания прокси компонентов на зараженных хостах. Также известно, что Glupteba использует блокчейн биткоина в качестве резервной C&C-системы, что делает его весьма устойчивым к попыткам уничтожения.

Кроме того, вредонос способен доставлять в зараженную систему дополнительные полезные нагрузки, перехватывать учетные данные и данные банковских карт, заниматься рекламным мошенничеством и даже атаковать маршрутизаторы для получения учетных данных и доступа к удаленному администрированию.

Glupteba

Впервые ботнет Glupteba был задокументирован в отчете компании ESET в далеком 2011 году, то есть считается одним из старейших ботнетов в мире, который за свою долгую историю атаковал пользователей по всему миру.

Glupteba нацелен только системы под управлением Windows и для распространения обычно полагается на взломанное или пиратское ПО, а также схемы с оплатой за каждую установку (pay-per-install). Проникнув на устройство, малварь загружает различные модули, которые могут выполнять специализированные задачи.

Один из наиболее известных модулей ботнета мог распространять заражение с компьютера под управлением Windows на маршрутизаторы MikroTik, обнаруженные во внутренних сетях. Считается, что именно этот модуль использовался в начале 2021 года для построения ботнета Mēris, ответственного за мощные DDoS-атаки.

Новая вредоносная кампания Glupteba была замечена Palo Alto Networks в ноябре 2023 года. Она связана с использованием pay-per-install сервисов, таких как Ruzki, для распространения. На этот раз кампания затронула пользователей в таких странах, как Греция, Непал, Бангладеш, Бразилия, Корея, Алжир, Украина, Словакия, Турция, Италия и Швеция.

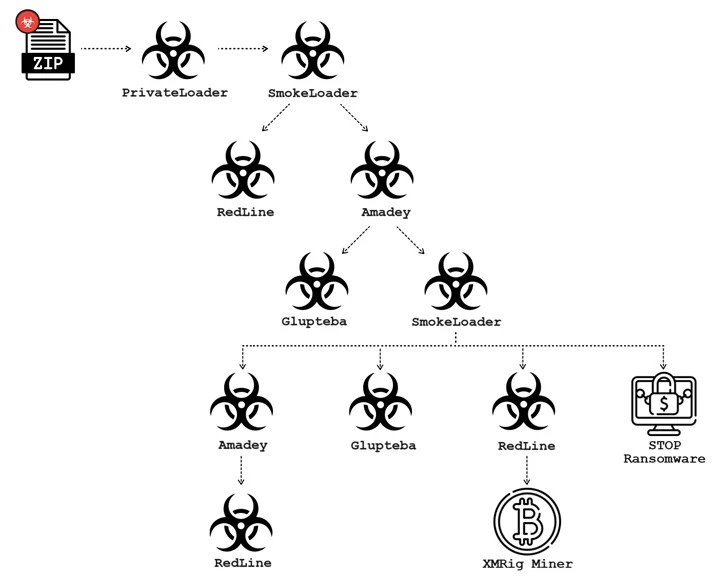

Еще в сентябре 2022 года Sekoia связала Ruzki с кластерами вредоносной активности, использующими PrivateLoader в качестве канала для распространения малвари следующего этапа. Для этого использовались масштабные фишинговые атаки, в ходе которых под видом установочных файлов различного взломанного софта на машины жертв доставлялся PrivateLoader, который загружал SmokeLoader, в свою очередь, запускавший RedLine Stealer и Amadey, а последний в конечном итоге загружал Glupteba.

«Злоумышленники часто распространяют Glupteba в рамках сложной цепочки заражений, в которой одновременно используются несколько семейств вредоносных программ, — объясняют исследователи. — Эта цепочка часто начинается с заражения PrivateLoader или SmokeLoader, которые загружают другие вредоносные семейства и только потом устанавливают Glupteba».

Признаком того, что малварь по-прежнему активно поддерживается стало обнаружение UEFI-буткита, в котором используется модифицированная версия опенсорсного EfiGuard, способного отключать PatchGuard и Driver Signature Enforcement (DSE) во время загрузки.

Стоит отметить, что предыдущие версии Glupteba устанавливали драйвер ядра, который «использовался ботом в качестве руткита и вносил прочие изменения, ослабляющие безопасность зараженного хоста».

Аналитики Palo Alto Networks заключают, что Glupteba продолжает выделяться на фоне других вредоносов, являясь ярким примером сложности и адаптивности. Дело в том, что еще в 2021 году специалисты Google сообщали об удалении около 63 млн файлов из Google Docs, которые операторы Glupteba использовали для распространения своей малвари, а также 1183 учетных записи Google, 908 облачных проектов и 870 учетных записей Google Ads, тоже связанных с ботнетом. Однако похоже, что пока все усилия специалистов лишь создают временные неудобства для операторов Glupteba.